脆弱性スキャンと侵入テスト - 違いは何ですか?

公開: 2022-11-17セキュリティ侵害は、大企業が年間収益の損失に直面する最も一般的な原因の 1 つです。 ここ数年、組織に対するサイバー攻撃の数が増加しています。 したがって、すべての企業は、潜在的な損失を防ぐためのソリューションを考え出す必要があります。 これらのソリューションのうちの 2 つは、スキャンと侵入テストです。 このガイドでは、これら 2 つのサービスに焦点を当て、脆弱性評価と侵入テストの違いについてできるだけ多くの情報をカバーしようとします。 それでは、始めましょう。

あなたのウェブサイトをテストするためのトップ5の最良の方法

脆弱性スキャン - 説明

ハッカーは、ネットワークとアプリの脆弱性を利用します。 次に、それらの抜け穴を使用して、システム全体に出入りする簡単な方法を作成します。

名前が示すように、脆弱性スキャンはシステム内の潜在的なポイントを特定し、ヘクターやその他のサイバー犯罪者が利益を得る前にビジネスが解決できるようにします。 このプロセスでは、自動化されたプロセスを通じてさまざまなスキャン ツールが使用されます。

脆弱性には次のものが含まれる可能性があります。

- コーディング エラー。

- パケット異常。

- 構成エラー。

- 機密データを侵害するためにサイバー犯罪者がたどるアクセス可能なルート。

セキュリティからこれらの欠陥をより効果的に取り除くために、可能性のある抜け穴に関するデータと情報がデータベースの規則性に含まれています。

Web アプリケーションの基本機能統合セキュリティ テスト

脆弱性スキャンを実行できるのは誰ですか? もっと知りましょう

脆弱性スキャンは、多くの組織の IT 部門または外部のサイバー セキュリティ専門家によって頻繁に実行されます。 IT チームは、組織に重大なリスクをもたらす可能性のある脆弱性を特定する独自の目標を設定できます。 チームが既知の脆弱性を特定するのに役立つだけでなく、重大度に従ってそれらを分類します。 システムに脆弱性を残しておくと、重大な経済的および個人的な損失につながる可能性がありますが、脆弱性スキャンのおかげです。 組織が日常的に直面するほとんどの問題を解決できます。

2023 年の最高の自動侵入テスト ツールとフレームワーク

組織はどのくらいの頻度で脆弱性スキャンを実行する必要がありますか?

定期的に脆弱性スキャンを実行することが不可欠です。 少なくとも年に 1 回、完全なネットワーク脆弱性スキャンを実行する必要があります。 脆弱性をスキャンすることは効果的かつ効率的です。 脆弱性スキャンには多くの利点がありますが、いくつかの欠点もあります。 そのため、サイバー犯罪者は、脆弱性を見つけたり、ビジネス ネットワークを悪用するための弱点を見つけたりするために使用するのと同じスキャン ツールを使用できるため、IT チームはサイバー セキュリティのために戦うことにも集中する必要があります。 彼らはこれらの欠陥を有利に利用できます。 代わりに、彼らは新たな脆弱性を探しています。 初めて特定された脆弱性はゼロデイと呼ばれます。 そのため、スキャンが慎重に実行されると、組織はこれらの脆弱性に対するパッチが原因で、サイバー犯罪者に翻弄される可能性があることを意味します. 多くの企業は、サイバーセキュリティ計画に侵入テストも含めています。

エンタープライズ アプリケーションのテスト方法

脆弱性スキャンと脆弱性評価

脆弱性スキャンと脆弱性評価を理解するには、これら 2 つの用語が異なることを知っておく必要があります。 脆弱性スキャンは、脆弱性評価のごく一部を占めています。 通常、脆弱性スキャンを行うために、テスターは最初にカスタマイズされたツールまたは専用のツールをシステムにインストールします。 脆弱性評価は、システム全体の口頭検査に近いものです。

侵入テスト - 説明

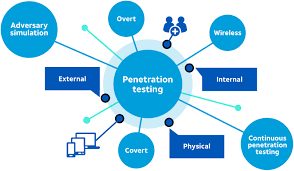

脆弱性スキャンとは異なり、侵入テストは、環境内の脆弱なシステムを特定して侵害することに重点を置いています。 内部または外部の専門家であるかどうかにかかわらず、ペネトレーション テスターはハッカーの考え方と戦略を採用します。 実際、彼らはプロセスを最小限にしたいので、そうしなければなりません。 さまざまな手順を使用して侵入テストを実行できますが、最も一般的な方法の 1 つは尋問方法です。 調査方法は、脆弱性スキャンと侵入テストに関しても重要です。 侵入テストは表面を少し超えています。 既知の脆弱性だけでなく、難しい脆弱性も含まれているため、脆弱性スキャンを超えています。

ブロックチェーン侵入テストの詳細ガイド

誰が侵入テストを実行できますか? それについてもっと知りましょう

脆弱性テストと同様に、侵入テスターの目標は、組織の防御を通過したサイバー犯罪者を捕まえることです。 攻撃者が防御をすり抜ける可能性があります。 この情報は、テストを通じて提供されました。 これにより、システムを強化し、セキュリティ体制の回復力を高めることができることを保証できる重要な認識が組織に与えられます。

侵入テストに含まれるプロセスは何ですか?

次の段階は、通常、侵入テストの取り組みを構成します。

- 達成したい目標について慎重に考えることが、最初のステップです。 次に、スコープが重要であることを知ってください。 既存のアプリケーションの新しい機能をリリースするか、新しい Web またはモバイル アプリケーションを起動するたびに、アプリケーション侵入テストを実施する必要があります。

- 次に行うことは、外部ネットワークへの侵入テストを実施して、組織の境界防御の有効性を評価することです。 API などの Web サービスは、さまざまなシステムをリンクしてデータ転送を容易にするために頻繁に使用されるため、Web サービスの侵入テストが不可欠になります。 ワイヤレス Wi-Fi ルーターでさえ危険にさらされる可能性があります。 ワイヤレス ネットワークへの侵入テストを通じて、不正なユーザーが感染した Wi-Fi ルーター経由でネットワークにアクセスしていないことを確認できます。

- また、侵入テスターが認証済みユーザーとしてシステムにアクセスするか、未承認ユーザーとしてシステムにアクセスするかを決定します。 プロセスが承認される場合、システムに long と password へのアクセスを提供することは重要な決定です。

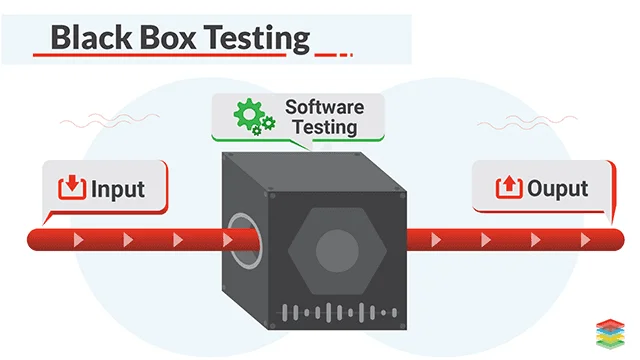

- また、ブラック ボックス侵入テストを実施するかどうかも選択する必要があります。この場合、テスト担当者はシステムのアーキテクチャやソース コードについて多くのことを知る必要があります。 この戦略は、ハッカーがユーザーを欺くために使用する正確な方法を模倣しています. 対照的に、ホワイトボックス侵入テストでは、テスト担当者がシステムについて十分な知識を持っている必要があります。 この戦略は、テスト担当者がソース コードの潜在的な弱点を見つけるのに役立ちます。 グレーボックス侵入テストは、テスターが特権ユーザーなどの知識を持ってシステムにアクセスする別の方法です。

テスターはどのようにしてペネトレーション テストを開始しますか?

テスターは、このステップでテストするシステムに関する重要なデータを収集して、潜在的な弱点を特定します。 侵入テスターは、オープンソース インテリジェンスを検索して、脆弱性と潜在的なエントリ ポイントを見つけます。 しかし、脅威モデリングの決定プロセスを経て、オープン インテリジェンスを探します。 脅威のモデル化プロセスを分析したら、テスト担当者は、スコープで指定されているように、潜在的な脆弱性とエントリ ポイントのマップを使用してシステムの検査を開始します。

テスターは表面を超えて、セキュリティの潜在的なリスクを見つけることができます。 さらに、損害、データの損失、または事業の中断を防ぐために最善を尽くします。 テスターは、尋問プロセスのあらゆる段階での開発について完全に通知します。 重大な脆弱性が発見された場合は通知されるため、リスクを軽減するためにすぐに行動を起こすことができます。

脆弱性評価と侵入テストの違い

これらのサービスについて詳しく知るために、脆弱性評価と侵入テストの違いをいくつか示します。

#1:脆弱性の範囲、特に幅と深さが、脆弱性評価と侵入テストの主な違いを補っています。 脆弱性評価の目標は、広範囲にわたるアプローチに従って、可能な限り多くのセキュリティ上の欠陥を特定することです。 ネットワークを安全に保つために、テスターは、特にネットワークの変更時にネットワークを頻繁に使用する必要があります。 ネットワークの変更には、新しい機器の設置、新しいサービスの追加、さらにはポートの開放が含まれる場合があります。 さらに、サイバー犯罪者が組織システムに侵入する可能性のある通路を与える可能性のあるすべての潜在的なセキュリティ上の欠陥について知りたい組織に役立ちます. 一方、組織がすでに堅牢な防御システムを持っていて、そのシステムをハッカー プロの状態に維持したい場合は、侵入テストを使用します。

クライアントが、ネットワークセキュリティ防御がうまく機能していると主張しているが、ハッカーからの防御を維持できることを確認したい場合、侵入テストは、深さよりも幅のアプローチよりも好ましいオプションになります.

#2:自動化のレベルは、最初のものに関連するさらなる違いです。 侵入テストは、手動と自動の手法を組み合わせたもので、弱点をより深く掘り下げるのに役立ちます。 通常、脆弱性評価は自動化されているため、より広い脆弱性をカバーできます。

#3:両方の手法の 3 つ目の違いは、2 つのセキュリティ保証手法を実行するために選ばれた専門家です。 セキュリティ部門のメンバーは、高度な専門知識を必要としないため、脆弱性評価で使用される自動テストを実行できます。 ただし、会社のセキュリティ スタッフが対処できないいくつかの脆弱性がレポートに追加されます。 サードパーティの脆弱性評価ベンダーは、安価になるにつれて役立つ場合があります。 また、それは労働集約的であり、はるかに高いレベルの専門知識を必要とします。 侵入テストは、侵入テスト サービスのプロバイダーにアウトソーシングできます。

アプリケーションの脆弱性評価と侵入テスト - 利点

アプリケーションの脆弱性評価と侵入テストで企業が享受できる利点を次に示します。 両方のサービスの利点を見てみましょう。

脆弱性スキャンは効率的かつ効果的です。 しかし同時に、テスターは既知の脆弱性を検出することしかできません。 一方、侵入テストは本質的に手動であるため、テスターはスキルと知識を使用して隠れた脆弱性を発見できます。 Evolve の自動侵入テストは、従来の脆弱性評価と Web アプリケーションの侵入テストの限界を打ち破り、両方の長所を提供します。

侵入テスターが従来行っていた多くのアクティビティを自動化することで、単純な脆弱性スキャンを超えることができます。 進化した自動侵入テストの助けを借りて、企業はセキュリティを最大限に向上させることができます。 オンデマンドおよび定期的な侵入テスト ケイデンスの両方を提供することで、ネットワーク上の内部ネットワーク防御またはアプリケーションが危険にさらされる可能性を大幅に下げることができます。

サイバー犯罪者が迅速かつ適応的な新しい攻撃ベクトルを知っている世界では、急速に変化する脅威の状況を先取りすることがますます重要になっています。