介紹 Cloudflare Enterprise 的快取和安全分析

已發表: 2024-02-06

不久前,我們注意到反饋頁面上有一條建議,其中一些人指出:雖然我們的Cloudflare 插件為您網站的性能和安全性帶來了奇蹟,但它缺乏對Cloudflare 緩存的確切使用情況以及優勢的任何了解每個安全功能。

為了進一步驗證此請求,我們聯繫了一些在多個網站上廣泛使用該插件的人。

事實證明,儘管 Cloudflare 插件在幕後運作良好並保護您的網站免受任何損害,但缺乏任何價值指標會限制您確定添加 Cloudflare 的確切結果。 這是一個真正的痛點,尤其是對於那些為客戶使用它的人來說。

考慮到您的回饋,我們重新設計並提出了解決此問題的解決方案。 您的回饋準確地告訴了我們您想要什麼! 深入了解各種快取和安全事件及其來源。 與 Cloudflare 直接提供的類似。

我們的解決方案:快取和安全分析

為此,我們很高興地宣佈在 Cloudflare Enterprise 附加元件中添加了快取和安全分析功能,讓您可以輕鬆查看Cloudflare 與 Origin所服務的請求數量,以及每個請求狀態的詳細資訊與他們的消息來源。

同樣,它可以讓您追蹤被封鎖的惡意流量以及受到該附加元件挑戰的潛在惡意行為者,並細分特定服務,阻止這些服務及其來源。

目前您可以查看最近72小時的數據。 請放心,我們正在幕後努力進一步增強此功能。

Cloudflare 中的快取分析是什麼?

我們的快取分析實作只需兩個主要變數即可簡單地了解您網站的效能。 請求(按數量)和資料傳輸。

其中每一項都分為總體摘要、快取狀態和來源。

一、總結

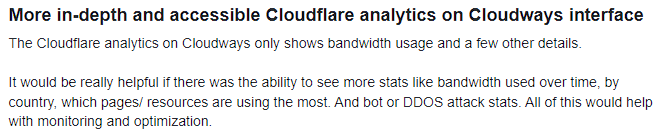

請求摘要提供了對請求總數的深入了解,以及由 Cloudflare 服務的請求和由 origin 服務的請求的詳細資訊。 這可以幫助您確定是否需要減少來源上的負載並解決導致負載過大的任何問題。

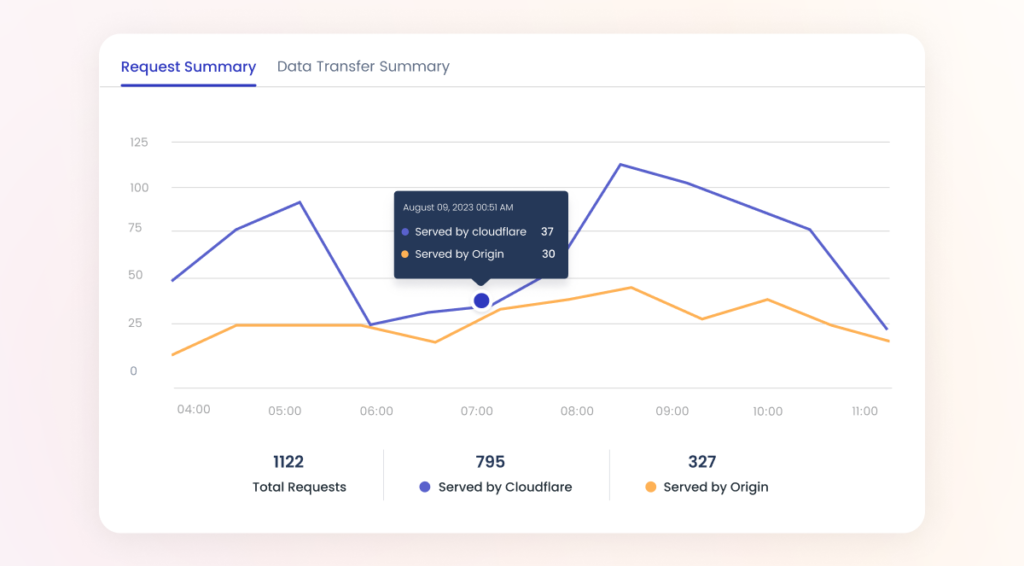

如果您對資料傳輸感興趣,此報告可讓您查看 Cloudflare 與 origin 提供的確切資料量,從而使您能夠準確確定每個資料消耗了多少頻寬。

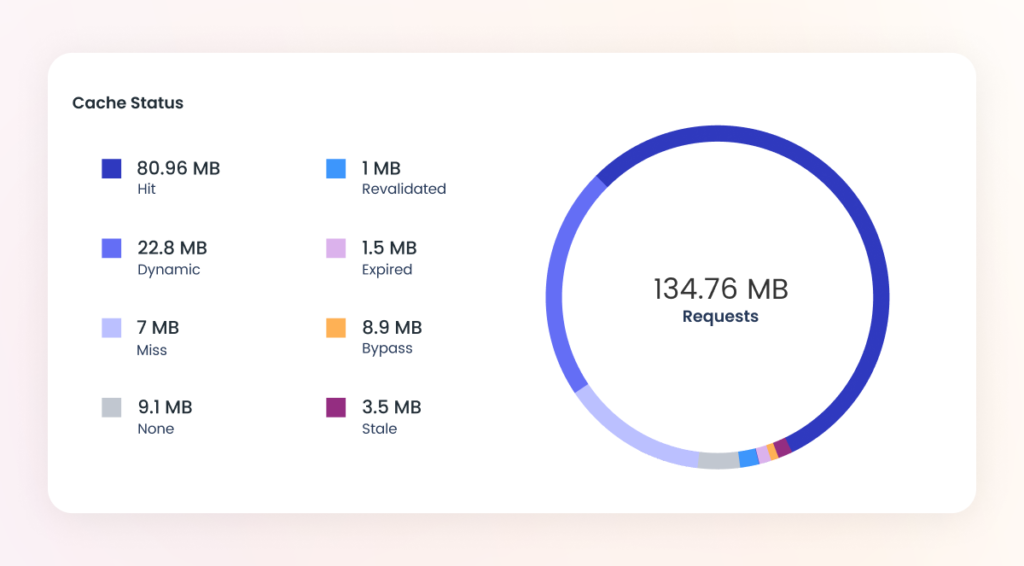

2. 快取狀態

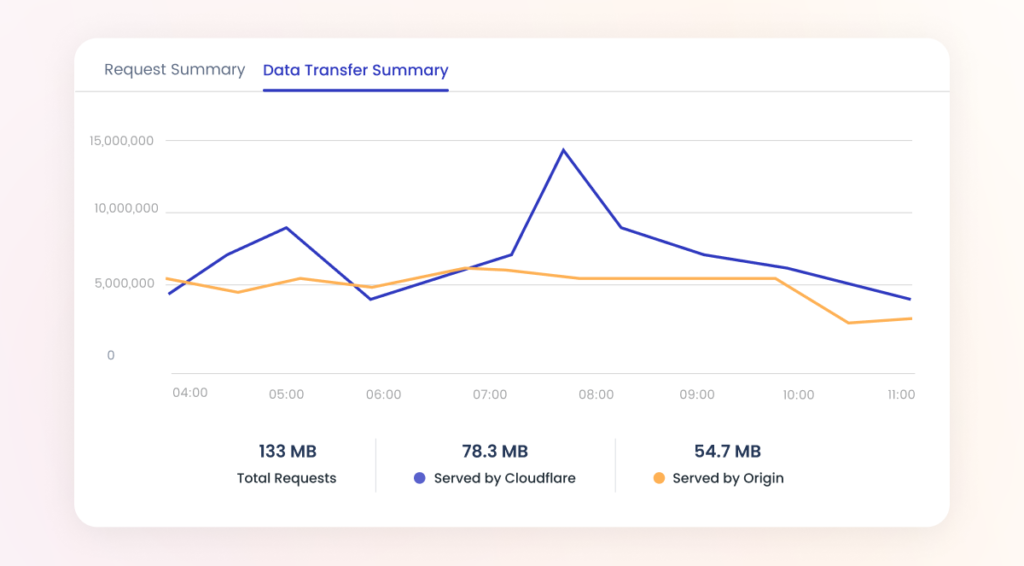

快取狀態部分提供每個請求的快取狀態的詳細信息,從而深入了解 Cloudflare 如何處理它們。 這包括從 Cloudflare 的快取提供服務的請求數 ( HIT )、未在 Cloudflare 邊緣快取的請求數 ( MISS ),以及由於不符合快取條件或 Cloudflare WAF 的原因而無法由 Cloudflare 提供服務的請求數( NONE 和DYNAMIC )。

切換到資料傳輸,您可以看到這些請求所使用的確切頻寬,從而使您能夠確定任何潛在的問題。

以下是每個狀態的說明以及顯示該狀態的原因:

| 地位 | 描述 |

| 打 | 在 Cloudflare 的快取中找到了該資源。 |

| 錯過 | 在 Cloudflare 的快取中找不到該資源,而是從來源 Web 伺服器提供該資源。 |

| 動態的 | Cloudflare 通常認為 HTML 頁面等資產不符合快取條件,進而導致動態狀態。 但是,如果您啟用邊緣頁面快取(僅限 WordPress)等選項,Cloudflare 將開始快取 HTML 頁面,並根據 Cloudflare Cache 中可用的 HTML 資源傳回 HIT 或 MISS。 |

| 無/未知 | Cloudflare 可能會產生一條回應,指示該資產由於某些原因不符合快取條件: 1) 如果觸發 WAF 自訂規則來阻止請求,則回應將在到達快取之前從 Cloudflare 全球網路提供。 由於沒有快取狀態,Cloudflare 將記錄為無/未知。 2) 如果重定向快取規則導致全球網路回應重新導向到另一個資產/URL。 此重定向回應發生在請求到達快取之前,因此快取狀態記錄為無/未知。 |

| 已到期 | 此資源在 Cloudflare 的快取中找到,但已過期,並由來源 Web 伺服器提供。 |

| 陳舊 | 此資源是從 Cloudflare 的快取提供的,但已過期,且 Cloudflare 無法聯繫來源以檢索更新的資源。 |

| 旁路 | Cloudflare 產生了一個回應,表示該資產已繞過快取。 發生這種情況的原因如下: 來源伺服器指示 Cloudflare 透過將 Cache-Control 標頭設定為 no-cache、private 或 max-age=0 等值來繞過緩存,儘管 Cloudflare 傾向於快取資產。 一旦啟用邊緣頁面快取(僅限 WordPress),某些 URL 和 cookie 將從快取中排除,從而導致 BYPASS 如果發送到您的來源的請求包含授權標頭,則在某些情況下,回應也會是 BYPASS。 您可以參閱 Origin Cache-Control 行為部分中的條件以了解更多詳細資訊。 |

| 重新驗證 | 此資源由 Cloudflare 的快取提供,但已過時,並已透過 If-Modified-Since 標頭或 If-None-Match 標頭重新驗證。 |

| 更新中 | 該資源由 Cloudflare 的快取提供並已過期,但來源 Web 伺服器正在更新它。 UPDATING 通常僅適用於非常受歡迎的快取資源。 |

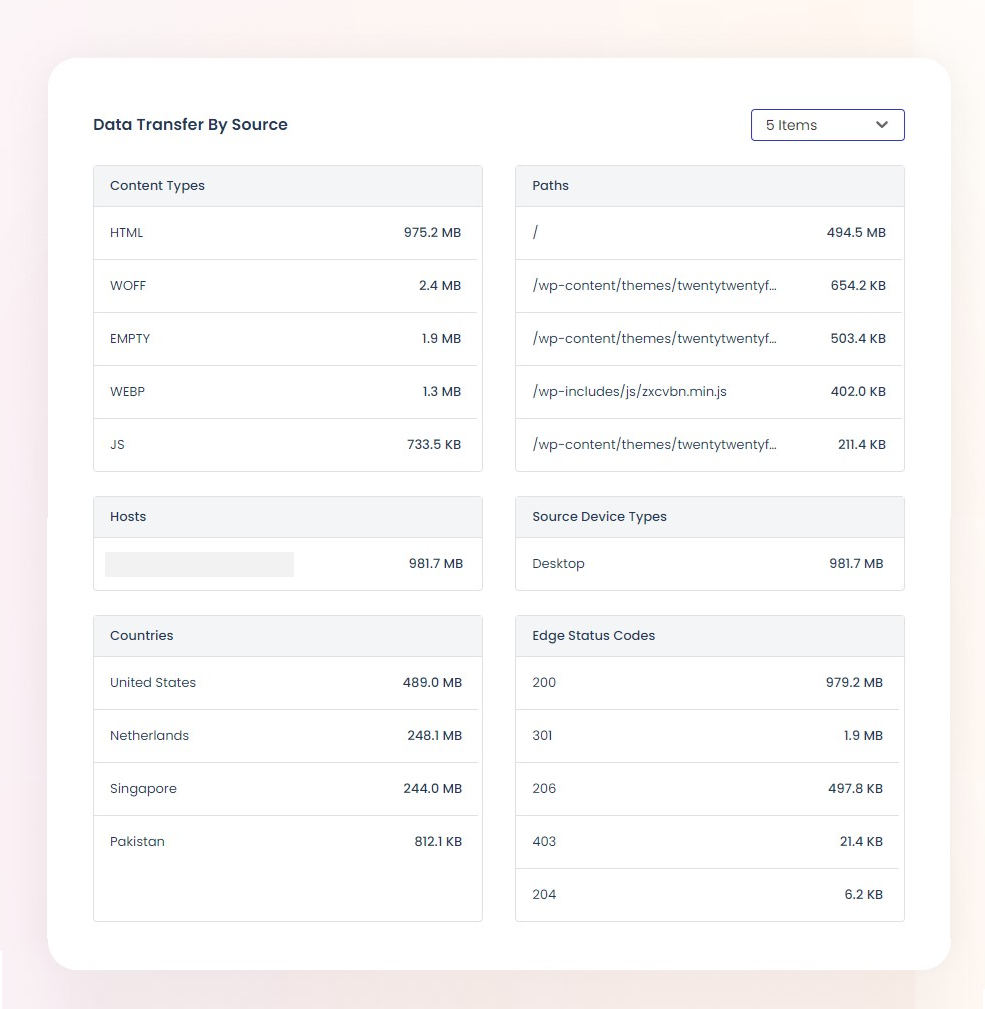

3. 來源

來源部分提供了對每個事件各個方面的詳細見解,包括確切的內容類型、路徑、主機、裝置和來源國家。 這使您可以確定最受歡迎的內容類型並了解受眾的人口統計數據,包括他們的設備和國家/地區。

透過資料傳輸對這些資訊進行排序,您可以確定哪些內容類型和頁面消耗的頻寬最多。

此外,您還可以查看最常見的邊緣狀態代碼,範圍為 1xx 資訊、2xx 成功、3xx 重定向、4xx 用戶端錯誤和 5xx 伺服器錯誤,從而提供對任何潛在問題的更多見解。

Cloudflare 中的詳細安全分析

安全分析標籤可讓您更深入了解由我們的 Cloudflare 外掛程式封鎖或管理的惡意行為者的數量。 與快取分析類似,它分為事件摘要、按服務劃分的事件(其中服務指安全措施的類型)和按來源劃分的事件,可幫助您確定這些惡意的 IP 位址、使用者代理、路徑和國家/地區請求源自。

1) 活動概要

事件摘要標籤顯示嘗試造訪您網站的潛在惡意行為者的總數。 被識別為惡意的請求會被徹底阻止,而來自潛在惡意機器人的請求則需要驗證其人類身分。

下圖中的任何突然高峰都表明您的網站可能遭受有針對性的 DDoS 攻擊。 這可以幫助您保持警惕並採取任何額外的安全措施,例如啟動「受到攻擊」模式。

2) 按服務分類的活動

按服務劃分的事件部分詳細列出了每個服務觸發和管理的安全事件的數量。

無論是用於抵禦機器人的全域速率限制、Cloudways 設定的自訂規則,還是HTTP DDoS 攻擊,都可以讓您確定嘗試存取您網站的惡意行為者的類型。

根據惡意行為者的類型,它可能由各種服務觸發和管理,包括:

- 速率限制規則:這些規則會偵測並限制機器人流量,以防止您的網站過載。

- 安全等級:根據威脅評分確定是否對訪客提出質疑,威脅評分是根據他們在 Cloudflare 服務(例如 WAF 託管規則和 DDoS 以及 Global Project Honeypot)中的 IP 聲譽計算得出的。

- 自訂規則:這些是由 Cloudways 設定的自訂規則,包括企業機器人管理器、攻擊模式、登入保護以及與項目蜜罐的整合以及專門為保護您的網站免受各種攻擊而設計的其他規則。

- 託管規則:由 Cloudflare 設定和管理的規則,以防禦常見的網路攻擊。

- HTTP DDoS :緩解透過 HTTP 請求(通常是 POST 和 GET)觸發的 DDoS 攻擊。

- 瀏覽器完整性檢查:透過檢查訪客的瀏覽器和其他資訊來驗證訪客的合法性。

- 使用者代理程式封鎖:識別惡意訪客,例如機器人、自動化腳本、過時和不安全的瀏覽器,以及通常與基於瀏覽器、作業系統和其他模式的惡意活動相關的設備和軟體。

- 驗證:Cloudflare 對每個請求執行驗證檢查。 驗證元件先於所有其他 WAF 功能(例如自訂規則或 WAF 託管規則)執行。 在發生任何白名單邏輯之前,請驗證檢查會封鎖格式錯誤的請求(例如 Shellshock 攻擊)以及 HTTP 標頭中具有某些攻擊模式的請求。

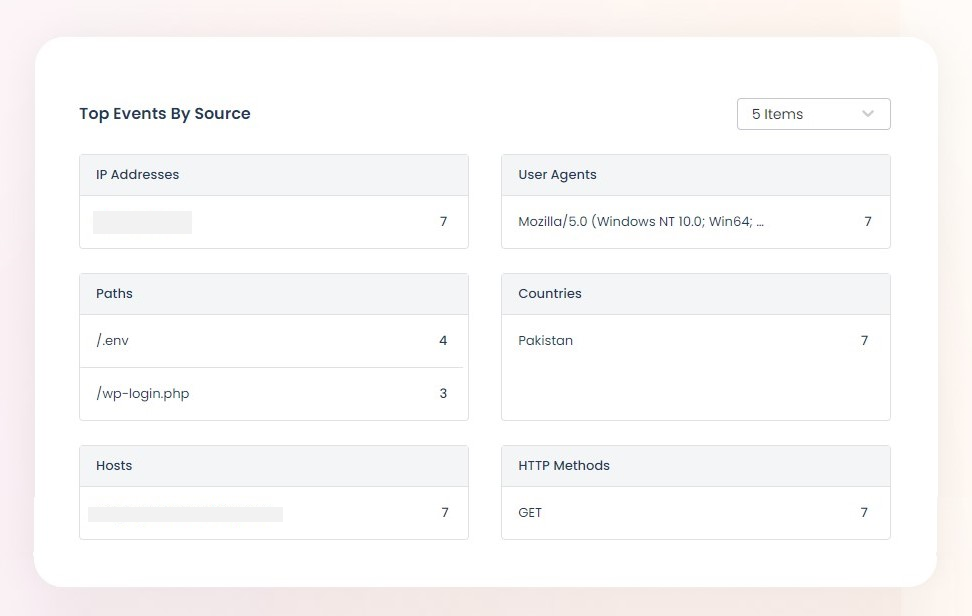

3) 按來源劃分的熱門事件

最後,按來源劃分的事件部分顯示大多數安全事件的主要來源。 它列出了前 5 個(最多 15 個)來源,展示了詳細信息,例如IP 地址、用戶代理(操作系統、瀏覽器等)、路徑(受到攻擊的頁面)、原籍國(惡意行為者所在的位置)、主機和正在使用的HTTP 方法。

未來的步驟

Cloudflare 外掛程式是我們為中小型企業帶來企業級效能和安全性的嘗試。

雖然我們可能透過添加邊緣頁面快取來完成這項任務; 我們永遠致力於以任何可能的方式改善客戶體驗。

展望未來,我們致力於為我們多元化的客戶群不斷改進此附加元件。 我們正在透過採訪和社群媒體管道積極傾聽客戶的回饋,尋求增強功能和滿足用戶需求的方法。

請隨時在我們的回饋頁面上分享任何建議,我們將探討實施這些建議的可能性。