Cloudflare Enterprise向けのキャッシュとセキュリティ分析の紹介

公開: 2024-02-06

少し前に、フィードバック ページで何人かが指摘した提案に気付きました。Cloudflareアドオンは Web サイトのパフォーマンスとセキュリティに驚異的な効果をもたらしましたが、Cloudflare のキャッシュの正確な使用方法や利点についての洞察が欠けていました。各セキュリティ機能の。

このリクエストをさらに検証するために、複数のサイトでアドオンを広範囲に使用している数名に連絡しました。

結局のところ、Cloudflare アドオンが舞台裏でうまく機能し、サイトをあらゆる危害から保護していたにもかかわらず、価値指標が欠如しているため、Cloudflare を追加した結果を正確に判断することができませんでした。 これは、特にクライアントに使用している人にとっては、大きな問題でした。

皆様からのフィードバックを真摯に受け止め、私たちは振り出しに戻り、この問題を解決するソリューションを考え出しました。 あなたのフィードバックはまさにあなたが望んでいたものを私たちに伝えてくれました。 さまざまなキャッシュおよびセキュリティ イベントとそのソースに関する洞察。 Cloudflareが直接提供するものと同様です。

当社のソリューション: キャッシュとセキュリティ分析

そして、それに伴い、Cloudflare Enterprise アドオンにキャッシュとセキュリティ分析を追加したことを発表できることを嬉しく思います。これにより、 Cloudflare と Originによって処理されるリクエストの数や、各リクエストのステータスの内訳を簡単に確認できるようになります。情報源とともに。

同様に、ブロックされた悪意のあるトラフィックの量と、アドオンによって特定のサービスの内訳を要求され、これらとそのソースをブロックする潜在的な悪意のある攻撃者を追跡できます。

現時点では、過去72 時間のデータを表示できます。 ご安心ください。私たちはこの機能をさらに強化するために舞台裏で懸命に取り組んでいます。

Cloudflareのキャッシュ分析とは何ですか?

当社のキャッシュ分析の実装では、2 つの主な変数だけで Web サイトのパフォーマンスに関するシンプルな洞察が得られます。 リクエスト(番号による) とデータ転送。

これらはそれぞれ、全体的な概要、キャッシュのステータス、およびソースに分類されます。

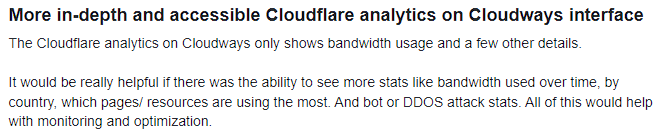

1. 概要

リクエストの概要では、Cloudflare によって提供されたリクエストとオリジンによって提供されたリクエストの内訳とともに、リクエストの総数に関する洞察が得られます。 これは、オリジンの負荷を軽減する必要があるかどうかを判断し、過剰な負荷を引き起こす問題のトラブルシューティングに役立ちます。

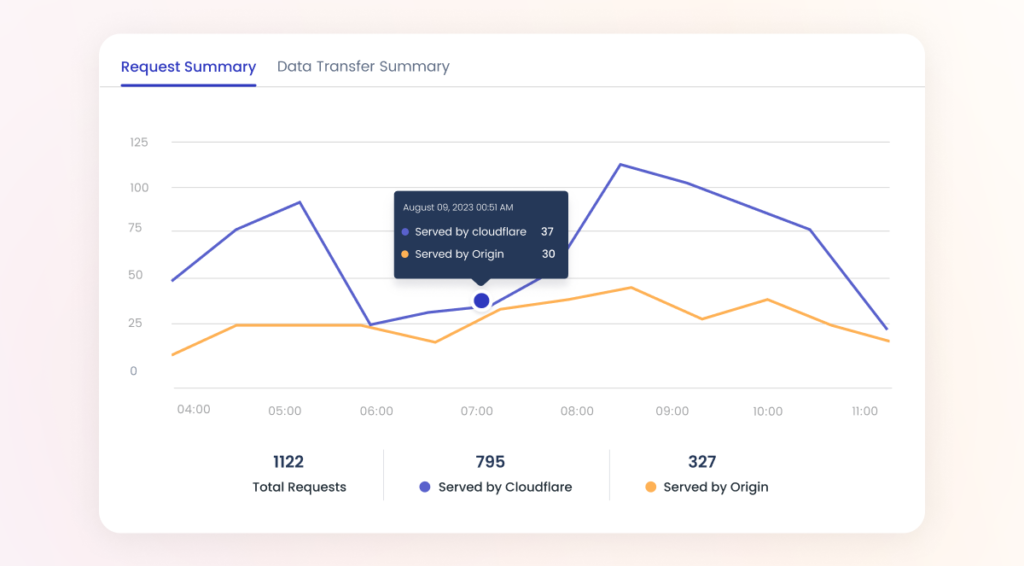

また、データ転送に興味がある場合、このレポートでは、Cloudflare とオリジンによって提供されるデータの正確な量を確認できるため、それぞれが消費している帯域幅の量を正確に判断できます。

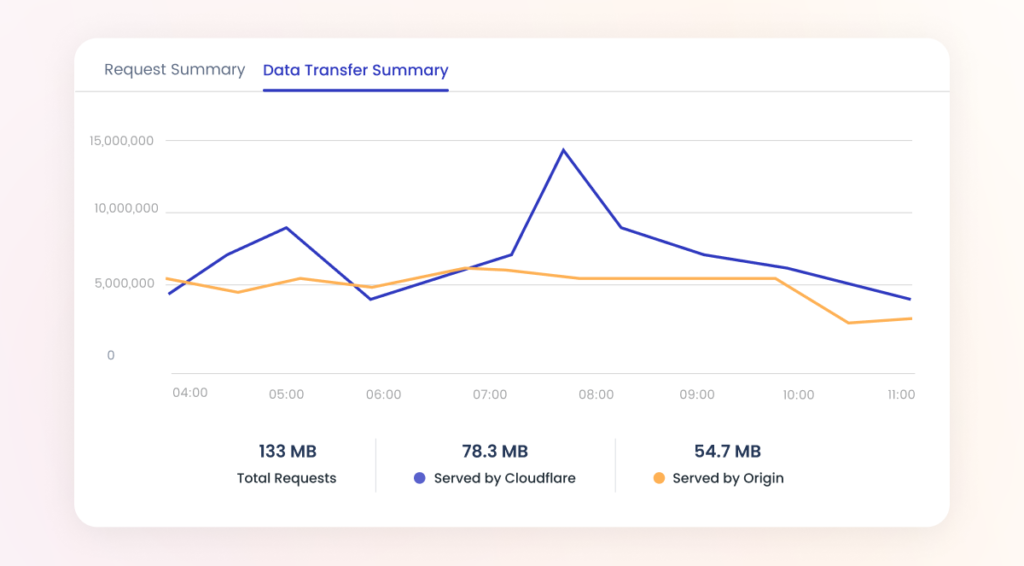

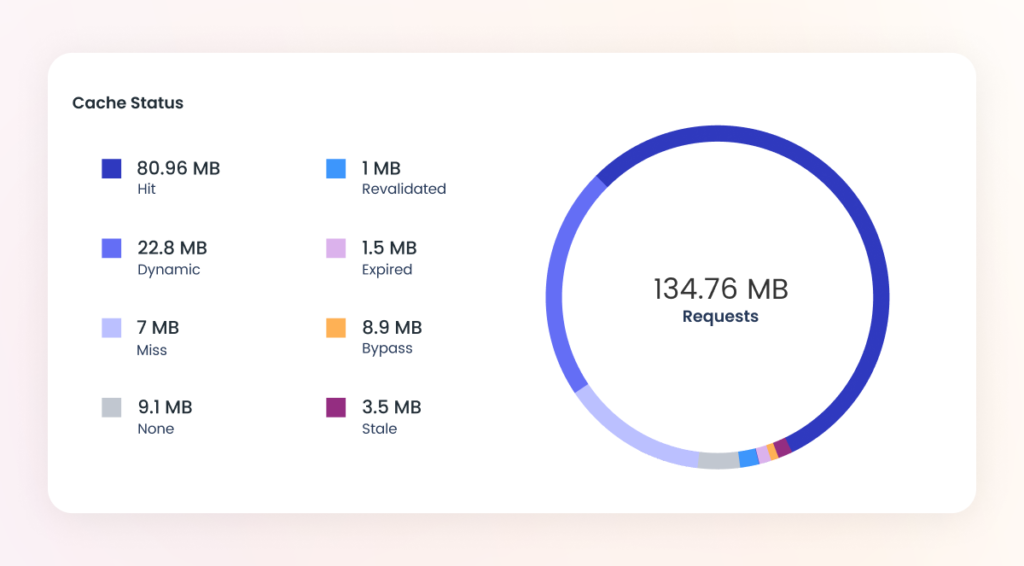

2. キャッシュステータス

キャッシュステータスセクションには、各リクエストのキャッシュステータスの内訳が表示され、Cloudflareがリクエストをどのように処理するかについての洞察が得られます。 これには、Cloudflareのキャッシュから処理されているリクエスト( HIT )、Cloudflareのエッジでキャッシュされていないリクエスト( MISS )、およびキャッシュの対象外またはCloudflareのWAFの結果としてCloudflareによって処理できないリクエスト( NONE & DYNAMIC )が含まれます。 )。

データ転送に切り替えると、これらのリクエストによって使用された正確な帯域幅が確認できるため、潜在的な問題を判断できます。

各ステータスの説明と、それが表示される理由は次のとおりです。

| 状態 | 説明 |

| 打つ | リソースはCloudflareのキャッシュで見つかりました。 |

| 逃す | リソースはCloudflareのキャッシュ内に見つからず、元のWebサーバーから提供されました。 |

| 動的 | Cloudflareは通常、HTMLページなどのアセットをキャッシュの対象外とみなし、結果としてDYNAMICステータスになります。 ただし、エッジ ページ キャッシュ (WordPress に限定) などのオプションを有効にすると、Cloudflare は HTML ページのキャッシュを開始し、Cloudflare Cache で利用可能な HTML リソースに基づいて HIT または MISS を返します。 |

| なし/不明 | Cloudflareは、特定の理由によりアセットがキャッシュに適さないことを示す応答を生成する場合があります。 1) WAF カスタムルールがトリガーされてリクエストをブロックした場合、レスポンスはキャッシュにヒットする前に Cloudflare グローバルネットワークから提供されます。 キャッシュステータスがないため、Cloudflareはなし/不明としてログに記録されます。 2) リダイレクト キャッシュ ルールにより、グローバル ネットワークが別のアセット/URL へのリダイレクトで応答する場合。 このリダイレクト応答はリクエストがキャッシュに到達する前に発生するため、キャッシュのステータスはなし/不明として記録されます。 |

| 期限切れ | リソースはCloudflareのキャッシュで見つかりましたが、有効期限が切れており、オリジンWebサーバーから提供されていました。 |

| 古くなった | リソースはCloudflareのキャッシュから提供されましたが、有効期限が切れたため、Cloudflareはオリジンに連絡して更新されたリソースを取得できませんでした。 |

| バイパス | Cloudflareは、アセットがキャッシュからバイパスされることを示す応答を生成しました。 これは次の理由で発生する可能性があります。 オリジンサーバーは、Cloudflareがアセットをキャッシュするように設定しているにもかかわらず、no-cache、private、またはmax-age=0などの値に設定されたCache-Controlヘッダーを介してキャッシュをバイパスするようにCloudflareに指示しました。 エッジ ページ キャッシュ (WordPress に限定) が有効になると、特定の URL と Cookie がキャッシュから除外され、バイパスが発生します。 オリジンへのリクエストに Authorization ヘッダーが含まれている場合、場合によっては、レスポンスも BYPASS になります。 詳細については、「Origin Cache-Control の動作」セクションの「条件」を参照してください。 |

| 再検証されました | リソースはCloudflareのキャッシュから提供されますが、古く、If-Modified-SinceヘッダーまたはIf-None-Matchヘッダーのいずれかによって再検証されました。 |

| 更新中 | リソースはCloudflareのキャッシュから提供され、期限切れになりましたが、元のWebサーバーがそれを更新しています。 UPDATING は通常、非常に人気のあるキャッシュされたリソースに対してのみ表示されます。 |

3. ソース

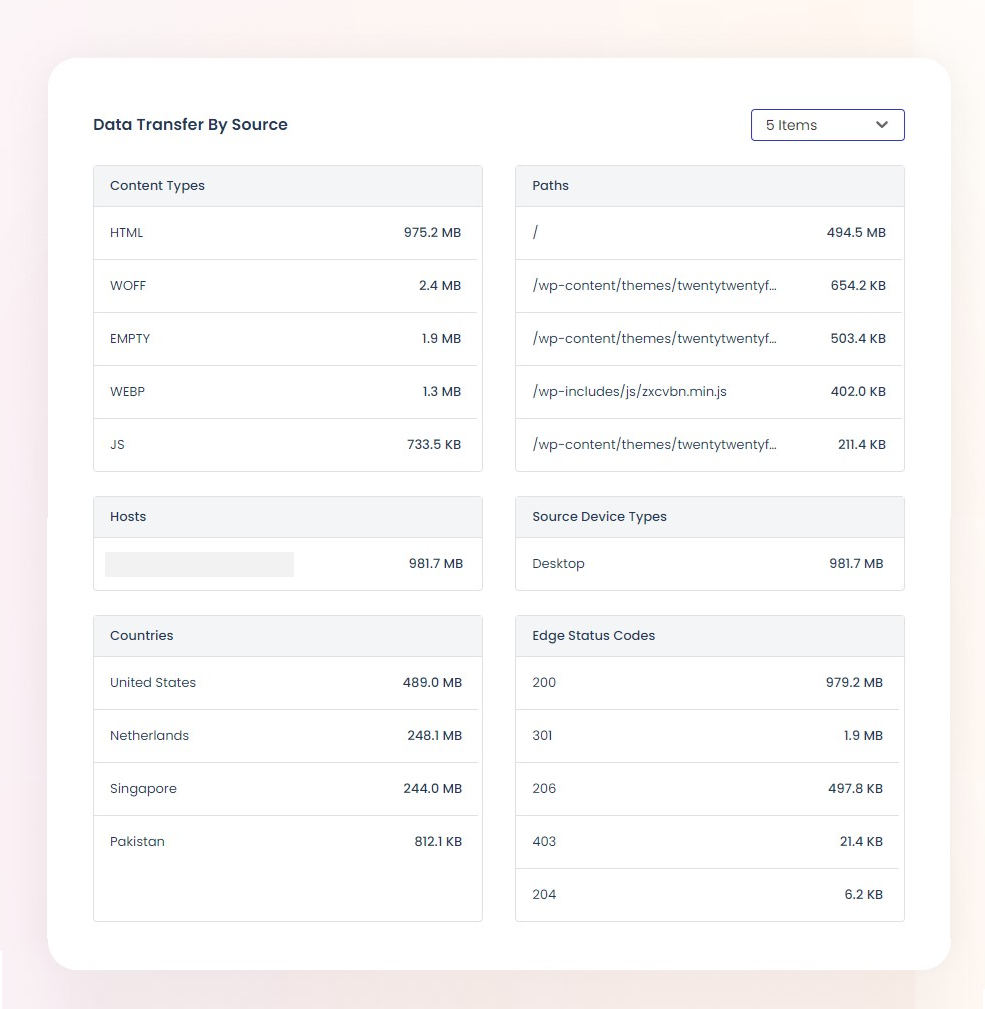

「ソース」セクションでは、正確なコンテンツ タイプ、パス、ホスト、デバイス、発生国など、各イベントのさまざまな側面に関する詳細な洞察が提供されます。 これにより、最も人気のあるコンテンツ タイプを特定し、デバイスや国を含む視聴者の人口統計を理解することができます。

この情報をデータ転送ごとに並べ替えることで、どのコンテンツ タイプとページが最も多くの帯域幅を消費しているかを特定できます。

さらに、1xx 情報、2xx 成功、3xx リダイレクト、4xx クライアント エラー、5xx サーバー エラーの範囲で最も頻繁に発生するエッジ ステータス コードを表示し、潜在的な問題や問題についての追加の洞察を提供します。

Cloudflareの詳細なセキュリティ分析

[セキュリティ分析] タブでは、Cloudflare アドオンによって阻止または管理されている悪意のある攻撃者の数をより深く理解できます。 キャッシュ分析と同様に、イベントの概要、サービス別のイベントの内訳(サービスとはセキュリティ対策の種類を指します)、およびソース別のイベントに分類され、どの IP アドレス、ユーザー エージェント、パス、国が悪意のあるものかを判断するのに役立ちます。からのリクエストが発生しました。

1) イベント概要

[イベントの概要] タブには、Web サイトにアクセスしようとしている潜在的に悪意のある攻撃者の総数が表示されます。 悪意のあるものとして識別されたリクエストは完全にブロックされますが、悪意のある可能性のあるボットからのリクエストは人間の身元を確認するよう求められます。

以下のグラフの突然のスパイクは、Web サイトに対する標的型 DDoS 攻撃の可能性を示しています。 これは、警戒を維持し、「攻撃中」モードをアクティブにするなどの追加のセキュリティ対策を講じるのに役立ちます。

2) サービス別イベント

サービスごとのイベント セクションでは、各サービスによってトリガーおよび管理されるセキュリティ イベントの数が分類されます。

ボットを回避するためのグローバル レート制限、Cloudways によって設定されたカスタム ルール、またはHTTP DDoS 攻撃など、サイトにアクセスしようとしている悪意のある攻撃者の種類を判断できます。

悪意のあるアクターの種類に応じて、次のようなさまざまなサービスによってトリガーおよび管理される可能性があります。

- レート制限ルール: ボット トラフィックを検出して制限し、サイトの過負荷を防ぎます。

- セキュリティレベル: WAF管理ルールやDDoS、グローバルプロジェクトハニーポットなどのCloudflareサービス全体のIPレピュテーションから計算された脅威スコアに基づいて、訪問者に挑戦するかどうかを決定します。

- カスタム ルール: Cloudways によって設定されたカスタム ルールで、エンタープライズ ボット マネージャー、攻撃中モード、ログイン保護、プロジェクト ハニーポットとの統合など、サイトをさまざまな攻撃から保護するために特別に厳選されたルールが含まれます。

- 管理ルール: 一般的なインターネット攻撃を防ぐために Cloudflare によって設定および管理されるルール。

- HTTP DDoS : HTTP リクエスト (通常は POST と GET) を通じてトリガーされる DDoS 攻撃を軽減します。

- ブラウザ整合性チェック: ブラウザとその他の情報を検査して、訪問者の正当性を検証します。

- ユーザー エージェント ブロック: ブラウザ、オペレーティング システム、その他のパターンに基づいて、ボット、自動スクリプト、時代遅れで安全でないブラウザ、悪意のあるアクティビティに一般的に関連付けられているデバイスやソフトウェアなどの悪意のある訪問者を識別します。

- 検証: Cloudflareはリクエストごとに検証チェックを実行します。 検証コンポーネントは、カスタム ルールや WAF 管理ルールなどの他のすべての WAF 機能よりも前に実行されます。 検証チェックは、Shellshock 攻撃などの不正なリクエストや、HTTP ヘッダーに特定の攻撃パターンを持つリクエストを、ホワイトリスト ロジックが発生する前にブロックします。

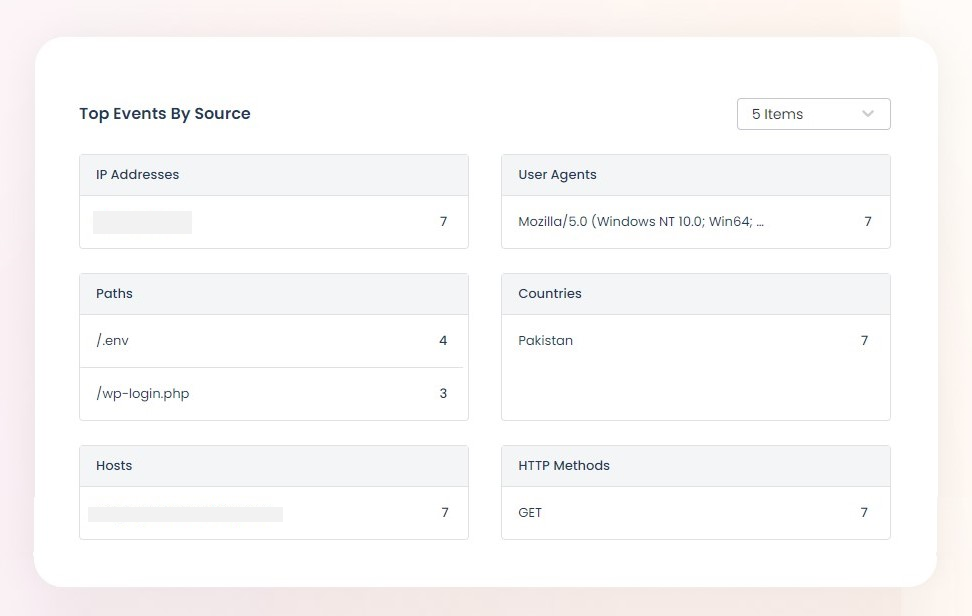

3) ソース別のトップイベント

最後に、ソース別イベント セクションには、セキュリティ イベントの大部分が発生した上位のソースが表示されます。 上位 5 (最大 15) のソースをリストし、 IP アドレス、ユーザー エージェント(OS、ブラウザなど)、パス(攻撃を受けているページ)、発信国(悪意のあるアクターが存在する場所)、ホスト、および使用されているHTTP メソッド。

今後のステップ

Cloudflare アドオンは、SMB にエンタープライズ レベルのパフォーマンスとセキュリティを提供するという私たちの試みでした。

エッジ ページ キャッシュを追加することでこの使命を達成できたかもしれませんが、 私たちは、可能な限りあらゆる方法で顧客エクスペリエンスを向上させることに今後も全力で取り組んでいきます。

今後も、さまざまな顧客ベース向けにこのアドオンを継続的に改善することに専念します。 私たちはインタビューやソーシャル メディア チャネルを通じてお客様のフィードバックに積極的に耳を傾け、機能を強化し、ユーザーのニーズに応える方法を模索しています。

フィードバック ページでお気軽に提案を共有してください。実装の可能性を検討します。