Einführung von Cache- und Sicherheitsanalysen für Cloudflare Enterprise

Veröffentlicht: 2024-02-06

Vor einiger Zeit ist uns auf unserer Feedback-Seite ein Vorschlag aufgefallen, auf den einige von Ihnen hingewiesen haben: Während unser Cloudflare-Add-on Wunder für die Leistung und Sicherheit Ihrer Website bewirkte, fehlte ihm jeglicher Einblick in die genaue Nutzung des Cloudflare-Cache sowie die Vorteile jedes Sicherheitsmerkmals .

Um diese Anfrage weiter zu bestätigen, haben wir einige von Ihnen kontaktiert, die das Add-on auf mehreren Websites ausgiebig nutzen.

Obwohl das Cloudflare-Add-on hinter den Kulissen gut funktionierte und Ihre Websites vor Schäden schützte, stellte sich heraus, dass das Fehlen eines Wertindikators Sie daran hinderte, das genaue Ergebnis des Hinzufügens von Cloudflare zu bestimmen. Dies war ein echtes Problem, insbesondere für diejenigen, die es für Kunden verwendeten.

Wir haben uns Ihr Feedback zu Herzen genommen, sind noch einmal ans Reißbrett gegangen und haben eine Lösung für dieses Problem gefunden. Ihr Feedback hat uns genau gesagt, was Sie wollten! Einblicke in verschiedene Cache- und Sicherheitsereignisse sowie deren Quellen. Ähnlich dem, was Cloudflare direkt anbietet.

Unsere Lösung: Cache- und Sicherheitsanalyse

Und damit freuen wir uns, die Hinzufügung von Cache- und Sicherheitsanalysen zum Cloudflare Enterprise-Add-on ankündigen zu können, mit denen Sie ganz einfach die Anzahl der von Cloudflare vs. Origin bearbeiteten Anfragen sowie eine Aufschlüsselung des Status jeder Anfrage sehen können mit ihren Quellen .

Ebenso können Sie die Menge des blockierten böswilligen Datenverkehrs und die potenziell böswilligen Akteure, die durch das Add-on herausgefordert werden, mit einer Aufschlüsselung spezifischer Dienste verfolgen und diese und ihre Quellen blockieren.

Im Moment können Sie die Daten der letzten 72 Stunden einsehen. Seien Sie versichert, wir arbeiten hinter den Kulissen hart daran, diese Funktion weiter zu verbessern.

Was ist Cache-Analyse in Cloudflare?

Unsere Cache-Analyse-Implementierung bietet einfache Einblicke in die Leistung Ihrer Website mit nur zwei Hauptvariablen. Anfragen (nach Anzahl) und Datenübertragung .

Jedes davon ist in eine Gesamtzusammenfassung, Cache-Status und Quellen unterteilt.

1. Zusammenfassung

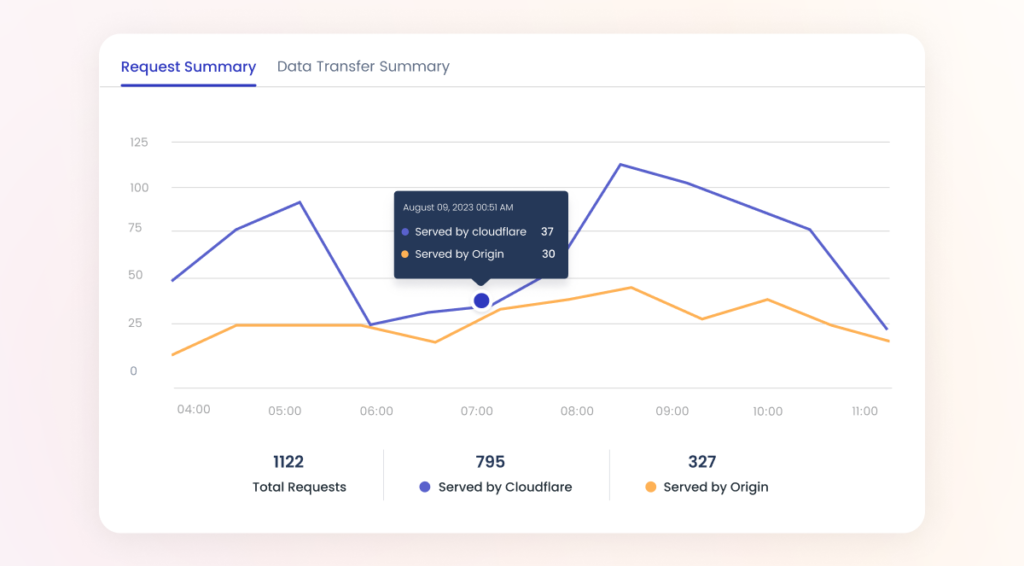

Die Zusammenfassung der Anfragen bietet Einblicke in die Gesamtzahl der Anfragen , mit einer Aufschlüsselung der von Cloudflare bedienten und der vom Ursprung bedienten Anfragen. Auf diese Weise können Sie feststellen, ob die Belastung des Ursprungs reduziert werden muss, und Probleme beheben, die zu einer übermäßigen Belastung führen.

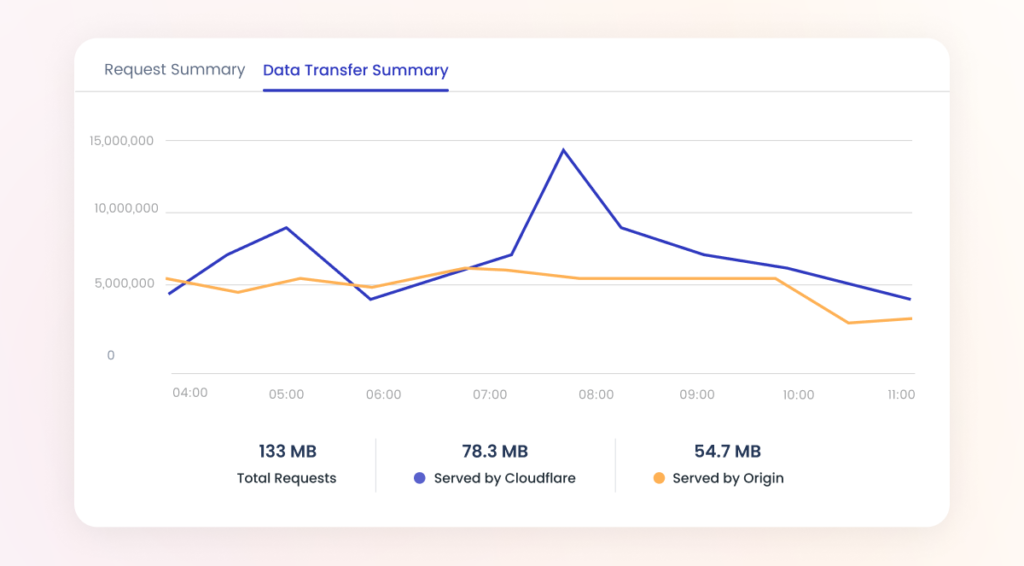

Und wenn Sie sich für die Datenübertragung interessieren, können Sie in diesem Bericht die genaue Datenmenge sehen, die von Cloudflare im Vergleich zum Ursprung bereitgestellt wird, und so genau bestimmen, wie viel Bandbreite jeder einzelne verbraucht.

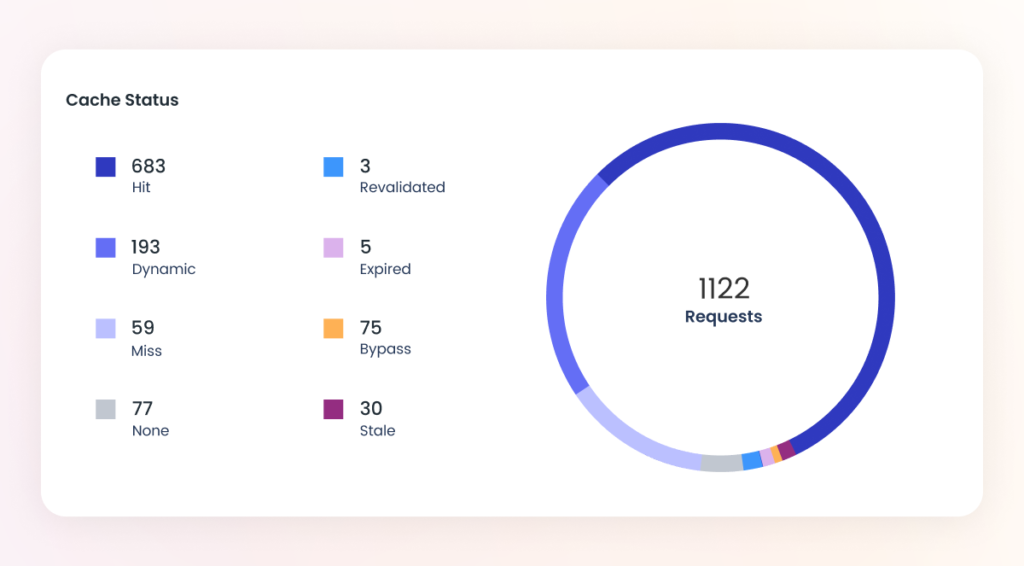

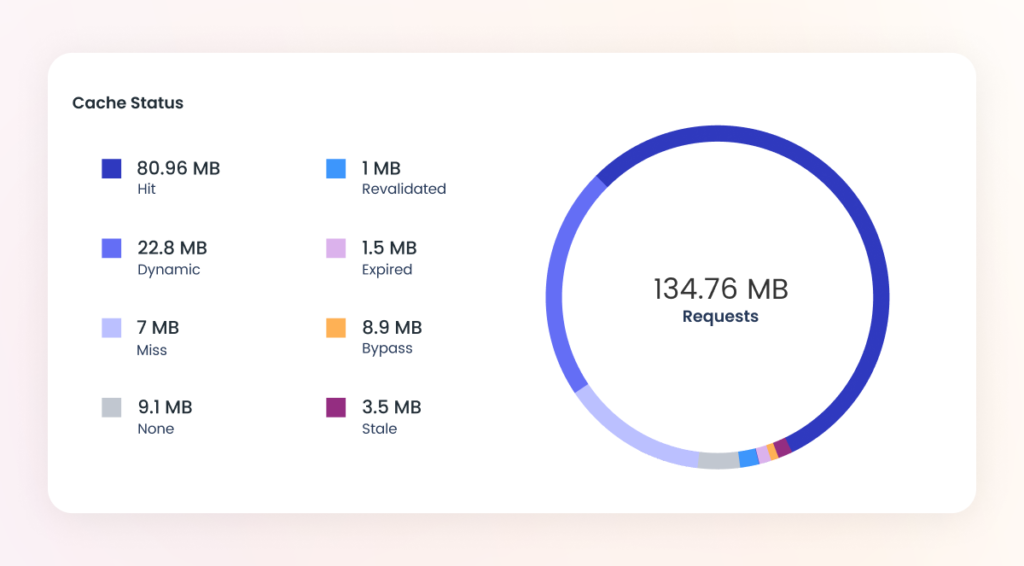

2. Cache-Status

Der Abschnitt „Cache-Status“ bietet eine Aufschlüsselung des Cache-Status jeder Anfrage und bietet Einblicke in die Art und Weise, wie Cloudflare diese verarbeitet. Dazu gehört die Anzahl der Anfragen, die aus dem Cloudflare-Cache bedient werden ( HIT ), der Anfragen, die nicht am Cloudflare-Edge zwischengespeichert werden ( MISS ), und Anfragen, die von Cloudflare nicht bedient werden können, weil sie nicht für das Caching geeignet sind oder aufgrund der WAF von Cloudflare ( NONE & DYNAMIC). ).

Wenn Sie auf die Datenübertragung umschalten, können Sie die genaue von diesen Anfragen verbrauchte Bandbreite sehen und so mögliche Probleme erkennen.

Hier ist eine Beschreibung jedes Status und warum er angezeigt wird:

| Status | Beschreibung |

| SCHLAG | Die Ressource wurde im Cache von Cloudflare gefunden. |

| VERMISSEN | Die Ressource wurde nicht im Cloudflare-Cache gefunden und wurde vom Ursprungswebserver bereitgestellt. |

| DYNAMISCH | Cloudflare betrachtet Assets wie HTML-Seiten normalerweise als nicht für das Caching geeignet, was zu einem DYNAMISCH-Status führt. Wenn Sie jedoch Optionen wie Edge-Page-Caching (beschränkt auf WordPress) aktivieren, beginnt Cloudflare mit dem Caching von HTML-Seiten und gibt HIT oder MISS basierend auf der im Cloudflare Cache verfügbaren HTML-Ressource zurück. |

| KEINE/UNBEKANNT | Cloudflare generiert möglicherweise eine Antwort, die darauf hinweist, dass das Asset aus bestimmten Gründen nicht für das Caching geeignet ist: 1) Wenn eine benutzerdefinierte WAF-Regel ausgelöst wird, um eine Anfrage zu blockieren, wird die Antwort vom globalen Cloudflare-Netzwerk bereitgestellt, bevor sie den Cache erreicht. Da es keinen Cache-Status gibt, wird Cloudflare als „Keine/Unbekannt“ protokolliert. 2) Wenn eine Umleitungs-Cache-Regel dazu führt, dass das globale Netzwerk mit einer Umleitung zu einem anderen Asset/einer anderen URL antwortet. Diese Umleitungsantwort erfolgt, bevor die Anforderung den Cache erreicht, sodass der Cache-Status als „Keine/Unbekannt“ protokolliert wird. |

| ABGELAUFEN | Die Ressource wurde im Cloudflare-Cache gefunden, war jedoch abgelaufen und wurde vom Ursprungswebserver bereitgestellt. |

| Abgestanden | Die Ressource wurde aus dem Cloudflare-Cache bereitgestellt, ist jedoch abgelaufen, und Cloudflare konnte den Ursprung nicht kontaktieren, um eine aktualisierte Ressource abzurufen. |

| BYPASS | Cloudflare hat eine Antwort generiert, die darauf hinweist, dass das Asset vom Caching umgangen wird. Dies kann folgende Gründe haben: Der Ursprungsserver hat Cloudflare angewiesen, das Caching über einen Cache-Control-Header zu umgehen, der auf Werte wie „no-cache“, „private“ oder „max-age=0“ gesetzt ist, obwohl Cloudflare das Asset zwischenspeichern möchte. Sobald Edge Page Caching (beschränkt auf WordPress) aktiviert ist, werden bestimmte URLs und Cookies aus dem Cache ausgeschlossen, was zu BYPASS führt Wenn die Anfrage an Ihren Ursprung einen Authorization-Header enthält, lautet die Antwort in manchen Fällen auch BYPASS. Weitere Einzelheiten finden Sie unter „Bedingungen“ im Abschnitt „Origin Cache-Control-Verhalten“. |

| NEU VALIDIERT | Die Ressource wird aus dem Cloudflare-Cache bereitgestellt, ist jedoch veraltet und wurde entweder durch einen If-Modified-Since-Header oder einen If-None-Match-Header erneut validiert. |

| AKTUALISIERUNG | Die Ressource wurde aus dem Cloudflare-Cache bereitgestellt und ist abgelaufen, aber der Ursprungswebserver aktualisiert sie. UPDATING wird normalerweise nur bei sehr beliebten zwischengespeicherten Ressourcen angezeigt. |

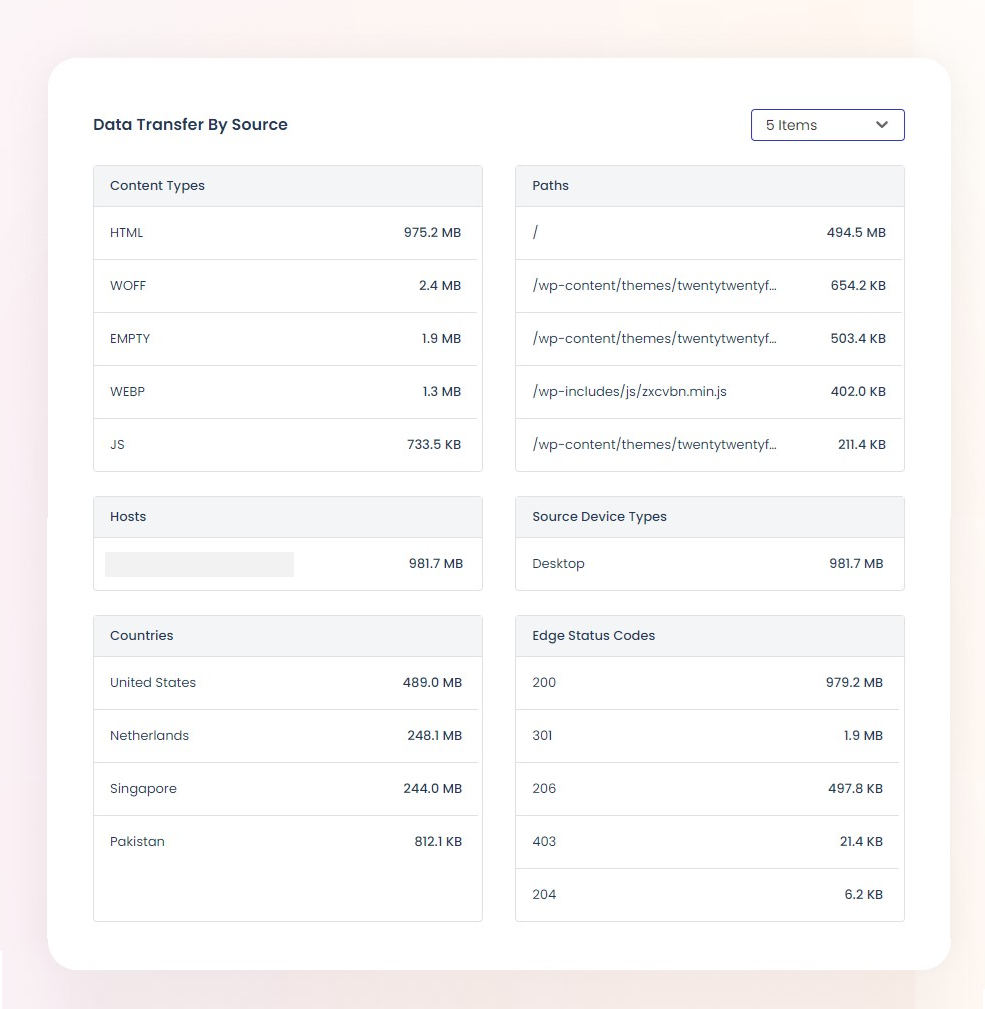

3. Quelle

Der Abschnitt „Quelle“ bietet detaillierte Einblicke in verschiedene Aspekte jeder Veranstaltung, einschließlich der genauen Inhaltstypen , Pfade , Hosts , Geräte und Herkunftsländer . Auf diese Weise können Sie Ihre beliebtesten Inhaltstypen ermitteln und die demografischen Merkmale Ihrer Zielgruppe , einschließlich ihrer Geräte und Länder, verstehen.

Durch Sortieren dieser Informationen nach Datenübertragung können Sie ermitteln, welche Inhaltstypen und Seiten die meiste Bandbreite verbrauchen.

Darüber hinaus können Sie die häufigsten Edge-Statuscodes anzeigen, die zwischen 1xx Informational, 2xx Success, 3xx Redirect, 4xx Client Error und 5xx Server Error liegen und so zusätzliche Einblicke in mögliche Probleme und Probleme bieten.

Detaillierte Sicherheitsanalysen in Cloudflare

Die Registerkarte „Sicherheitsanalyse“ bietet einen tieferen Einblick in die Anzahl der böswilligen Akteure, die von unserem Cloudflare-Add-on gestoppt oder verwaltet werden. Ähnlich wie bei der Cache-Analyse ist sie in eine Ereigniszusammenfassung unterteilt, eine Aufschlüsselung der Ereignisse nach Diensten (wobei sich Dienste auf die Art der Sicherheitsmaßnahme beziehen) und Ereignisse nach Quelle , mit deren Hilfe Sie ermitteln können, welche IP-Adressen, Benutzeragenten, Pfade und Länder schädlich sind Anfragen stammen von.

1) Zusammenfassung der Ereignisse

Auf der Registerkarte „Ereigniszusammenfassung“ wird die Gesamtzahl der potenziell böswilligen Akteure angezeigt, die versuchen, auf Ihre Website zuzugreifen. Als bösartig identifizierte Anfragen werden sofort blockiert , während Anfragen von potenziell bösartigen Bots aufgefordert werden, ihre menschliche Identität zu überprüfen.

Plötzliche Spitzen in der Grafik unten weisen auf die Möglichkeit eines gezielten DDoS-Angriffs auf Ihre Website hin. Dies hilft Ihnen, wachsam zu bleiben und zusätzliche Sicherheitsmaßnahmen zu ergreifen, wie z. B. die Aktivierung des „ Unter Angriff “-Modus.

2) Ereignisse nach Diensten

Im Abschnitt „Ereignisse nach Diensten“ wird die Anzahl der Sicherheitsereignisse aufgeschlüsselt, die von jedem Dienst ausgelöst und verwaltet werden.

Ob globale Ratenbegrenzung zur Abwehr von Bots, benutzerdefinierte Regeln von Cloudways oder HTTP-DDoS-Angriffe : So können Sie die Arten böswilliger Akteure bestimmen, die versuchen, auf Ihre Website zuzugreifen.

Abhängig von der Art des böswilligen Akteurs kann er von verschiedenen Diensten ausgelöst und verwaltet werden, darunter:

- Ratenbegrenzungsregeln : Diese erkennen und beschränken den Bot-Verkehr, um eine Überlastung Ihrer Website zu verhindern.

- Sicherheitsstufe : Legt fest, ob ein Besucher auf der Grundlage seiner Bedrohungsbewertung herausgefordert werden soll, die aus seiner IP-Reputation bei Cloudflare-Diensten wie WAF-verwalteten Regeln und DDoS sowie Global Project Honeypot berechnet wird.

- Benutzerdefinierte Regeln : Hierbei handelt es sich um benutzerdefinierte Regeln, die von Cloudways eingerichtet werden, einschließlich eines Unternehmens-Bot-Managers, eines Angriffsmodus, eines Anmeldeschutzes und der Integration in den Projekt-Honeypot sowie anderer Regeln, die speziell zum Schutz Ihrer Websites vor verschiedenen Angriffen entwickelt wurden.

- Verwaltete Regeln : Von Cloudflare eingerichtete und verwaltete Regeln zum Schutz vor häufigen Internetangriffen.

- HTTP DDoS : Abwehr von DDoS-Angriffen, die durch HTTP-Anfragen ausgelöst werden, typischerweise POST & GET.

- Browser-Integritätsprüfung : Überprüft die Legitimität des Besuchers durch Überprüfung seines Browsers und anderer Informationen.

- Blockierung von Benutzeragenten : Identifiziert böswillige Besucher wie Bots, automatisierte Skripte, veraltete und unsichere Browser sowie Geräte und Software, die häufig mit böswilligen Aktivitäten in Verbindung gebracht werden, basierend auf Browser, Betriebssystem und anderen Mustern.

- Validierung : Cloudflare führt für jede Anfrage eine Validierungsprüfung durch. Die Validierungskomponente wird vor allen anderen WAF-Funktionen wie benutzerdefinierten Regeln oder verwalteten WAF-Regeln ausgeführt. Die Validierungsprüfung blockiert fehlerhafte Anfragen wie Shellshock-Angriffe und Anfragen mit bestimmten Angriffsmustern in ihren HTTP-Headern, bevor eine Zulassungslogik auftritt.

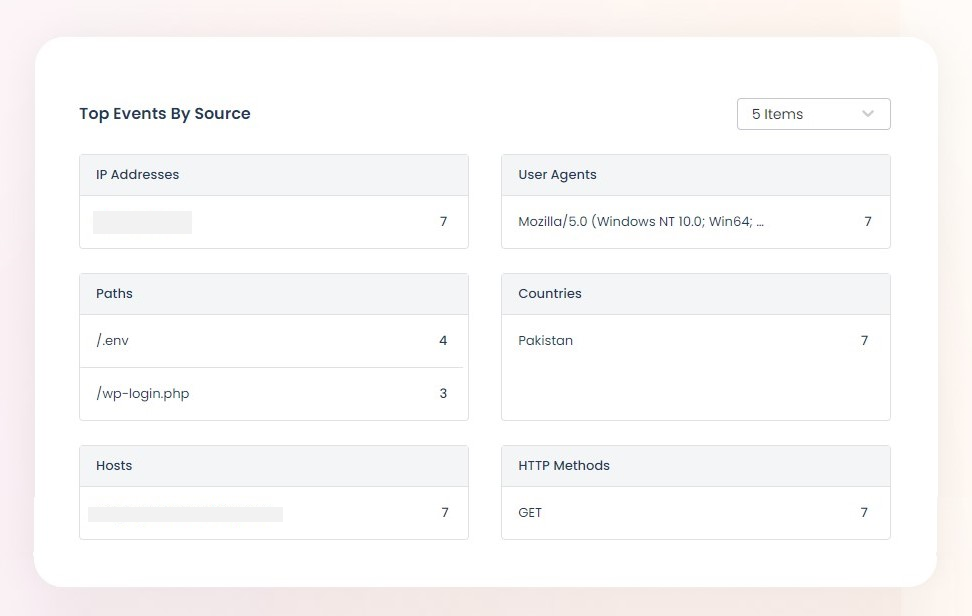

3) Top-Events nach Quelle

Schließlich werden im Abschnitt „Ereignisse nach Quelle“ die wichtigsten Quellen angezeigt, aus denen die meisten Sicherheitsereignisse stammen. Es listet die Top 5 (bis zu 15) Quellen auf und zeigt Details wie IP-Adressen , Benutzeragenten (Betriebssystem, Browser usw.), Pfade (angegriffene Seiten), Herkunftsländer (wo sich böswillige Akteure befinden), Hosts usw Verwendete HTTP-Methoden .

Zukünftige Schritte

Das Cloudflare-Add-on war unser Versuch , KMUs Leistung und Sicherheit auf Unternehmensniveau zu bieten.

Auch wenn wir diese Mission möglicherweise mit der Hinzufügung von Edge-Page-Caching erfüllt haben; Wir sind stets bestrebt, das Kundenerlebnis auf jede erdenkliche Weise zu verbessern.

In Zukunft sind wir bestrebt, dieses Add-on für unseren vielfältigen Kundenstamm kontinuierlich zu verbessern. Wir hören aktiv auf das Feedback unserer Kunden durch Interviews und Social-Media-Kanäle und suchen nach Möglichkeiten, die Funktionalität zu verbessern und auf Benutzerbedürfnisse einzugehen.

Teilen Sie Ihre Vorschläge gerne auf unserer Feedback-Seite mit und wir prüfen die Möglichkeit, diese umzusetzen.