E-Mail-Authentifizierung 101: Schützen Sie sich vor Phishing-Angriffen

Veröffentlicht: 2023-09-08Wenn Sie ein E-Mail-Vermarkter sind, der täglich Hunderte von E-Mails verschickt, könnte Ihnen eine Zielscheibe auf den Rücken gemalt sein. Google hat seine Waffen auf Phishing-Betrügereien gerichtet und blockiert täglich 99,9 % dieser E-Mails. Als eine der am häufigsten nachgeahmten Marken der Welt hat sie keine Wahl. Um auf der „sicheren Spur“ zu bleiben, müssen Sie die E-Mail-Authentifizierung aktivieren (oder überprüfen). Nur so können Sie beweisen, dass Sie seriös sind.

Es gibt noch einen weiteren wichtigen Grund, warum Sie eine E-Mail-Authentifizierung benötigen. Sie sind es Ihren Kunden schuldig, ihnen den größtmöglichen Schutz vor E-Mail-Betrug zu bieten. Außerdem ist die E-Mail-Authentifizierung viel einfacher, als es sich anhört.

In diesem Artikel gehen wir auf die Grundlagen der E-Mail-Authentifizierung ein und helfen Ihnen, sie optimal zu nutzen. Wir behandeln:

- Was sind E-Mail-Authentifizierungsprotokolle?

- Wie funktionieren E-Mail-Authentifizierungsprotokolle?

- Best Practices für die E-Mail-Authentifizierung

Inhaltsverzeichnis

Was sind E-Mail-Authentifizierungsprotokolle?

E-Mail-Authentifizierungsprotokolle sind wie Torwächter, die jede eingehende E-Mail auf Anzeichen verdächtiger Aktivitäten scannen, bevor sie sie an Ihren Posteingang weiterleiten. Sie durchlaufen eine ausgefeilte Checkliste mit Pass-or-Fail-Kriterien, um die Bösewichte – Spam und Phishing-Angriffe – fernzuhalten.

E-Mail-Authentifizierungsprotokolle verwenden mehrere Methoden, um empfangenden Mailservern mitzuteilen, ob der Absender legitim ist und ob eine E-Mail seit dem Senden geändert wurde. Wenn die E-Mail die Überprüfung nicht besteht, wird sie auf klinische Weise entsorgt – entweder als Spam gefiltert oder einfach für alle Ewigkeit blockiert. E-Mail-Authentifizierungsprotokolle pingen den Absender an, um zu prüfen, ob eine eingehende E-Mail autorisiert ist.

Mit anderen Worten: Sie ermöglichen sendenden und empfangenden E-Mail-Servern, in Echtzeit zu kommunizieren und Probleme zu melden. Darüber hinaus können sie E-Mail-Zustellbarkeitsberichte erstellen, damit Absender Phishing-Angriffe erkennen und rechtzeitig Maßnahmen ergreifen können.

Im Zusammenhang mit E-Mail-Marketing fungiert die E-Mail-Plattform, die Sie zum Versenden von E-Mails verwenden – wie EngageBay – als Ihre Versanddomäne.

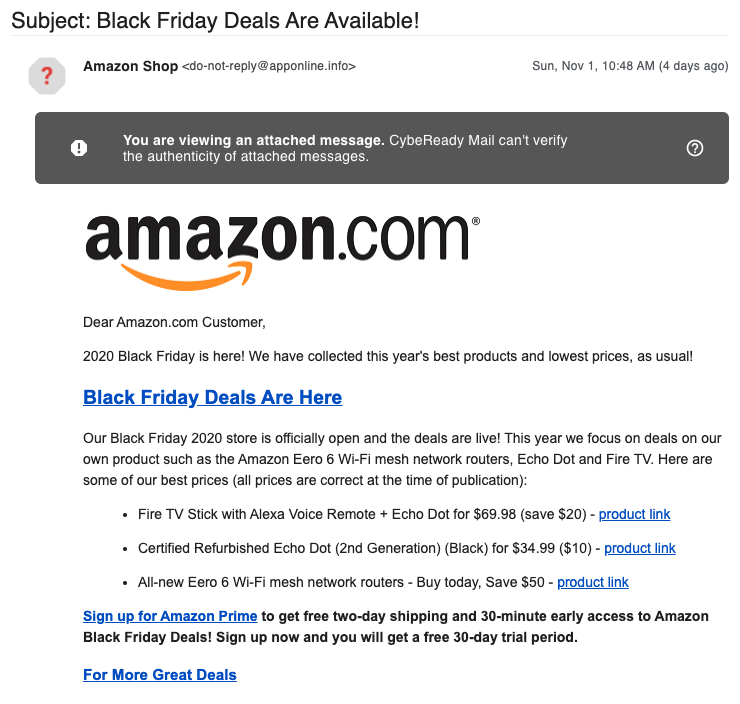

Was ist Phishing?

Bei Phishing-E-Mails handelt es sich um Doppelgänger-E-Mails, die von Betrügern an Personen auf Ihrer Liste gesendet werden, die sich als Sie ausgeben. 70 % der Benutzer öffnen diese E-Mails und 50 % klicken sich durch. Diese Nachrichten sollen sie dazu verleiten, Passwörter, Sozialversicherungsnummern, Kreditkarten-PINs und andere persönliche Informationen preiszugeben.

Die typische Phishing-E-Mail leitet auf eine andere Webseite weiter, sobald Sie auf einen Link klicken. Dort werden Sie möglicherweise aufgefordert, sich anzumelden und Ihr Konto zu bestätigen. Dieser eine Klick kann Sie Malware und anderem Schadcode aussetzen. Als E-Mail-Vermarkter zahlen Sie den Preis: Kundenabwanderung und Vertrauensverlust.

Hier ist ein Beispiel für eine Phishing-E-Mail:

Die E-Mail-Authentifizierung wurde Anfang der 2000er Jahre eingeführt, um dieser Bedrohung entgegenzuwirken, und hat sich im Laufe der Zeit zu einer glaubwürdigen, unverzichtbaren Lösung für Vermarkter entwickelt.

Lesen Sie auch: Vermeidung des Spam-Ordners: Eine Einführung in die E-Mail-Zustellbarkeit

Vorteile der E-Mail-Authentifizierung

E-Mail-Authentifizierungsprotokolle sind wie Verkehrsregeln für Vermarkter, die ihre E-Mails sichern und in den Posteingang gelangen möchten. Sie bieten folgende Vorteile:

1. Bauen Sie Vertrauen bei Ihren Kunden auf und fördern Sie das Engagement

Dank der E-Mail-Authentifizierung können Mailserver miteinander kommunizieren und verdächtige E-Mails kennzeichnen, bevor sie den Benutzern zugestellt werden. Dies schützt Verbraucher vor raffinierten Phishing- und Spoofing-Angriffen. Wenn sie Ihnen vertrauen, werden sie Ihre E-Mails häufiger öffnen und durchklicken, was die Reputation Ihres Absenders verbessert.

Sie können die E-Mail-Authentifizierung sogar als Branding-Möglichkeit nutzen (mehr dazu später).

2. Verbessern Sie die Compliance

Wenn Ihre Anmeldedaten zum Versenden bösartiger E-Mails verwendet werden, kann es sein, dass Sie ohne Ihr Verschulden auf die schwarze Liste gesetzt werden. E-Mail-Authentifizierungsberichte können nicht autorisierte Nachrichten kennzeichnen und Ihnen dabei helfen, E-Mail-Dienstanbieter zu benachrichtigen, bevor es zu spät ist.

Mithilfe der Erkenntnisse aus Authentifizierungsberichten könnten Sie eine bessere E-Mail-Sicherheitsrichtlinie erstellen.

3. Verbessert die Zustellbarkeit von E-Mails

E-Mail-Dienstanbieter senden E-Mails von verifizierten Absendern an den Posteingang. Es ist eine Bestätigung dafür, dass Sie ein sicherer Absender sind. Einige E-Mail-Anbieter berücksichtigen bei der Entscheidung über die Platzierung auch den Grad des Engagements, das Sie erhalten.

Die E-Mail-Authentifizierung trägt jedoch dazu bei, im Laufe der Zeit die Tür zu einer verbesserten E-Mail-Zustellbarkeit zu öffnen.

Heutzutage ist die E-Mail-Authentifizierung so, als würde man unterwegs Verkehrsregeln befolgen. Wenn Sie die E-Mail-Authentifizierung nicht einrichten, werden Ihre E-Mails von E-Mail-Dienstanbietern wahrscheinlich an den Spam-Ordner weitergeleitet. Dies wird sich bald auf Ihre E-Mail-Zustellbarkeit und Ihren ROI auswirken.

Lesen Sie mehr: E-Mail-Zustellbarkeit – 7 Tipps für mehr Klicks, Verkäufe und Anmeldungen

Wie funktioniert die E-Mail-Authentifizierung?

Die E-Mail-Authentifizierung verwendet eine Reihe von Regeln, um den Pfad einer E-Mail (über mehrere Verbindungsserver hinweg) zu überprüfen und ihn bis zum Absender zurückzuverfolgen. Die sendende Domäne legt die Regeln fest und es ist die Aufgabe des empfangenden Servers, sie abzugleichen und zu überprüfen.

Wenn die E-Mail nicht ausgecheckt wird, wird sie möglicherweise als Spam markiert, abgelehnt oder gemäß den Richtlinien des Empfängers verarbeitet. Die Regeln befinden sich im Domain Name Service (DNS) – einer „internen Adresse“, die IP- und/oder Domäneninformationen enthält.

So funktioniert der E-Mail-Authentifizierungsprozess:

- Der Absender aktualisiert die Regeln in den DNS-Einträgen für eine oder mehrere Domänen

- Der empfangende Server verwendet diese Regeln, um zu überprüfen, ob der Absender legitim ist und ob die E-Mail in irgendeiner Weise geändert wurde.

- Der empfangende Server akzeptiert dann die E-Mail oder lehnt sie ab.

E-Mail-Authentifizierungsprotokolle haben die Aufgabe, Folgendes zu überprüfen:

- Die Identität des E-Mail-Absenders (Sie)

- Die sendende Domain (Ihr Hosting-Anbieter – zum Beispiel Go Daddy)

- Wenn ein Dritter die E-Mail während der Übertragung manipuliert hat.

Lesen Sie auch: Bounce-Back-E-Mails – Was sind sie und wie man sie behebt

Die 4 E-Mail-Authentifizierungsprotokolle

Es gibt vier Haupt-E-Mail-Autorisierungsprotokolle: SPF, DKIM, DMARC und BIBI. Sie bilden jeweils einen Schutzschild gegen Spam, Spoof und Phishing-Angriffe. Lassen Sie uns sie im Detail untersuchen:

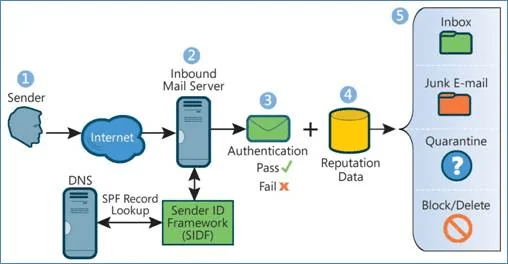

1. Sender Policy Framework (SPF)

Mit dieser Authentifizierungsmethode können Sie (der Absender) dem empfangenden Server mitteilen, welche Server (oder IP-Adressen) berechtigt sind, in Ihrem Namen E-Mails zu senden. Diese Informationen werden im DNS (Domain Name System) des Absenders gespeichert.

Stellen Sie sich DNS als die Adresse in einem Postpaket vor, das Sie per UPS oder FedEx versenden würden. Es ermöglicht die Rückverfolgung von E-Mails bis zur Quelle (auch bekannt als Rückpfadadresse). Der empfangende Server prüft, ob die E-Mail von einer autorisierten IP stammt. Wenn keine Übereinstimmung vorliegt, wird die E-Mail als fehlerhaft verarbeitet.

So sieht ein SPF aus:

V=spf1: Dies zeigt die verwendete SPF-Version.

Einschließen: Hier werden alle gültigen Domänen oder IP-Adressen angezeigt, die vom Absender autorisiert wurden. In diesem Beispiel verwenden wir 3rdparty.com

Alle: Das bedeutet, dass keine andere Domain E-Mails versenden kann. Wir weisen den empfangenden Server an, solche E-Mails auf SPF fehlzuschlagen.

SPF enthält auch Anweisungen für Empfangsserver zur Verarbeitung bestimmter E-Mails

- ~ : Dieses Symbol steht für Soft Fail, was bedeutet, dass die E-Mail zwar angenommen wird, SPF jedoch als fehlgeschlagen gilt.

- – : Dieses Symbol bedeutet einen schwerwiegenden Fehler. Die E-Mail wird in den Spam-Ordner verschoben oder abgelehnt.

- + : Dies bedeutet bestanden. Die E-Mail wird in den Posteingang gefiltert

- ? : Dies bedeutet eine neutrale oder keine Richtlinie. Der Empfänger kann seine eigene Richtlinie anwenden oder den SPF-Status nicht markieren.

Der empfangende Server kann diese Pass-, Fail- oder Reject-Bedingungen jedoch umgehen.

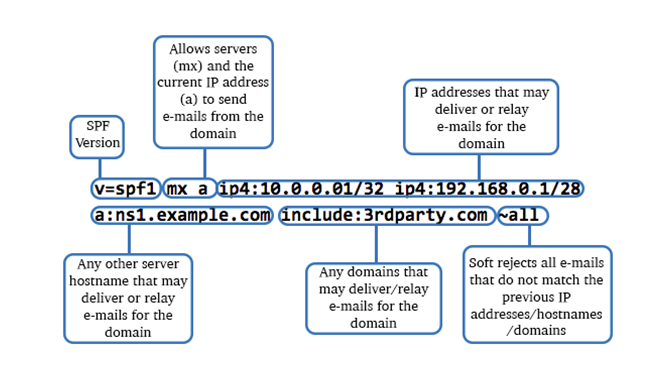

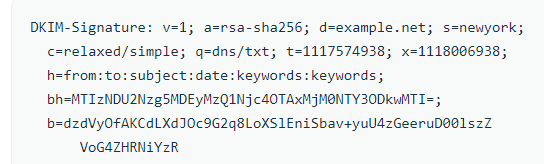

2. Domain Keys Identified Mail (DKIM)

DKIM ist eine verschlüsselte digitale Signatur, die vor dem Senden in den Header der E-Mail eingefügt wird. Der Absender erstellt die Signatur mithilfe eines privaten Schlüssels, der den E-Mail-Header und -Inhalt in eine Reihe von Hashes umformatiert.

Der Absender fügt außerdem einen öffentlichen Schlüssel hinzu, damit der Empfängerserver die Signatur lesen kann.

Dieser Schlüssel wird im DNS gespeichert. Stimmen Absenderangaben und Inhalt überein, wird die E-Mail als „bestanden“ markiert. Wenn nicht, gilt es als „fehlgeschlagen“. Fehlgeschlagene Prüfungen landen im Spam oder werden blockiert. Das Bild unten zeigt, wie ein DKIM aussieht.

Im Bild ist das „bh“-Tag der Nachrichtentext, während das „b“-Tag die Signatur ist.

3. Domänenbasierte Nachrichtenautorisierung, Berichterstattung und Konformität (DMARC)

DMARC teilt dem empfangenden Server mit, nach welcher Richtlinie er suchen soll (SPF, DKIM oder beides) und was zu tun ist, wenn die E-Mail die beiden Prüfungen – ablehnen, unter Quarantäne stellen oder nichts unternehmen – nicht besteht. Wenn der Absender die Option „Ablehnen“ wählt, wird die E-Mail blockiert, während sie bei Auswahl von „Quarantäne“ in den Spam verschoben wird.

Wenn Sie die Option „Keine“ festlegen, steht es dem empfangenden Server frei, die E-Mail gemäß seinen eigenen Richtlinien zu behandeln. DMARC generiert außerdem Berichte über bestandene und fehlgeschlagene Verifizierungen für Absender, die Ihnen bei der Optimierung für eine bessere E-Mail-Zustellbarkeit helfen können.

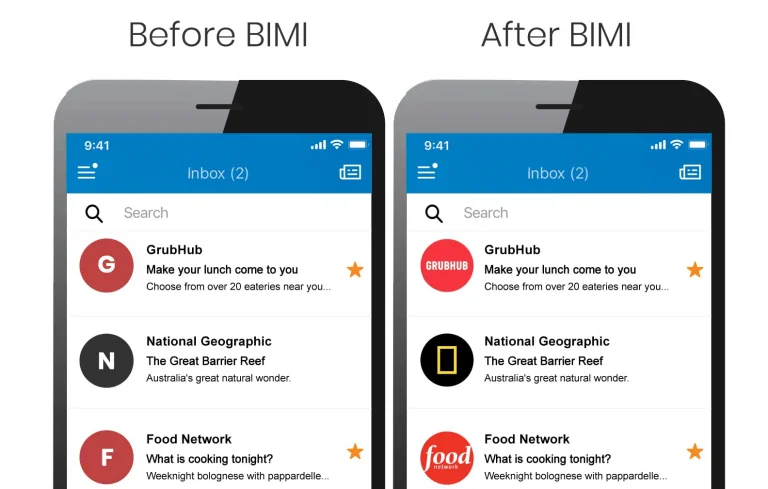

4. Markenindikatoren zur Nachrichtenidentifikation (BIMI)

BIMI ist eine neue Funktion, mit der sich E-Mail-Anbieter langsam vertraut machen. Es handelt sich nicht um Ihr typisches Sicherheits-E-Mail-Authentifizierungstool. Es hilft Abonnenten, Sie sofort zu erkennen, indem Ihr Logo direkt neben dem Namen des Absenders angezeigt wird.

BIMI hat strenge Qualifikationsanforderungen – Absender müssen sich registrieren und über einen guten Ruf als Absender verfügen, um den Dienst nutzen zu können. In Kombination mit SPF, DKIM und DMARC macht es die E-Mail-Authentifizierung sehr effektiv.

Lesen Sie auch: SPF, DKIM, DMARC: Leitfaden für E-Mail-Authentifizierungsprotokolle

Wie vergleichen sich SPF, DKIM, DMARC und BIMI miteinander?

Die vier E-Mail-Authentifizierungsmethoden haben spezifische Funktionen und müssen als Teil eines Ganzen betrachtet werden. Hier ein kurzer Vergleich:

| Lichtschutzfaktor | DKIM | DMARC | BIMI | |

| Für wen ist es? | Der Empfänger verifiziert den Absender | Der Empfänger überprüft den Absender und den Inhalt | Der Empfänger nutzt es zur Bearbeitung fehlgeschlagener Prüfungen | Der Abonnent identifiziert den Absender |

| Was ist geprüft? | Wenn die IP-Adresse oder der sendende Server zum Senden von E-Mails zugelassen ist | Wenn die Absenderinformationen im Header übereinstimmen und der Inhalt intakt ist | Wenn fehlgeschlagene Prüfungen abgelehnt, in den Spam verschoben oder nicht markiert werden sollen | Wenn ein Logo oder eine Markenkennzeichnung angezeigt werden soll |

| Warum wird es verwendet? | Um E-Mails von gefälschten E-Mail-Adressen zu verhindern | Um Phishing zu verhindern | Um Phishing zu verhindern | Um Phishing zu verhindern |

| Gibt es Voraussetzungen? | NEIN | NEIN | Entweder SPF oder DKIM müssen aktiviert sein. Idealerweise beides | DMARC ist ein Muss. Absender müssen sich registrieren, Best Practices für die E-Mail-Sicherheit befolgen und einen guten Ruf haben |

| Verschlüsselung? | NEIN | Ja | NEIN | NEIN |

Lesen Sie auch: E-Mail-Feedbackschleifen: Wie sie funktionieren [Ein Leitfaden]

Best Practices für die E-Mail-Authentifizierung

E-Mail-Authentifizierungsprotokolle müssen regelmäßig aktualisiert werden, um die E-Mail-Zustellbarkeit hoch zu halten. Hier sind einige bewährte Vorgehensweisen:

1. Verwenden Sie moderate SPF-Einstellungen

Für die meisten Vermarkter ist es besser, eine Soft-Fail-E-Mail-Authentifizierungsrichtlinie (~alle oder neutral) zu verwenden, da diese den Posteingang für gültige E-Mails verbessert, die manchmal die SPF-Überprüfung nicht bestehen können. Wenn Sie die strengere „-all“-Richtlinie verwenden, werden alle E-Mails abgelehnt, die die SPF-Bedingungen nicht erfüllen.

E-Mail-Dienstanbieter prüfen zusätzliche Parameter wie die Öffnungsrate, um die Authentizität zu bestimmen. Daher besteht eine gute Chance, dass Ihre E-Mails dennoch akzeptiert werden.

2. Schlüssel regelmäßig wechseln

Google empfiehlt, dass Sie Ihre DKIM-Schlüssel einmal im Quartal rotieren oder ändern. Der Grund: Betrüger können darauf zugreifen und sie nutzen, um ahnungslose Abonnenten ins Visier zu nehmen. Es empfiehlt sich jedoch, zwischen der Aktualisierung und dem Entfernen der Schlüssel einige Tage zu warten, um fehlgeschlagene Authentifizierungen zu vermeiden.

3. E-Mail-Authentifizierungsprotokolle funktionieren am besten im Team

Für eine bessere E-Mail-Zustellbarkeit ist es am besten, SPF, DKIM, DMARC und BIMI zusammen zu verwenden. Jede Methode hat einen bestimmten Schwerpunkt und das Überspringen einer Methode kann dazu führen, dass sie von den Empfängerservern als Spam markiert wird. Abonnenten sind verständlicherweise vorsichtig gegenüber Absendern, die sie nicht ohne weiteres erkennen.

BIMI kann ihnen durch die Anzeige eines Logos die Gewissheit vermitteln, dass Sie der sind, für den Sie sich ausgeben. Dadurch entsteht Markenbekanntheit. Google hat Änderungen an BIMI vorgenommen, um es robuster zu machen.

Lesen Sie auch: So vermeiden Sie Spam-Filter für eine bessere E-Mail-Zustellbarkeit

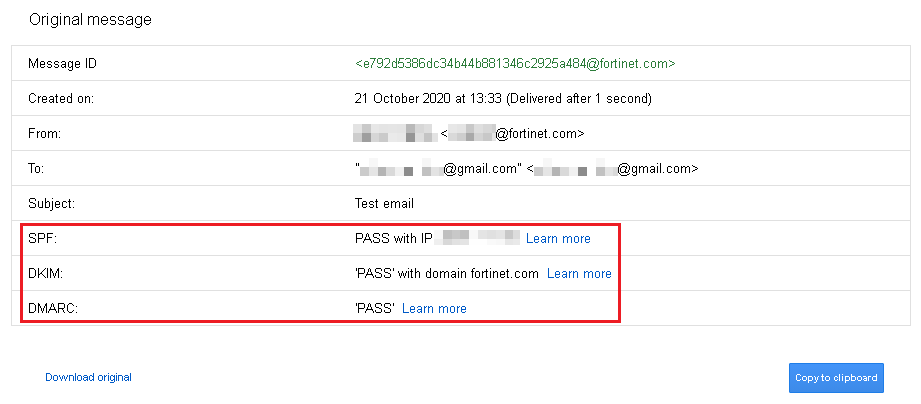

So testen Sie die E-Mail-Authentifizierung

Der einfachste Weg für Vermarkter, zu testen, ob E-Mail-Authentifizierungsprotokolle ordnungsgemäß funktionieren, besteht darin, eine E-Mail von der bestehenden Domain aus zu senden. Öffnen Sie die Nachricht in Gmail und überprüfen Sie die Originalnachricht (klicken Sie auf die Schaltfläche „Mehr“ neben „Antworten“). Dadurch sollten Sie einen vollständigen Authentifizierungsstatus erhalten.

Es wird ungefähr so aussehen wie im Bild unten:

Das Einrichten der E-Mail-Authentifizierung ist keine Frage von Versuch und Irrtum. Es gibt einige technische Ausnahmen, bei denen einige Protokolle möglicherweise nicht funktionieren. Es ist beispielsweise bekannt, dass SPF weitergeleitete E-Mails überspringt. Manuelle Fehler können auch dazu führen, dass die E-Mail-Authentifizierung fehlschlägt. EngageBay automatisiert die Einrichtung von Authentifizierungsprotokollen.

Beispielsweise generiert das System Code für SPF und DKIM, sobald Sie Ihren Domainnamen eingeben. Sie müssen lediglich DNS aktualisieren und Ihre Domain verifizieren.

Sie können auch mit unserem Support-Team zusammenarbeiten, um etwaige Probleme während der Einrichtung zu beheben. Falls Sie es noch nicht wussten: Der Onboarding-Support ist bei EngageBay kostenlos!

Lesen Sie auch: Lesen Sie auch: E-Mail-Sunsetting-Richtlinie 101 für Anfänger

Abschluss

E-Mail-Authentifizierungsprotokolle spielen eine Schlüsselrolle dabei, sicherzustellen, dass Ihre E-Mails Ihr Publikum erreichen. Überprüfen Sie sie regelmäßig während Ihrer Listenpflegeroutine, um eine gute Zustellbarkeit und Engagement-Raten sicherzustellen.

Denken Sie daran, dass Betrüger immer nach Möglichkeiten suchen, Schwachstellen in der E-Mail-Sicherheit auszunutzen.

Seien Sie ihnen immer einen Schritt voraus.