Autenticazione e-mail 101: proteggi le tue basi dagli attacchi di phishing

Pubblicato: 2023-09-08Se sei un esperto di email marketing che invia centinaia di email al giorno, potresti avere un bersaglio dipinto sulla schiena. Google ha puntato le sue armi contro le truffe di phishing, bloccando ogni giorno il 99,9% di tali email. Essendo uno dei marchi più impersonificati al mondo, non ha scelta. Per rimanere nella "corsia sicura", è necessario attivare (o rivedere) l'autenticazione e-mail. È l'unico modo per dimostrare che sei legittimo.

C'è un altro grande motivo per cui hai bisogno dell'autenticazione e-mail. È tuo dovere nei confronti dei tuoi clienti fornire tutta la protezione possibile dalle frodi via email. Inoltre, l'autenticazione e-mail è molto più semplice di quanto sembri.

In questo articolo esamineremo le nozioni di base dell'autenticazione e-mail e ti aiuteremo a sfruttarla al meglio. Tratteremo:

- Cosa sono i protocolli di autenticazione della posta elettronica?

- Come funzionano i protocolli di autenticazione della posta elettronica?

- Best practice per l'autenticazione della posta elettronica

Sommario

Cosa sono i protocolli di autenticazione e-mail?

I protocolli di autenticazione delle e-mail sono come guardie del cancello che scansionano ogni e-mail in arrivo alla ricerca di segni di attività sospette prima di farle arrivare alla tua casella di posta. Eseguono una lista di controllo ben definita di criteri di superamento o fallimento per tenere lontani i cattivi: attacchi di spam e phishing.

I protocolli di autenticazione e-mail utilizzano più metodi per indicare ai server di posta riceventi se il mittente è legittimo e se un'e-mail è stata modificata da quando è stata inviata. Se l'e-mail non supera la verifica, viene eliminata in modo clinico: filtrata come spam o semplicemente bloccata per l'eternità. I protocolli di autenticazione e-mail eseguono il ping del mittente per verificare se un'e-mail in arrivo è autorizzata.

In altre parole, consentono ai server di posta di invio e ricezione di comunicare e segnalare problemi in tempo reale. Inoltre, possono generare report sulla consegna delle e-mail in modo che i mittenti possano identificare gli attacchi di phishing e agire tempestivamente.

Nel contesto dell'email marketing, la piattaforma di posta elettronica che utilizzi per inviare e-mail, come EngageBay, funge da dominio di invio.

Cos'è il phishing?

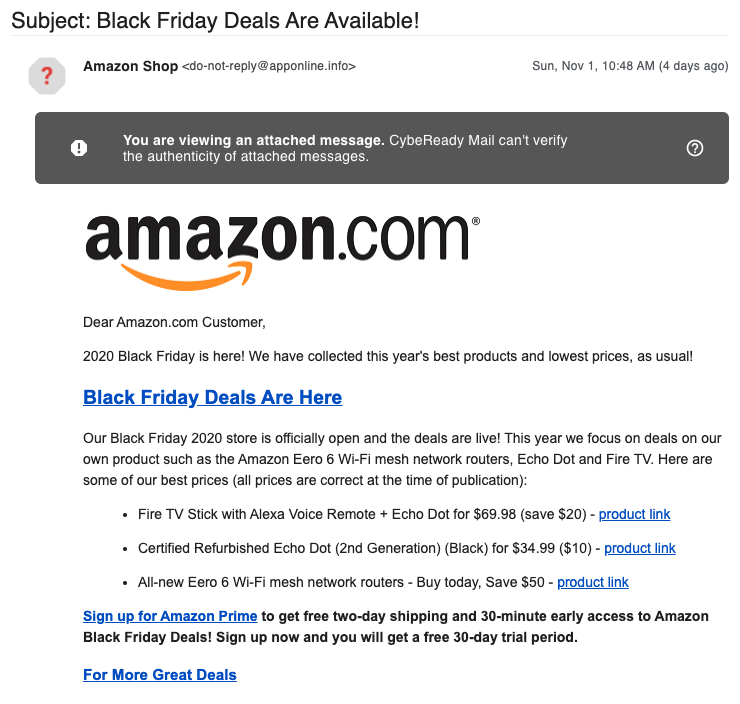

Le email di phishing sono email sosia inviate da truffatori che si spacciano per te alle persone presenti nella tua lista. Il 70% degli utenti apre queste email e il 50% le clicca. Questi messaggi sono progettati per indurli a rivelare password, numeri di previdenza sociale, PIN di carte di credito e altre informazioni personali.

La tipica e-mail di phishing reindirizza a una pagina Web diversa non appena si fa clic su un collegamento. Una volta lì, ti potrebbe essere chiesto di "accedere e verificare il tuo account". Quel clic può esporti a malware e altro codice dannoso. Come operatore di email marketing, paghi il prezzo: disimpegno del cliente e perdita di fiducia.

Ecco un esempio di email di phishing:

L'autenticazione e-mail è stata introdotta all'inizio degli anni 2000 per contrastare questa minaccia e si è evoluta nel tempo in una soluzione credibile e indispensabile per i professionisti del marketing.

Leggi anche: Evitare la cartella spam: un'introduzione alla consegna delle e-mail

Vantaggi dell'autenticazione e-mail

I protocolli di autenticazione e-mail sono come regole del traffico per gli esperti di marketing che desiderano proteggere le proprie e-mail e accedere alla posta in arrivo. Offrono i seguenti vantaggi:

1. Costruisci la fiducia con i clienti e promuovi il coinvolgimento

Grazie all'autenticazione e-mail, i server di posta possono parlare tra loro e contrassegnare le e-mail sospette prima che vengano consegnate agli utenti. Ciò protegge i consumatori da sofisticati attacchi di phishing e spoofing. Se si fidano di te, apriranno e faranno clic sulle tue email più spesso, migliorando la tua reputazione di mittente.

Puoi anche utilizzare l'autenticazione e-mail come opportunità di branding (ne parleremo più avanti).

2. Migliorare la conformità

Se le tue credenziali vengono utilizzate per inviare e-mail dannose, potresti finire nella lista nera senza alcuna colpa da parte tua. I report di autenticazione e-mail possono contrassegnare messaggi non autorizzati e aiutarti ad avvisare i fornitori di servizi e-mail prima che sia troppo tardi.

Sarai in grado di creare una migliore policy di sicurezza della posta elettronica con le informazioni ottenute dai report di autenticazione.

3. Migliora la consegna della posta elettronica

I fornitori di servizi di posta elettronica invieranno e-mail da mittenti verificati alla casella di posta. È una conferma che sei un mittente sicuro. Alcuni provider di posta elettronica esamineranno anche il livello di coinvolgimento che ottieni per decidere il posizionamento.

Tuttavia, l'autenticazione della posta elettronica aiuta ad aprire le porte a una maggiore consegna della posta elettronica nel tempo.

Al giorno d'oggi, l'autenticazione della posta elettronica è come obbedire alle regole del traffico quando si è in viaggio. Se non imposti l'autenticazione e-mail, è probabile che i fornitori di servizi e-mail inviino le tue e-mail nello spam. Presto, ciò influenzerà la consegna della posta elettronica e il ROI.

Per saperne di più: Consegna delle email: 7 suggerimenti per ottenere più clic, vendite e iscrizioni

Come funziona l'autenticazione e-mail?

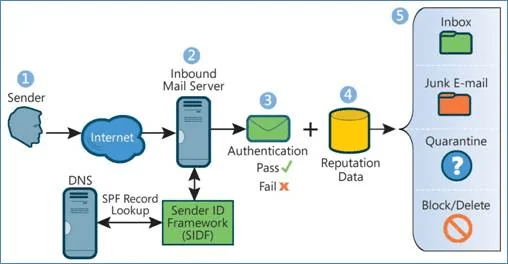

L'autenticazione e-mail utilizza una serie di regole per verificare il percorso intrapreso da un'e-mail (tra più server di connessione) e risalire al mittente. Il dominio mittente stabilisce le regole ed è compito del server ricevente abbinare e verificare.

Se l'e-mail non viene ritirata, potrebbe essere contrassegnata come spam, rifiutata o elaborata in base alla politica del destinatario. Le regole si trovano nel Domain Name Service (DNS), un "indirizzo interno" che contiene informazioni sull'IP e/o sul dominio.

Ecco come funziona il processo di autenticazione e-mail:

- Il mittente aggiorna le regole nei record DNS per uno o più domini

- Il server ricevente utilizza queste regole per verificare se il mittente è legittimo e se l'e-mail è stata modificata in qualche modo.

- Il server ricevente quindi accetta o rifiuta l'e-mail.

I protocolli di autenticazione della posta elettronica hanno il compito di verificare:

- L'identità del mittente dell'e-mail (tu)

- Il dominio di invio (il tuo provider di hosting – Go Daddy, ad esempio)

- Se una terza parte ha manomesso l'e-mail in transito.

Leggi anche: Email restituite al mittente: cosa sono e come risolverle

I 4 protocolli di autenticazione delle email

Esistono 4 principali protocolli di autorizzazione e-mail: SPF, DKIM, DMARC e BIBI. Ognuno di essi crea uno scudo protettivo da attacchi di spam, spoofing e phishing. Esploriamoli nel dettaglio:

1. Quadro delle politiche del mittente (SPF)

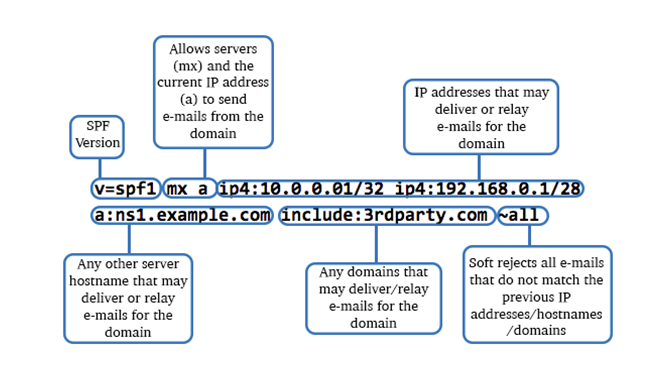

Questo metodo di autenticazione consente a te (il mittente) di comunicare al server ricevente quali server (o indirizzi IP) sono autorizzati a inviare e-mail per tuo conto. Queste informazioni vengono archiviate nel DNS (Domain Name System) del mittente.

Pensa al DNS come all'indirizzo all'interno di un pacco di posta che invierai tramite UPS o FedEx. Consente di risalire alle e-mail fino alla fonte (ovvero l'indirizzo del percorso di ritorno). Il server ricevente controlla se l'e-mail proviene da un IP autorizzato. Se non viene trovata alcuna corrispondenza, l'e-mail viene elaborata come non riuscita.

Ecco come appare un SPF:

V=spf1: mostra la versione SPF in uso.

Includi: tutti i domini validi o gli indirizzi IP autorizzati dal mittente vengono visualizzati qui. In questo esempio, stiamo utilizzando 3rdparty.com

Tutti: ciò significa che nessun altro dominio può inviare e-mail. Stiamo dicendo al server ricevente di non accettare tali email su SPF.

SPF contiene anche istruzioni per i server di ricezione su come elaborare email specifiche

- ~ : questo simbolo indica soft fail, il che significa che l'e-mail può essere accettata ma SPF viene considerato non riuscito.

- – : Questo simbolo indica un guasto grave. L'e-mail viene inviata allo spam o rifiutata.

- + : Ciò significa passare. L'e-mail viene filtrata nella posta in arrivo

- ? : Ciò denota una politica neutrale o assente. Il destinatario può applicare la propria politica o non contrassegnare lo stato SPF.

Tuttavia, il server ricevente può ignorare queste condizioni di superamento, fallimento o rifiuto.

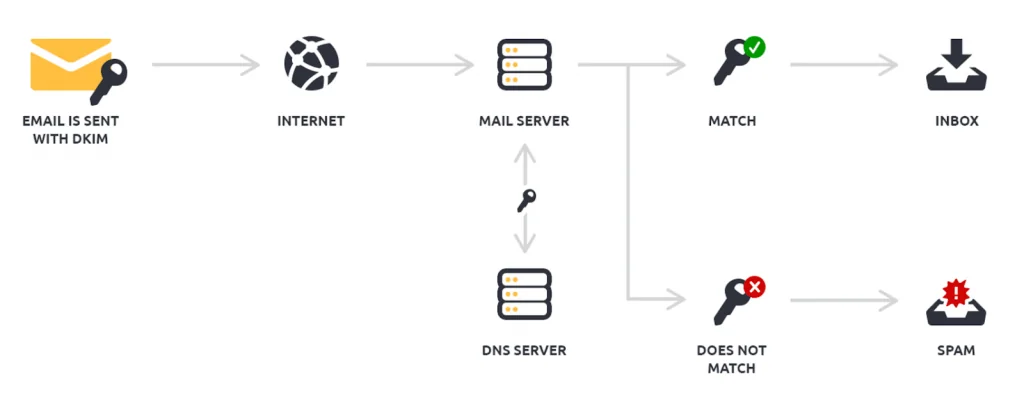

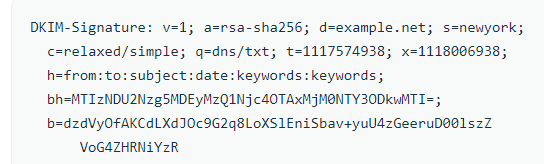

2. Posta identificata con chiavi di dominio (DKIM)

DKIM è una firma digitale crittografata che viene aggiunta all'intestazione dell'e-mail prima che venga inviata. Il mittente crea la firma utilizzando una chiave privata, che riformatta l'intestazione e il contenuto dell'e-mail in una serie di hash.

Il mittente aggiunge anche una chiave pubblica affinché il server destinatario possa leggere la firma.

Questa chiave è memorizzata nel DNS. Se i dettagli del mittente e il contenuto corrispondono, l'e-mail viene contrassegnata come "superata". In caso contrario, viene considerato un "fallimento". I controlli falliti finiscono nello spam o vengono bloccati. L'immagine seguente mostra l'aspetto di un DKIM.

Nell'immagine, il tag "bh" è il corpo del messaggio, mentre il tag "b" è la firma.

3. Autorizzazione, reporting e conformità dei messaggi basati sul dominio (DMARC)

DMARC indica al server ricevente quale policy cercare (SPF, DKIM o entrambi) e cosa fare se l'e-mail non supera i due controlli: rifiutare, mettere in quarantena o non fare nulla. Se il mittente sceglie l'opzione "rifiuta", l'e-mail verrà bloccata, mentre selezionando "quarantena" verrà inviata allo spam.

Se imposti l'opzione "nessuno", il server ricevente è libero di trattare l'e-mail secondo la propria politica. DMARC genera inoltre report sulle verifiche superate e non riuscite per i mittenti, che possono aiutarti a ottimizzare per una migliore consegna delle email.

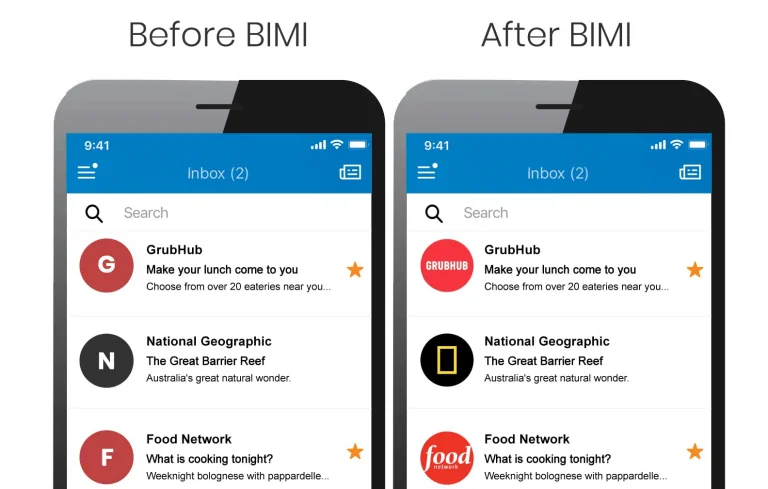

4. Indicatori di marca per l'identificazione dei messaggi (BIMI)

BIMI è una nuova funzionalità a cui i provider di posta elettronica si stanno lentamente abituando. Non è il tipico strumento di autenticazione della posta elettronica di sicurezza. Aiuta gli abbonati a riconoscerti in un istante visualizzando il tuo logo proprio accanto al nome del mittente.

BIMI ha requisiti di qualificazione rigorosi: i mittenti devono registrarsi e avere una buona reputazione come mittente per poter utilizzare il servizio. Combinato con SPF, DKIM e DMARC, rende l'autenticazione e-mail molto efficace.

Leggi anche: SPF, DKIM, DMARC: Guida ai protocolli di autenticazione della posta elettronica

Come si confrontano tra loro SPF, DKIM, DMARC e BIMI?

I quattro metodi di autenticazione della posta elettronica hanno funzioni specifiche e devono essere visti come parti di un tutto. Ecco un rapido confronto:

| SPF | DKIM | DMARC | BIMI | |

| Per chi è? | Il destinatario verifica il mittente | Il destinatario verifica il mittente e il contenuto | Il destinatario lo utilizza per elaborare gli assegni non riusciti | L'abbonato identifica il mittente |

| Cosa è stato controllato? | Se l'indirizzo IP o il server di invio è approvato per l'invio di e-mail | Se le informazioni sul mittente nell'intestazione corrispondono e il contenuto è intatto | Se i controlli falliti devono essere rifiutati, inviati allo spam o non contrassegnati | Se è presente un logo o un identificatore del marchio da visualizzare |

| Perché viene utilizzato? | Per prevenire le e-mail provenienti da indirizzi e-mail falsi | Per prevenire il phishing | Per prevenire il phishing | Per prevenire il phishing |

| Ci sono dei prerequisiti? | NO | NO | È necessario abilitare SPF o DKIM. Idealmente entrambi | DMARC è un must. I mittenti devono registrarsi, seguire le migliori pratiche di sicurezza della posta elettronica e avere una buona reputazione |

| Crittografia? | NO | SÌ | NO | NO |

Leggi anche: Circuiti di feedback via e-mail: come funzionano [Una guida]

Migliori pratiche per l'autenticazione della posta elettronica

I protocolli di autenticazione delle e-mail devono essere aggiornati regolarmente per mantenere elevata la consegna delle e-mail. Ecco alcune pratiche provate e testate:

1. Utilizza impostazioni SPF moderate

La maggior parte dei professionisti del marketing farebbe meglio a utilizzare una policy di autenticazione e-mail soft-fail (~all o neutral) poiché ciò migliora la posta in arrivo per e-mail valide che a volte potrebbero non superare la verifica SPF. L'utilizzo della politica più rigorosa "-all" rifiuterà tutte le email che non soddisfano le condizioni SPF.

I fornitori di servizi di posta elettronica esaminano parametri aggiuntivi come il tasso di apertura per determinare l'autenticità, quindi ci sono buone probabilità che le tue e-mail possano ancora essere accettate.

2. Cambia le chiavi regolarmente

Google consiglia di ruotare o modificare le chiavi DKIM una volta ogni trimestre. Il motivo: i truffatori possono accedervi e utilizzarli per prendere di mira abbonati ignari. Tuttavia, è meglio attendere alcuni giorni tra l'aggiornamento e la rimozione delle chiavi per evitare autenticazioni non riuscite.

3. I protocolli di autenticazione e-mail funzionano meglio in squadra

È meglio utilizzare SPF, DKIM, DMARC e BIMI insieme per una maggiore consegna delle email. Ciascun metodo ha un obiettivo specifico e saltarne uno può significare essere contrassegnati come spam dai server del destinatario. Gli abbonati sono comprensibilmente diffidenti nei confronti dei mittenti che non riconoscono facilmente.

BIMI può aiutarli a rassicurarli sul fatto che sei chi dici di essere visualizzando un logo. Questo crea il riconoscimento del marchio. Google ha apportato modifiche a BIMI per renderlo più robusto.

Leggi anche: Come evitare i filtri antispam per una migliore consegna delle email

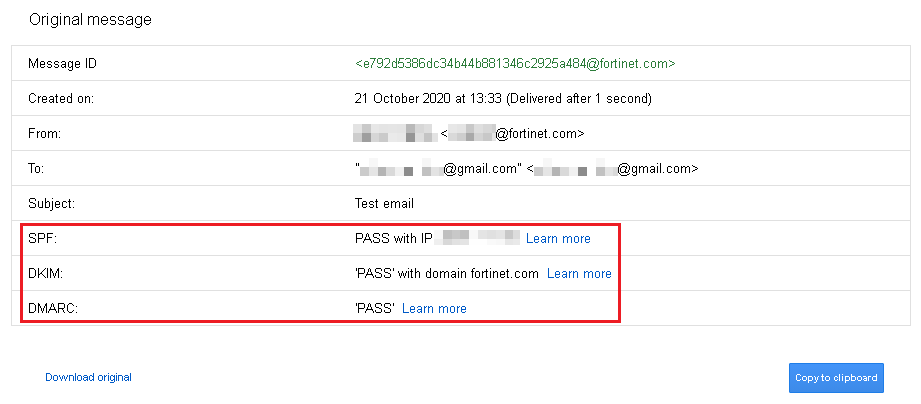

Come testare l'autenticazione e-mail

Il modo più semplice per gli esperti di marketing di verificare se i protocolli di autenticazione e-mail funzionano correttamente è inviare un'e-mail dal proprio dominio esistente. Apri il messaggio in Gmail e controlla il messaggio originale (fai clic sul pulsante "altro" accanto a "rispondi"). Questo dovrebbe darti uno stato di autenticazione completo.

Assomiglierà in qualche modo all'immagine qui sotto:

L'impostazione dell'autenticazione e-mail non è una questione di tentativi ed errori. Esistono alcune eccezioni tecniche per cui alcuni protocolli potrebbero non funzionare. Ad esempio, è noto che SPF ignora le e-mail inoltrate. Gli errori manuali possono anche causare il fallimento dell'autenticazione e-mail. EngageBay automatizza il lavoro di impostazione dei protocolli di autenticazione.

Ad esempio, il sistema genera il codice per SPF e DKIM non appena inserisci il tuo nome di dominio. Tutto quello che devi fare è aggiornare i DNS e verificare il tuo dominio.

Puoi anche collaborare con il nostro team di supporto per risolvere eventuali problemi durante la configurazione. Nel caso non lo sapessi, il supporto per l'onboarding è gratuito su EngageBay!

Leggi anche: Leggi anche: Politica di cancellazione via e-mail 101 per principianti

Conclusione

I protocolli di autenticazione e-mail svolgono un ruolo chiave nel garantire che le tue e-mail arrivino al tuo pubblico. Controllali regolarmente durante la routine di manutenzione dell'elenco per garantire una buona consegna e tassi di coinvolgimento.

Ricorda, i truffatori sono sempre alla ricerca di modi per sfruttare eventuali punti deboli nella sicurezza della posta elettronica.

Stai un passo avanti a loro.