Authentification des e-mails 101 : protégez vos bases contre les attaques de phishing

Publié: 2023-09-08Si vous êtes un spécialiste du marketing par courrier électronique et que vous envoyez des centaines de courriers électroniques par jour, vous pourriez avoir une cible peinte sur votre dos. Google a entraîné ses armes contre les escroqueries par phishing, bloquant 99,9 % de ces e-mails chaque jour. En tant que l'une des marques les plus usurpées au monde, elle n'a pas le choix. Pour rester sur la « voie de sécurité », vous devez activer (ou vérifier) l'authentification par courrier électronique. C'est le seul moyen de prouver que vous êtes légitime.

Il existe une autre raison importante pour laquelle vous avez besoin d'une authentification par courrier électronique. Vous devez à vos clients de fournir toute la protection possible contre la fraude par courrier électronique. En outre, l’authentification des e-mails est beaucoup plus simple qu’il n’y paraît.

Dans cet article, nous passerons en revue les bases de l'authentification des e-mails et vous aiderons à en tirer le meilleur parti. Nous couvrirons :

- Que sont les protocoles d'authentification des e-mails ?

- Comment fonctionnent les protocoles d’authentification des e-mails ?

- Bonnes pratiques d'authentification des e-mails

Table des matières

Que sont les protocoles d’authentification de courrier électronique ?

Les protocoles d'authentification des e-mails sont comme des gardes qui analysent chaque e-mail entrant à la recherche de signes d'activité suspecte avant de le laisser parvenir à votre boîte de réception. Ils examinent une liste de contrôle bien établie de critères de réussite ou d’échec pour empêcher les méchants d’entrer – le spam et les attaques de phishing.

Les protocoles d'authentification des e-mails utilisent plusieurs méthodes pour indiquer aux serveurs de messagerie de réception si l'expéditeur est légitime et si un e-mail a été modifié depuis son envoi. Si la vérification de l'e-mail échoue, il est éliminé de manière clinique – soit filtré comme spam, soit simplement bloqué pour l'éternité. Les protocoles d'authentification des e-mails envoient une requête ping à l'expéditeur pour vérifier si un e-mail entrant est autorisé.

En d’autres termes, ils permettent aux serveurs d’envoi et de réception de courrier de communiquer et de signaler les problèmes en temps réel. De plus, ils peuvent générer des rapports sur la délivrabilité des e-mails afin que les expéditeurs puissent identifier les attaques de phishing et prendre des mesures en temps opportun.

Dans le contexte du marketing par e-mail, la plateforme de messagerie que vous utilisez pour envoyer des e-mails – comme EngageBay – fait office de domaine d'envoi.

Qu’est-ce que le phishing ?

Les e-mails de phishing sont des e-mails similaires envoyés par des fraudeurs se faisant passer pour vous auprès des personnes figurant sur votre liste. 70 % des utilisateurs ouvrent ces e-mails et 50 % cliquent dessus. Ces messages sont conçus pour les inciter à divulguer leurs mots de passe, leurs numéros de sécurité sociale, leurs codes PIN de carte de crédit et d'autres informations personnelles.

L'e-mail de phishing typique sera redirigé vers une autre page Web dès que vous cliquerez sur un lien. Une fois sur place, il vous sera peut-être demandé de « vous connecter et de vérifier votre compte ». Ce seul clic peut vous exposer à des logiciels malveillants et autres codes malveillants. En tant qu'email marketing, vous en payez le prix : désengagement des clients et perte de confiance.

Voici un exemple d'e-mail de phishing :

L'authentification des e-mails a été introduite au début des années 2000 pour contrer cette menace et est devenue au fil du temps une solution crédible et incontournable pour les spécialistes du marketing.

Lisez aussi : Éviter le dossier spam : introduction à la délivrabilité des e-mails

Avantages de l'authentification par courrier électronique

Les protocoles d'authentification des e-mails sont comme des règles de circulation pour les spécialistes du marketing souhaitant sécuriser leurs e-mails et accéder à leur boîte de réception. Ils offrent les avantages suivants :

1. Établissez la confiance avec les clients et stimulez l'engagement

Grâce à l'authentification des e-mails, les serveurs de messagerie peuvent communiquer entre eux et signaler les e-mails suspects avant qu'ils ne soient remis aux utilisateurs. Cela protège les consommateurs contre les attaques sophistiquées de phishing et d’usurpation d’identité. S'ils vous font confiance, ils ouvriront et cliqueront plus souvent sur vos e-mails, améliorant ainsi votre réputation d'expéditeur.

Vous pouvez même utiliser l’authentification par e-mail comme opportunité de branding (nous y reviendrons plus tard).

2. Améliorer la conformité

Si vos informations d’identification sont utilisées pour envoyer des e-mails malveillants, vous pourriez finir par être mis sur liste noire sans que ce soit de votre faute. Les rapports d'authentification des e-mails peuvent signaler les messages non autorisés et vous aider à alerter les fournisseurs de services de messagerie avant qu'il ne soit trop tard.

Vous seriez en mesure d'élaborer une meilleure politique de sécurité de la messagerie électronique grâce aux informations obtenues à partir des rapports d'authentification.

3. Améliore la délivrabilité des e-mails

Les fournisseurs de services de messagerie enverront les e-mails des expéditeurs vérifiés vers la boîte de réception. C'est une confirmation que vous êtes un expéditeur sûr. Certains fournisseurs de messagerie examineront également le niveau d’engagement que vous obtenez pour décider du placement.

Cependant, l’authentification des e-mails contribue à ouvrir la porte à une délivrabilité accrue des e-mails au fil du temps.

De nos jours, l’authentification par courrier électronique revient à obéir au code de la route lorsque l’on est sur la route. Si vous ne configurez pas l'authentification des e-mails, les fournisseurs de services de messagerie risquent d'envoyer vos e-mails dans les spams. Bientôt, cela affectera la délivrabilité de vos e-mails et votre retour sur investissement.

Lire la suite : Délivrabilité des e-mails – 7 conseils pour obtenir plus de clics, de ventes et d'inscriptions

Comment fonctionne l'authentification des e-mails ?

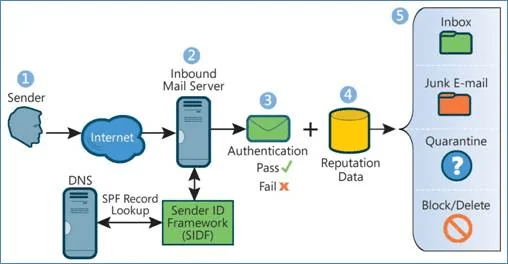

L'authentification des e-mails utilise un ensemble de règles pour vérifier le chemin emprunté par un e-mail (sur plusieurs serveurs connectés) et le retracer jusqu'à l'expéditeur. Le domaine d'envoi établit les règles et c'est le travail du serveur de réception de faire correspondre et vérifier.

Si l'e-mail n'est pas vérifié, il peut être marqué comme spam, rejeté ou traité conformément à la politique du destinataire. Les règles se trouvent dans le service de noms de domaine (DNS) – une « adresse interne » qui contient des informations IP et/ou de domaine.

Voici comment fonctionne le processus d'authentification des e-mails :

- L'expéditeur met à jour les règles dans les enregistrements DNS pour un ou plusieurs domaines

- Le serveur de réception utilise ces règles pour vérifier si l'expéditeur est légitime et si l'e-mail a été modifié de quelque manière que ce soit.

- Le serveur de réception accepte ou rejette ensuite l'e-mail.

Les protocoles d'authentification des e-mails sont chargés de vérifier :

- L'identité de l'expéditeur de l'e-mail (vous)

- Le domaine d’envoi (votre hébergeur – Go Daddy par exemple)

- Si un tiers a falsifié l'e-mail pendant le transit.

Lisez aussi : E-mails de rebond : que sont-ils et comment les corriger

Les 4 protocoles d'authentification des e-mails

Il existe 4 principaux protocoles d'autorisation de messagerie : SPF, DKIM, DMARC et BIBI. Ils créent chacun un bouclier protecteur contre les attaques de spam, d’usurpation d’identité et de phishing. Explorons-les en détail :

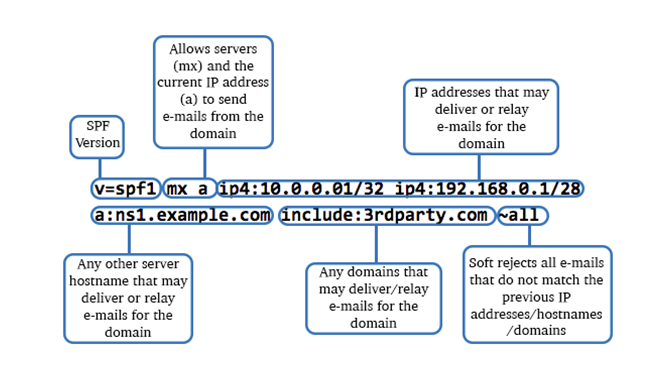

1. Cadre politique de l'expéditeur (SPF)

Cette méthode d'authentification vous permet (à l'expéditeur) d'indiquer au serveur de réception quels serveurs (ou adresses IP) sont autorisés à envoyer des e-mails en votre nom. Ces informations sont stockées dans le DNS (Domain Name System) de l'expéditeur.

Considérez DNS comme l'adresse contenue dans un colis postal que vous enverriez via UPS ou FedEx. Il permet de retracer les e-mails jusqu'à la source (c'est-à-dire l'adresse du chemin de retour). Le serveur de réception vérifie si l'e-mail provient d'une adresse IP autorisée. S'il n'y a aucune correspondance, l'e-mail est traité comme un échec.

Voici à quoi ressemble un SPF :

V=spf1 : Ceci indique la version SPF utilisée.

Inclure : tous les domaines valides ou adresses IP autorisés par l'expéditeur s'affichent ici. Dans cet exemple, nous utilisons 3rdparty.com

Tous : Cela signifie qu'aucun autre domaine ne peut envoyer d'e-mails. Nous disons au serveur de réception de faire échouer ces e-mails sur SPF.

SPF contient également des instructions destinées aux serveurs de réception sur la manière de traiter des e-mails spécifiques.

- ~ : Ce symbole signifie échec logiciel, ce qui signifie que l'e-mail peut être accepté mais que SPF est considéré comme ayant échoué.

- – : Ce symbole signifie une panne grave. L'e-mail est envoyé dans les spams ou rejeté.

- + : Cela signifie passer. L'e-mail est filtré dans la boîte de réception

- ? : Cela dénote une politique neutre ou inexistante. Le destinataire peut appliquer sa propre politique ou ne pas marquer le statut SPF.

Cependant, le serveur de réception peut contourner ces conditions de réussite, d'échec ou de rejet.

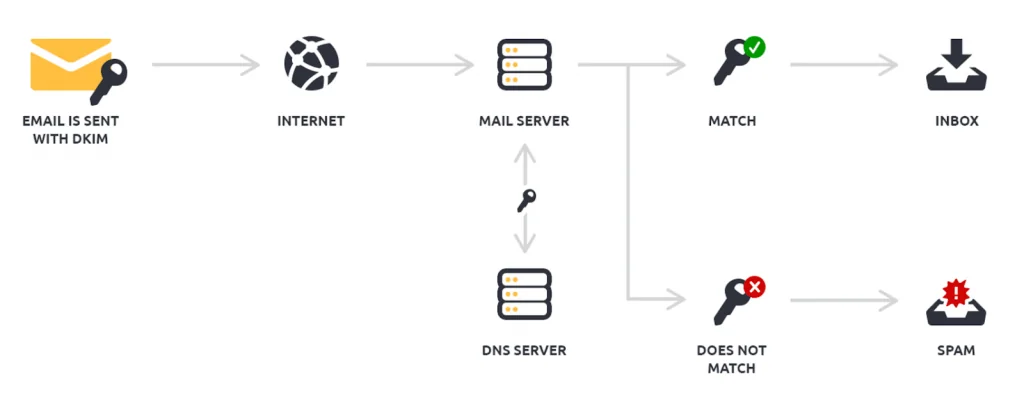

2. Courrier identifié par clés de domaine (DKIM)

DKIM est une signature numérique cryptée ajoutée à l'en-tête de l'e-mail avant son envoi. L'expéditeur crée la signature à l'aide d'une clé privée, qui reformate l'en-tête et le contenu de l'e-mail en une série de hachages.

L'expéditeur ajoute également une clé publique pour que le serveur destinataire puisse lire la signature.

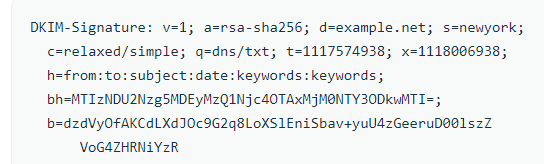

Cette clé est stockée dans le DNS. Si les détails de l'expéditeur et le contenu correspondent, l'e-mail est marqué comme « réussite ». Si ce n’est pas le cas, c’est un « échec ». Les chèques échoués vont dans le spam ou sont bloqués. L'image ci-dessous montre à quoi ressemble un DKIM.

Dans l'image, la balise « bh » est le corps du message, tandis que la balise « b » est la signature.

3. Autorisation, reporting et conformité des messages basés sur le domaine (DMARC)

DMARC indique au serveur de réception quelle politique rechercher (SPF, DKIM ou les deux) et que faire si l'e-mail échoue aux deux vérifications : rejeter, mettre en quarantaine ou ne rien faire. Si l'expéditeur choisit l'option « rejeter », l'e-mail est bloqué, tandis que la sélection de « quarantaine » l'enverra dans le spam.

Si vous définissez l'option « Aucun », le serveur de réception est libre de traiter l'e-mail selon sa propre politique. DMARC génère également des rapports sur les vérifications réussies et échouées pour les expéditeurs, ce qui peut vous aider à optimiser la délivrabilité des e-mails.

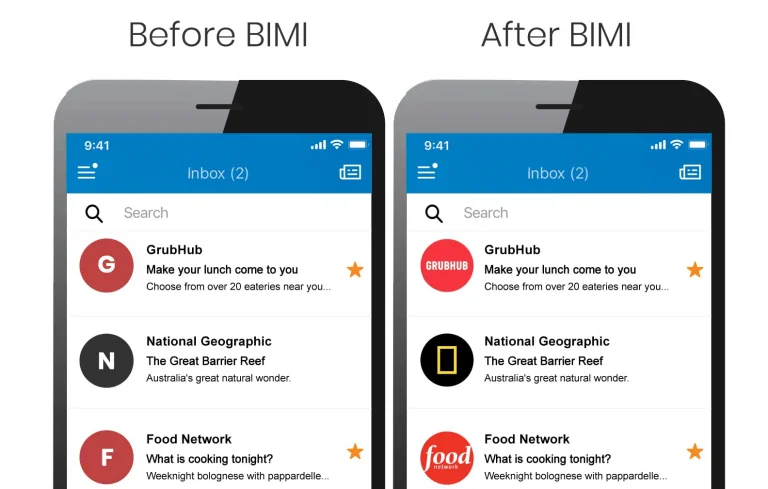

4. Indicateurs de marque pour l'identification des messages (BIMI)

BIMI est une nouvelle fonctionnalité à laquelle les fournisseurs de messagerie s'habituent lentement. Ce n'est pas votre outil d'authentification de courrier électronique de sécurité typique. Il aide les abonnés à vous reconnaître en un instant en affichant votre logo juste à côté du nom de l'expéditeur.

BIMI a des exigences de qualification strictes : les expéditeurs doivent s'inscrire et avoir une bonne réputation d'expéditeur pour pouvoir utiliser le service. Combiné avec SPF, DKIM et DMARC, il rend l'authentification des e-mails très efficace.

Lire aussi : SPF, DKIM, DMARC : Guide des protocoles d'authentification de messagerie

Comment SPF, DKIM, DMARC et BIMI se comparent-ils ?

Les quatre méthodes d’authentification des e-mails ont des fonctions spécifiques et doivent être considérées comme faisant partie d’un tout. Voici une comparaison rapide :

| FPS | DKIM | DMARC | BIMI | |

| C'est pour qui ? | Le destinataire vérifie l'expéditeur | Le destinataire vérifie l'expéditeur et le contenu | Le destinataire l'utilise pour traiter les chèques échoués | L'abonné identifie l'expéditeur |

| Qu'est-ce qui est vérifié ? | Si l'adresse IP ou le serveur d'envoi est approuvé pour envoyer des e-mails | Si les informations sur l'expéditeur dans l'en-tête correspondent et que le contenu est intact | Si les chèques échoués doivent être rejetés, envoyés dans les spams ou non marqués | S'il y a un logo ou un identifiant de marque à afficher |

| Pourquoi est-il utilisé ? | Pour empêcher les e-mails provenant de fausses adresses e-mail | Pour prévenir le phishing | Pour prévenir le phishing | Pour prévenir le phishing |

| Y a-t-il des prérequis ? | Non | Non | SPF ou DKIM doivent être activés. Idéalement les deux | DMARC est un incontournable. Les expéditeurs doivent s'inscrire, suivre les meilleures pratiques de sécurité des e-mails et avoir une bonne réputation |

| Chiffrement? | Non | Oui | Non | Non |

Lisez aussi : Boucles de rétroaction par e-mail : comment elles fonctionnent [Un guide]

Meilleures pratiques pour l'authentification des e-mails

Les protocoles d'authentification des e-mails doivent être mis à jour régulièrement pour maintenir une délivrabilité élevée des e-mails. Voici quelques pratiques éprouvées :

1. Utilisez des paramètres SPF modérés

La plupart des spécialistes du marketing ont intérêt à utiliser une politique d'authentification des e-mails à échec logiciel (~ tout ou neutre), car cela améliore la boîte de réception des e-mails valides qui peuvent parfois échouer à la vérification SPF. L'utilisation de la politique « -all » plus stricte rejettera tous les e-mails qui ne répondent pas aux conditions SPF.

Les fournisseurs de services de messagerie examinent des paramètres supplémentaires tels que le taux d'ouverture pour déterminer l'authenticité. Il y a donc de fortes chances que vos e-mails soient toujours acceptés.

2. Changez régulièrement de clé

Google vous recommande de faire pivoter ou de modifier vos clés DKIM une fois par trimestre. La raison : les fraudeurs peuvent y accéder et les utiliser pour cibler des abonnés sans méfiance. Cependant, il est préférable d'attendre quelques jours entre la mise à jour et la suppression des clés pour éviter les échecs d'authentification.

3. Les protocoles d'authentification des e-mails fonctionnent mieux en équipe

Il est préférable d'utiliser SPF, DKIM, DMARC et BIMI ensemble pour augmenter la délivrabilité des e-mails. Chaque méthode a un objectif spécifique, et en ignorer une peut signifier être marqué comme spam par les serveurs destinataires. Les abonnés se méfient naturellement des expéditeurs qu’ils ne reconnaissent pas facilement.

BIMI peut les aider à les rassurer sur le fait que vous êtes bien celui que vous prétendez être en affichant un logo. Cela crée une reconnaissance de la marque. Google a apporté des modifications à BIMI pour le rendre plus robuste.

Lisez aussi : Comment éviter les filtres anti-spam pour une meilleure délivrabilité des e-mails

Comment tester l'authentification des e-mails

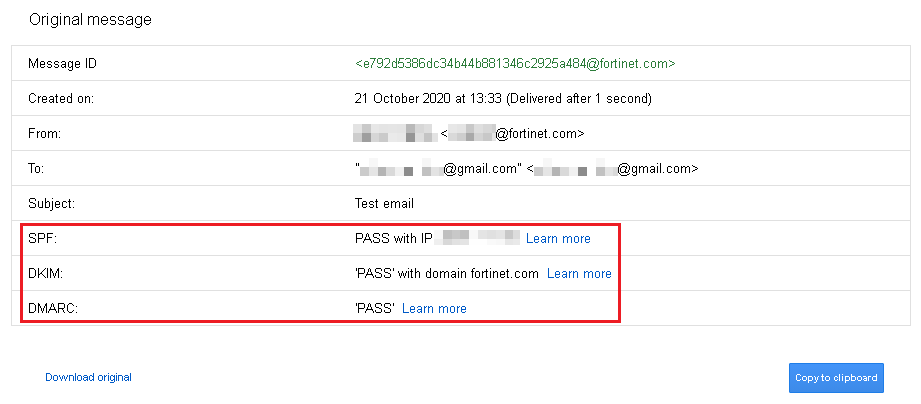

Le moyen le plus simple pour les spécialistes du marketing de tester si les protocoles d'authentification des e-mails fonctionnent correctement consiste à envoyer un e-mail à partir de son domaine existant. Ouvrez le message dans Gmail et vérifiez le message d'origine (cliquez sur le bouton « Plus » à côté de « Répondre »). Cela devrait vous donner un statut d'authentification complet.

Cela ressemblera un peu à l’image ci-dessous :

La configuration de l'authentification par courrier électronique n'est pas une question d'essais et d'erreurs. Il existe quelques exceptions techniques où certains protocoles peuvent ne pas fonctionner. Par exemple, SPF est connu pour ignorer les e-mails transférés. Les erreurs manuelles peuvent également entraîner l’échec de l’authentification des e-mails. EngageBay automatise le travail de configuration des protocoles d'authentification.

Par exemple, le système génère du code pour SPF et DKIM dès que vous saisissez votre nom de domaine. Tout ce que vous avez à faire est de mettre à jour le DNS et de vérifier votre domaine.

Vous pouvez également travailler avec notre équipe d'assistance pour résoudre tout problème lors de la configuration. Au cas où vous ne le sauriez pas, l'assistance à l'intégration est gratuite chez EngageBay !

Lire aussi : Lire aussi : Politique de temporisation des e-mails 101 pour les débutants

Conclusion

Les protocoles d'authentification des e-mails jouent un rôle clé pour garantir que vos e-mails parviennent à votre audience. Vérifiez-les régulièrement pendant la routine de maintenance de votre liste pour garantir une bonne délivrabilité et de bons taux d'engagement.

N'oubliez pas que les fraudeurs recherchent toujours des moyens d'exploiter les faiblesses de la sécurité de la messagerie électronique.

Gardez une longueur d'avance sur eux.