SPF、DKIM、DMARC: 電子メール認証プロトコルの詳細ガイド

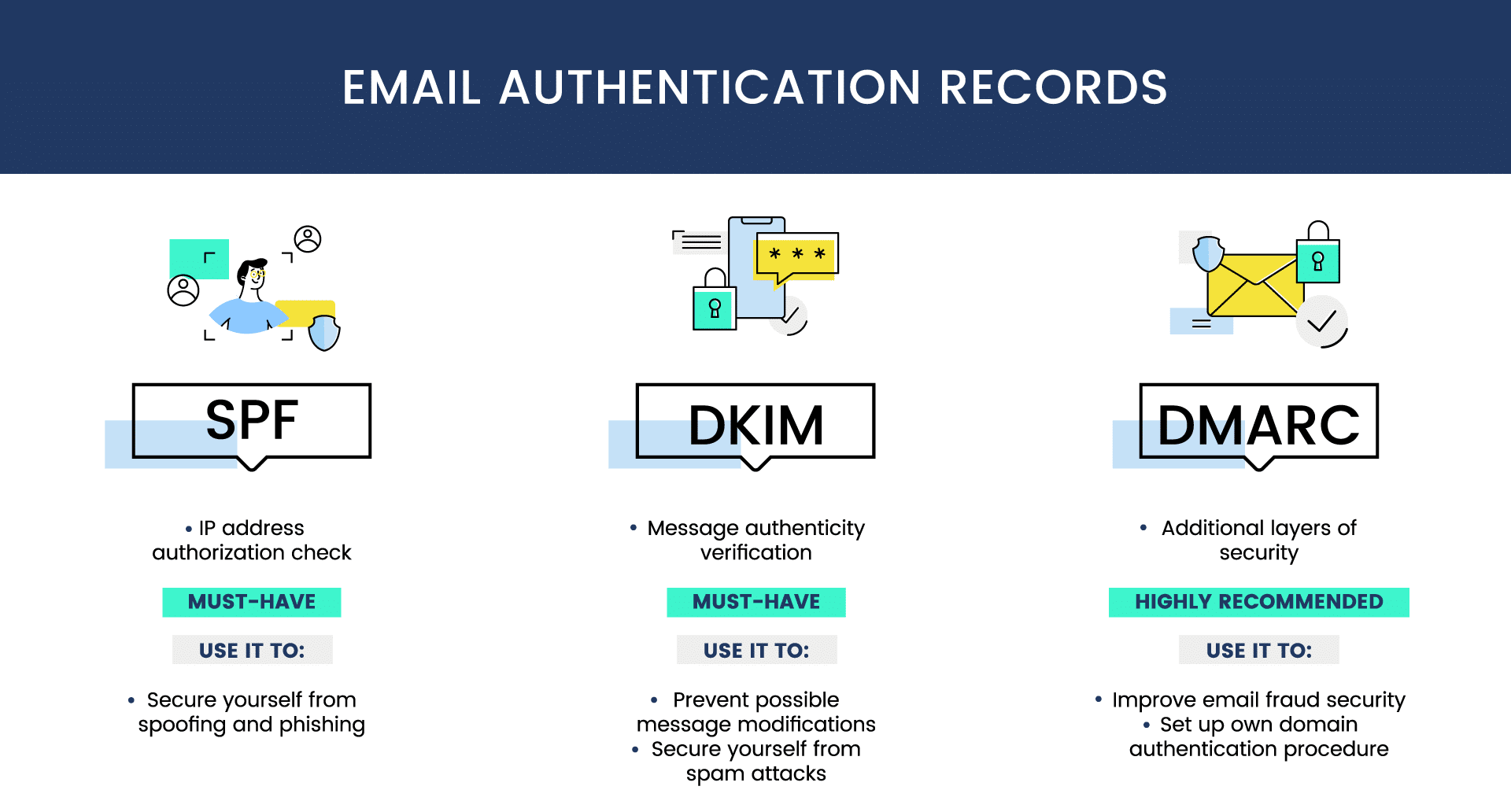

公開: 2023-09-05電子メール認証には、悪意のある攻撃者がマーケティング キャンペーンを台無しにすることを防ぐ、単純なプロセスから複雑なプロセスまで幅広く含まれています。 SPF、DKIM、DMARC は 3 つの主要な電子メール認証方法であり、電子メールの信頼性を検証し、サイバー犯罪者による購読者情報の盗用、有害なコンテンツや望ましくないコンテンツの送信、評判の低下を防ぐための高度な機能をサポートします。

しかし、これは非常に重要なことですが、多くのマーケティング担当者は、その複雑さと複雑な設定プロセスを理由に、認証プロトコルを使用していません。 さらに、これらの方法には制限がないわけではないため、特に技術に精通していない場合、機能する電子メール検証システムをセットアップするのは困難になる可能性があります。

このガイド ブログ投稿では、その動作の背後にある基本原則を理解できるように、これらの電子メール認証プロトコルを詳しく説明しました。 何を学ぶのですか?

- SPF、DKIM、DMARC の基本

- これらの認証プロトコルを設定する方法

- SPF、DKIM、DMARC レコードのコンポーネント

- メール認証のメリット

目次

SPFとは何ですか?

SPF は Sender Policy Framework の略です。 これは、受信電子メール サーバーが承認された送信者からの受信電子メールを受け入れることを可能にする電子メール認証プロトコルです。 これにより、ドメイン名を使用して電子メールを送信できる電子メール送信者の数を制限できます。

送信者ポリシー フレームワークは、受信電子メール サーバーが不正な電子メール送信者を識別するのに役立つ有用なデータを含む、SPF レコードとして知られる確立されたポリシーを使用します。

SPF レコードは、ドメインを使用して電子メールを送信することが許可されている IP アドレスのリストを含む、DNS ゾーン ファイル内の TXT レコードの形式です。 通常、電子メール サーバーは、このレコードにリストされていない IP アドレスからの電子メールを拒否するため、スプーフィングやスパマーがあなたの ID を使用して有害なコンテンツを送信するのを防ぎます。 電子メール ヘッダーの IP アドレスが SPF レコードにない場合、サーバーはそれを拒否するか、スパムとしてフラグを立てます。

SPFはどのように機能しますか?

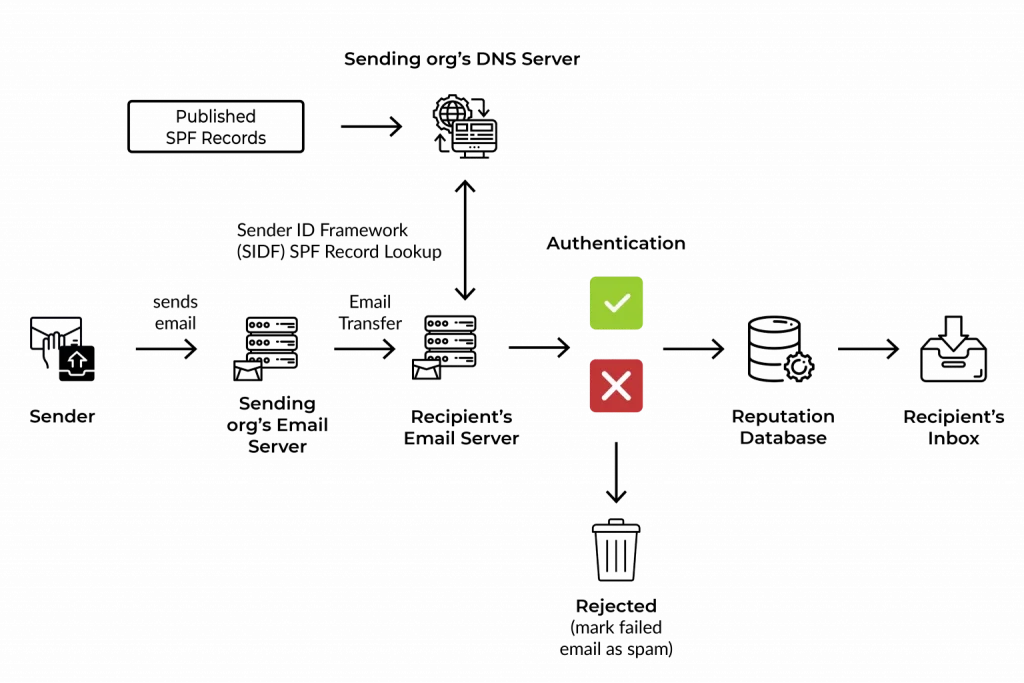

SPF は、エンベロープ From: アドレスを使用して電子メールの送信元を検証し、所有者の DNS サーバー内のレコードと照合します。 SPF の仕組みを要約した 5 つの主要な手順を次に示します。

- ドメイン管理者は SPF レコードを DNS データベースに公開し、メール サーバーが受信メールを確認するたびに従うべきルールを設定します。

- 受信電子メール サーバーは、受信電子メールの DNS ルックアップを実行し、SPF レコードを取得し、リターン パスまたはバウンス アドレス内のドメインのルールを検査します。

- 次に、電子メール サーバーは送信者の IP をレコード内の承認されたアドレスのリストと比較します。

- ルールに従って、サーバーは電子メールを配信するか、フラグを付けるか、拒否するかを決定します。

- 送信元 IP が SPF レコードに含まれている場合、電子メール認証は成功します。

- 送信元 IP が SPF レコードにない場合、認証は失敗します。

SPF レコードはどのようなものですか?

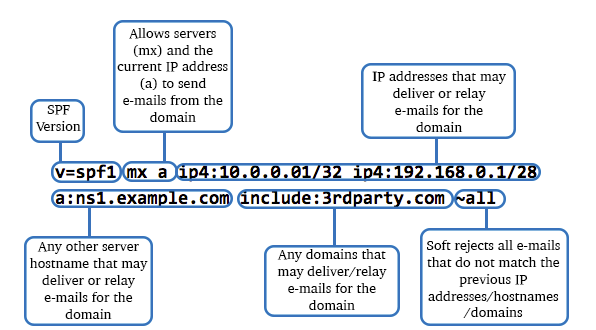

SPF レコードには、受信メールを照合する方法や失敗した認証を処理する方法について、受信メール サーバーに指示を与えるタグが含まれています。 SPF レコードには 2 つの主なコンポーネントがあります。

- 機構

- 予選

次のようになります。

v=spf1 a:mail.solarmora.com ip4:192.72.10.10 include:_spf.google.com ~all

1. 仕組み

SPF メカニズムは、送信者のアドレスと照合するものを電子メール サーバーに示す SPF レコード内の特別な要素またはタグです。 これらの要素の一部を次に示します。

- v:これは、すべての SPF レコードの最初のメカニズムです。 SPF バージョンを指定します。この場合、値は 1 です。

- a:これは、ドメインの A または AAAA レコード内の承認された IP アドレスを指定します。 ドメインに送信者の IP アドレスを返す A レコードがある場合、このメカニズムは

- Ip4 または Ip6:これは、それぞれ Ip4 または Ip6 アドレスを指定します。 IP アドレス範囲はレコードに指定されており、送信者のアドレスがネットワーク範囲内のアドレスと一致する場合、このメカニズムは合格します。

- mx:送信者がドメインに代わってメッセージを中継するために使用する承認された電子メール サーバーを指定します。 ドメインの mx レコードは SPF レコードで定義されており、送信者の IP がレコード内のアドレスのリストにリンクされている場合、一致は成功します。

- include:ドメインの電子メールを中継することを許可されたサードパーティの IP アドレスを指定します。 このメカニズムでは、外部メール サーバーの SPF レコードを使用して送信者の IP アドレスを照合します。 サードパーティサーバーに SPF レコードがない場合は、永続エラー (PermError) が返されます。

- all:これは SPF レコードの最後のメカニズムであり、受信電子メール サーバーが他のメカニズムと一致しないアドレスをどのように処理するかを定義します。 修飾子を使用して、他のメカニズムでアドレスを評価した後に電子メールに何が起こるかを決定します。

2. 予選

修飾子は、アドレスとレコードを照合した後にサーバーが実行するアクションを指定する接頭辞です。 主要な予選には次の 4 つが含まれます。

| 予選 | 結果 | 意味 |

| + | 合格 | この修飾子により、受信電子メール サーバーは、SPF レコードに一致するものがない場合でも、すべての受信電子メールを受け入れることができます。 |

| – | 失敗 | これがハードフェイルです。 送信サーバーが承認されていない場合、または SPF レコードに一致しない場合に、受信サーバーに電子メールを拒否するように指示します。 |

| ~ | ソフトフェイル | ソフト フェイルはサーバーにすべての電子メールを受け入れるように指示しますが、送信者が許可されていない場合はスパムとしてフラグを立てる可能性があります。 |

| ? | 中性 | この修飾子は、送信者が許可されていない場合でも、認証に合格するか失敗するかについて明確な指示を与えません。 |

SPFレコードの設定方法

SPF レコードの設定は複雑なプロセスであり、構成が不適切であると、いくつかのエラーが発生する可能性があります。 ただし、セットアップ プロセスの概要は次のとおりです。

- あなたに代わって電子メールを送信することが許可されている IP アドレス、電子メール サーバー、またはドメインのリストを取得します。

- 承認されたアドレスを指定して SPF TXT レコードを作成します。 ドメインホストに応じて、DNS設定でこれを行うことができます

- レコードを公開し、構成が適切であることをテストする

SPFレコード作成時の注意点

- SPF レコードには小文字のみを含める必要があります

- 255 文字の制限があります

- ドメインごとに設定できる SPF レコードは 1 つだけです

- 「+all」または「?all」メカニズムの使用を避ける

- SPF レコードは 10 件の DNS ルックアップを超えてはなりません

SPFの制限は何ですか?

- レコードの DNS ルックアップが 10 件を超えると、受信メール サーバーは認証に失敗します。

- 新しいリターン パスが SPF レコードにない可能性があるため、転送されたメッセージは認証を通過できません

- SPF レコードの設定は複雑であり、企業は電子メール サーバーを変更するたびに SPF レコードを更新する必要があります

- SPF はバウンス アドレスのみに一致し、From: アドレスには一致しないため、顧客はスパムやフィッシング攻撃の影響を受けやすくなります。

こちらもお読みください: メールの到達性を高めるためにスパム フィルターを回避する方法

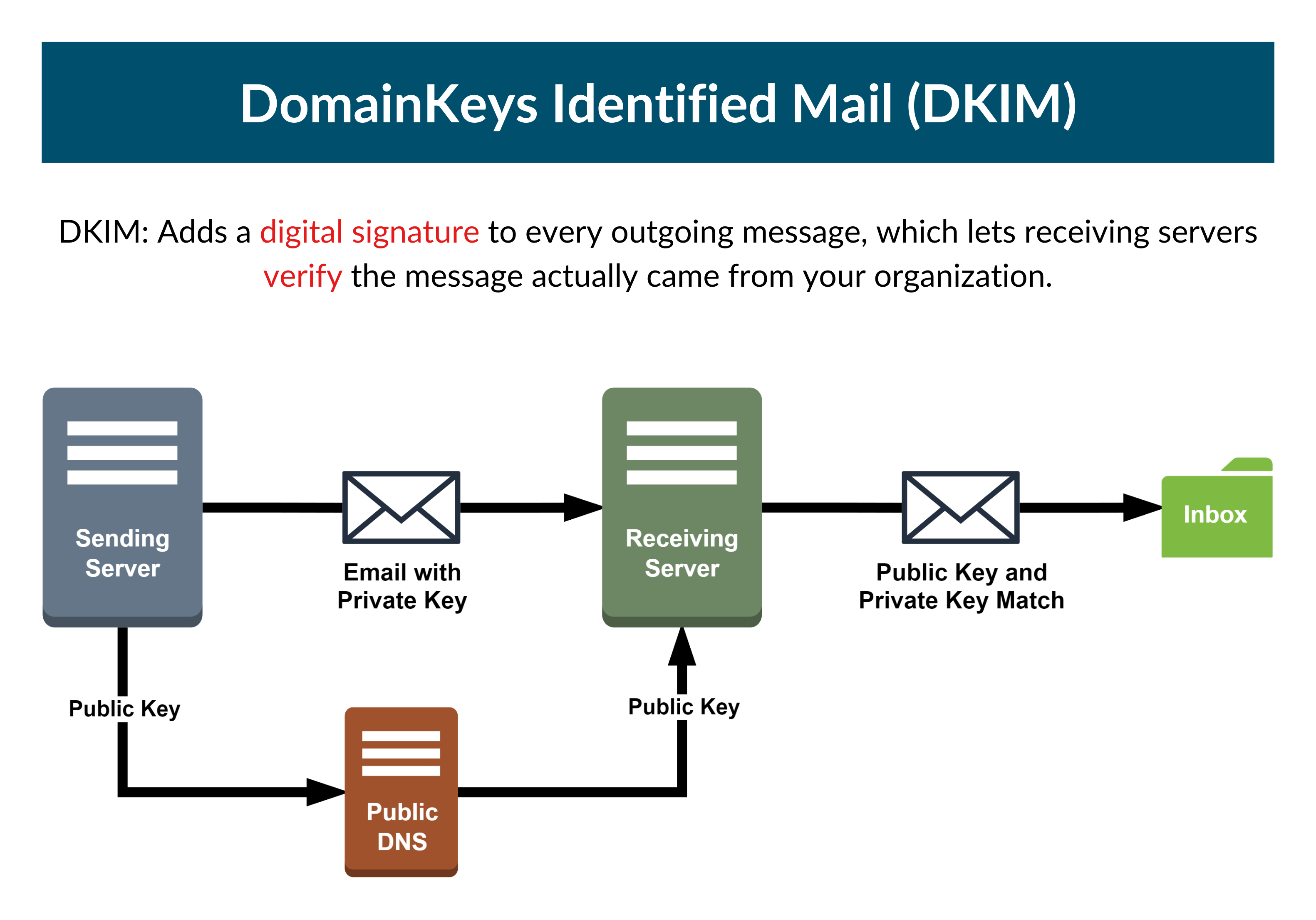

DKIMとは何ですか?

DKIM は DomainKeys Identified Mail の略です。 これは、メッセージ ヘッダーの暗号 (デジタル) 署名を使用してメッセージの整合性と正当性を検証する電子メール認証プロトコルです。 SPF とは異なり、DKIM はドメインに暗号化キーを提供します。これにより、メールに署名してメールが送信されたことを証明できるようになります。

この方法では、サイバー犯罪者は電子メール ヘッダーの暗号署名を暗号化する秘密キーにアクセスできないため、サイバー犯罪者によるドメインのなりすましを防ぎます。秘密キーにアクセスできる人は誰でも、あなたに代わって電子メールに署名できます。 DKIM は、メッセージがユーザーから送信され、転送中に変更されていないことを受信メールサーバーに通知することで、SPF にセキュリティ層を追加します。

DKIM レコードは、DKIM 公開キーを含む DNS ゾーン ファイル内の TXT レコードの形式です。 公開キーは、秘密キーによって署名された署名を復号化する非対称キーです。

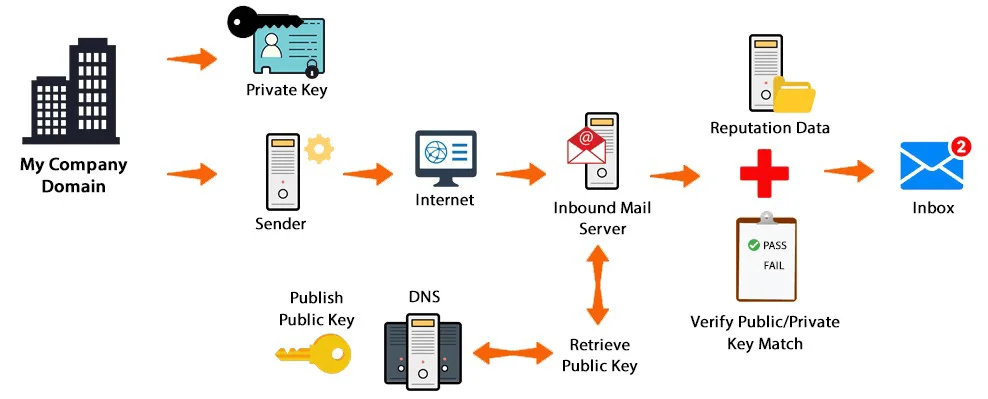

DKIMはどのように機能しますか?

DKIM は、非対称暗号化を使用して電子メール メッセージを保護し、認証します。 このプロセスは、電子メールの署名を秘密キーと公開キーでそれぞれ暗号化および復号化することで機能します。

DKIM の仕組みを要約した主な手順は次のとおりです。

- ドメイン管理者は、暗号化キーのペア (秘密キー/公開キーのペア) を作成し、秘密キーを保護し、DKIM レコード内の公開キーを TXT 形式で公開します。

- デジタル署名は、メッセージ ヘッダーとコンテンツを使用してハッシュを生成することにより、電子メールごとに作成されます (これらのフィールドのいずれかを変更すると、ハッシュ値が変更される可能性があります)。 このハッシュはドメインの秘密キーを使用して暗号化され、電子メール ヘッダーに添付されます。

- 受信メール サーバーは受信電子メールを検査し、DNS ルックアップを実行して DKIM レコード内の公開キーを見つけ、電子メールの内容に基づいて別のハッシュを生成します。 また、公開キーを使用して電子メール ヘッダーの DKIM 署名を復号化します。

- 最後に、受信メール サーバーは両方のハッシュ値を比較します。 一致するものがあれば認証に合格し、電子メールは安全になります。 ただし、両方の値が一致しない場合、認証は失敗します。これは、メッセージが変更されているか、電子メール送信者が承認されていないことを意味します。

DKIM 署名はどのようなものですか?

DKIM 署名は、メッセージ内のいくつかのコンポーネント (本文、ヘッダー、ドメイン) によって作成される、ランダム化された文字の長い文字列です。 単純な DKIM 署名はいくつかの部分で構成されており、次のようになります。

署名には、次のようなタグが含まれています。

- v=これは DKIM バージョンを指定し、現在の値は 1 に設定されます。

- a=これは、署名者が署名を生成するために使用するハッシュ アルゴリズムを指定します。 通常、値は rsa-sha256 または rsa-rsa1 のいずれかです。

- d=これは電子メール送信者のドメイン名を指定します

- s=セレクターを指定します。 受信メール サーバーは、これを使用して、特定の署名の公開キーを見つけます。

- h=ヘッダーのハッシュ値を指定します。 これには、電子メールヘッダーのすべての情報 (from: to: subject: date: など) が含まれます。

- b= Base64 でエンコードされたヘッダーと本文のデジタル署名を指定します。

- bh=メール本文のハッシュ値を指定します。 これは、メッセージ コンテンツの暗号化されたバージョンを表す文字列です。

- t=これは、署名が作成されたときのタイムスタンプを指定します。 形式は、UTC タイム ゾーンでの 1970 年 1 月 1 日の 00:00:00 からの秒数です。

DKIMの設定方法

SPF と同様、DKIM のセットアップは複雑で時間のかかるプロセスです。 ただし、ブランドの評判を保護し、メール購読者をスパムやフィッシング攻撃から守ることができるため、努力する価値はあります。 ここでは、DKIM 電子メール認証の設定に役立つ一般的なヒントを示します。

- DKIM 署名を暗号化および復号化するための公開キーと秘密キーのペアを生成します。

- DNS ゾーン ファイル内の公開キーを TXT レコードとして公開し、秘密キーを保護します

- 署名を生成し、電子メールをテストして、構成が適切であることを確認します

DKIM レコードを作成する際の考慮事項

- 秘密キーは安全に保管する必要があります

- DKIM レコードのガスやエラーを回避する

- キーが侵害されたときに発生する可能性のある影響を軽減するために、キーを定期的にローテーションするようにしてください。

- 記録がメールヘッダーの詳細と一致していることを確認してください

- 信頼できる DKIM レコード ジェネレーターを使用すると、エラーを減らすことができます

DKIM の制限は何ですか?

- DKIM は暗号キーの管理と電子メール署名の生成を伴うため、実装が複雑です

- 電子メール サーバーまたは他のプログラムが転送中にメッセージを変更すると、メッセージは認証に失敗する可能性があります

- DKIM は、送信者自体ではなく、送信者のドメイン名のみを認証するため、サイバー犯罪者がアカウントにアクセスできる場合、送信されるメッセージは認証に合格します。

- 場合によっては、DKIM 署名が電子メールのすべての部分をカバーしていないため、電子メール メッセージの一部が変更された場合でも、認証に合格する可能性があります。

- DKIM 署名はリターン パス (バウンス アドレス) をカバーしません。

こちらもお読みください: スパム フォルダーの回避: 電子メールの到達性の概要

DMARCとは何ですか?

DMARC は、Domain-based Message Authentication、Reporting、および Conformance の略です。 これは、ドメイン管理者が受信電子メールを処理するためのポリシーを公開できるようにする電子メール認証プロトコルです。 この方法は SPF および DKIM フレームワークに基づいて構築されているため、電子メールに追加のセキュリティ層が追加されます。

- DMARC + SPF: DMARC は、ヘッダーの「From:」アドレスが SPF レコード内のリターン パスまたはエンベロープの「From:」アドレスと一致することを確認し、電子メールの送信元を検証します。

- DMARC + DKIM: DMARC は、ヘッダー「From:」ドメインが DKIM 署名の d= ドメインと一致することを保証します。 これにより、メッセージの信頼性が検証されます。

DMARC は、これらの電子メール認証プロトコルを結び付けて、考えられる調整シグナルを検出し、電子メールが認証に失敗したときに受信メール サーバーが実行する必要があるアクションを提案します。 さらに、ドメイン管理者が電子メール通信でドメインがどのように使用されているかを監視するのに役立つ、詳細なレポートも XML 形式で提供されます。

DMARC は、不要なコンテンツや有害なコンテンツが受信トレイに到達しないようにすることで、フィッシングやなりすましを防止します。 SPF と DKIM のレコードを使用して標準の認証ツールと暗号化ツールを組み合わせ、承認された送信者のみが会社に代わって電子メールを送信するようにします。 通常、DMARC レコードには、これらの電子メールを処理するためのポリシーが含まれています。

DMARC レコードは、DNS データベースで公開される TXT レコードの形式であり、受信メール サーバーに SPF および DKIM 電子メール認証に失敗したメッセージの処理方法を指示するポリシーが含まれています。 また、送信者がドメインを使用して送信された電子メールに関するレポートを受信できるようにする手順も含まれています。

DMARC はどのように機能しますか?

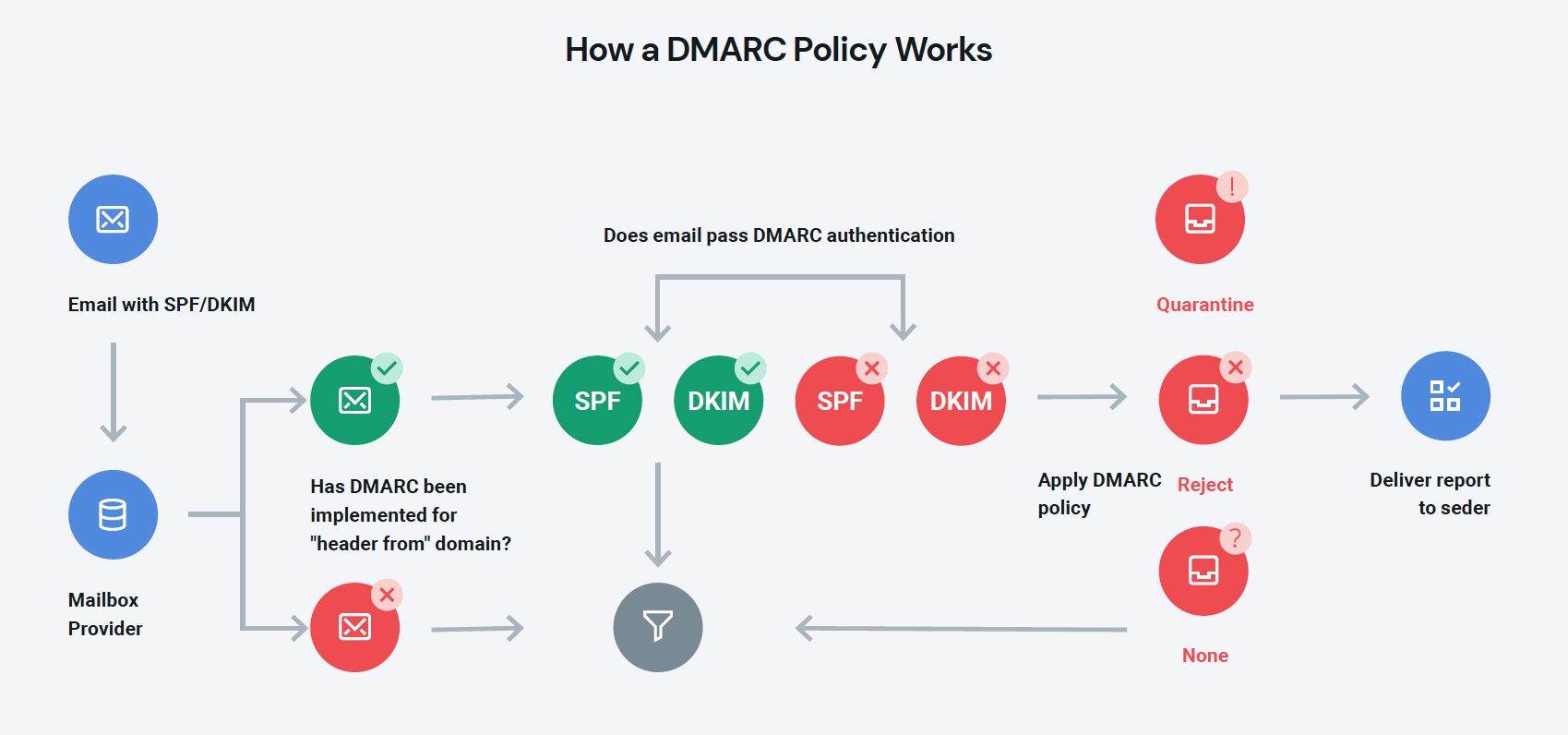

DMARC はスタンドアロンの認証方法ではありません。 他のプロトコルと連携して正当な電子メール送信者を特定し、不要な電子メールや有害な電子メールに対して取るべき措置を提案します。

DMAARC の仕組みを要約した主な手順は次のとおりです。

- ドメイン管理者は、DMARC レコードを TXT 形式で生成し、DNZ ゾーン ファイルに公開します。

- 受信メール サーバーは、受信メールを見つけると、DNS ルックアップを実行して DMARC レコードを見つけます。 また、SPF および DKIM 認証を実行して、電子メールの正当性を検証します。

- SPF レコードを使用して、IP アドレスが承認されているかどうかを確認します

- 「From:」アドレスとドメインがレコードと一致するかどうかを確認します。

- DKIM レコードを使用して電子メールの署名を検証します

- DMARC レコードには、1 つ以上の認証が失敗した場合に受信メール サーバーが従うべき 3 つの主要な指示が含まれています。 ポリシーには次のものが含まれます。

- なし:電子メールを何も処理しません

- 隔離:失敗したメールをスパムフォルダーに入れる

- 拒否:メールを削除します

- 最後に、電子メール サーバーは、ドメインから送信された電子メールのパフォーマンスを要約したレポートを送信します。

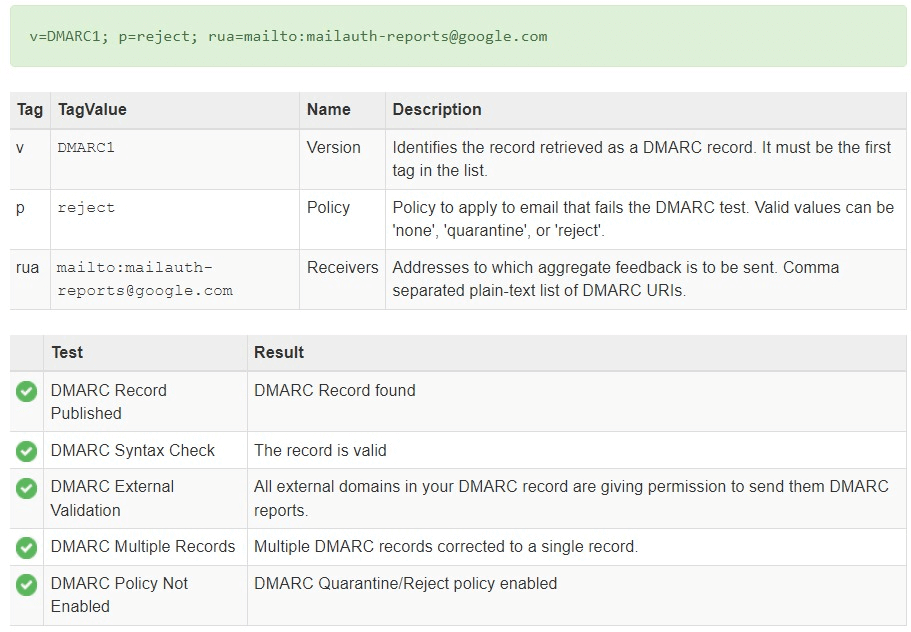

DMARC レコードはどのようなものですか?

DMARC レコードは次のようになります。

v=DMARC1; p=拒否; rua=mailto:[email protected]

レコードには次のようなタグが含まれています。

- v=これは DMARC バージョンを指定し、現在の値は 1 に設定されます。これは DMARC レコードの最初のタグです。

- p=これはポリシータグです。 受信サーバーが認証に失敗した電子メールをどのように処理するかを指定します。 3 つの値は、なし、隔離、または

- pct=これは、隔離または拒否ポリシーの影響を受ける電子メールの割合を指定します。 「p」を使用して、DMARC 認証に失敗したメッセージの小さなサンプルを段階的にテストし、受信サーバーが正当な電子メールをスパムとしてマークしないようにします。

- rua=これは、DMARC 集計レポートを受信する電子メール アドレスを指定します。 これらのレポートは、電子メール送信者がドメインをどのように使用しているかについての貴重な洞察を提供します。

- ruf=これは、DMARC フォレンジック レポートを受け取る電子メール アドレスを指定します。 集計レポートとは異なり、これらのレポートは、SPF、DKIM、および DMARC 認証に失敗した電子メールに関する洞察を提供します。

- adkim および aspf= adkim タグと aspf タグは、それぞれ DKIM と SPF の位置合わせ命令を指定します。

- sp=サブドメインポリシーを指定します。 「p」タグと同様に、ポリシーは会社のサブドメインで送信された電子メールに対して実行するアクションを指定します。

DMARCレコードの設定方法

SPF や DKIM とは異なり、DMARC はセットアップが非常に簡単です。 ただし、エラーを回避するには依然として重要なプロセスが必要です。 DMARC 電子メール認証の設定に役立つ一般的なヒントを次に示します。

- DMARC レコードを TXT 形式で生成し、DNS データベースに公開します。

- SPF と DKIM が正しく設定されていることを確認してください

- 電子メールを監視して、認証に失敗した電子メールを特定して分析します

- DMARC ポリシーを「なし」から「隔離」、 「拒否」まで段階的に強化し、 DMARC レポートを受信するための電子メール アドレスを選択します。

- 認証に失敗した正当なソースと違法なソースを特定します。 これにより、他のセキュリティ プロトコルの調整に役立つ洞察が得られます。

DMARC レコードを作成する際の考慮事項

- DMARC レポート (集計およびフォレンジック) を使用して、許可された電子メール送信者と許可されていない電子メール送信者を特定します。

- 1 つのドメインに対して 1 つの DMARC レコードのみを持つことができます

- あるポリシーから別のポリシーに徐々に移行し、「pct」タグを使用してメッセージの小さなサンプルを認証し、正規の電子メールがスパムとしてフラグ付けされるのを防ぎます。

- SPF および DKIM レコードを定期的にチェックして更新し、現在のセキュリティ要件に一致するかどうかを確認します。

こちらもお読みください: 直帰率と電子メールの到達性 – シンプルなガイド

SPF 対 DKIM 対 DMARC

| SPF | DKIM | DMARC | |

| 認証フレームワーク | SPF は IP アドレスを使用して電子メール送信者を確認します | DKIM はデジタル署名を使用して電子メールの内容の信頼性を検証します | DMARC は両方を使用します |

| 報告 | SPF は電子メール レポートを提供しません | DKIM は電子メールレポートを提供しません | DMARC は集計レポートとフォレンジック レポートを提供します |

| メールの一部 | SPF はリターン パスまたはバウンス アドレスを分析します | DKIM は電子メールの署名を分析します | DMARC は、From: アドレスを含む両方を分析します。 |

| 依存 | SPFは単体でも機能します | DKIMは単独で機能できます | DMARC は SPF と DKIM に依存します |

| ポリシー | SPF は修飾子を使用して、失敗した電子メール認証を電子メール サーバーがどのように処理するかを決定します。 | DKIM には失敗した電子メール認証を処理するためのポリシーがありません | DMARC には、失敗した電子メール認証を処理するための明確なポリシーがあります |

関連記事: 電子メールのサンセット ポリシー 101 初心者向け

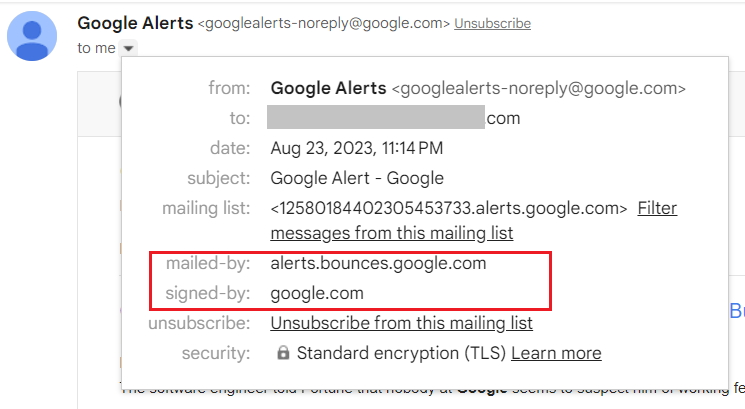

メールが SPF、DKIM、DMARC に合格しているかどうかを確認する方法

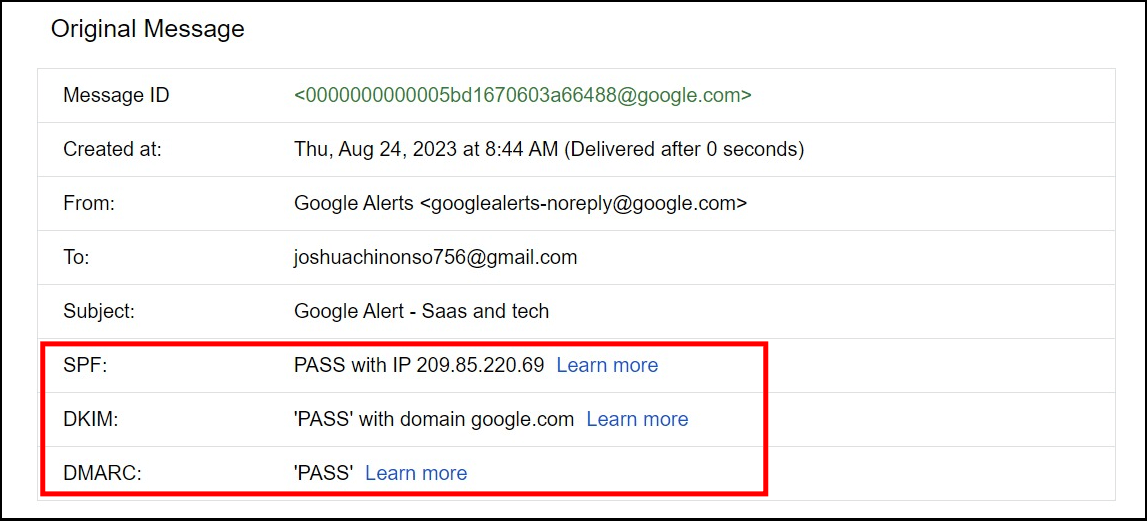

1. 電子メール サービス プロバイダー (ESP) の使用

電子メールの認証方法のステータスを確認する最も簡単な方法は、電子メールのヘッダー全体を元の HTML 形式で確認することです。 ここでは、IP アドレス、DKIM 署名、送信者の詳細など、他のヘッダーの詳細を表示できます。

Gmail の設定を確認する方法は次のとおりです。

- まず、自分のアドレスにテストメールを送信します

- 下矢印をクリックして最初のヘッダーを表示することもできます。

- 「mailed-by」ヘッダーと「signed-by」ヘッダーがドメインと一致する場合、SPF と DKIM は合格します。

- 左上隅にある 3 つの点をクリックして、ヘッダー全体を HTML 形式で表示することもできます。

- メールが合格すると「PASS」と表示されます

2. メールツールの使用

これは、電子メール認証設定を確認し、電子メールに関する追加情報を取得する最も簡単な方法であることが望ましいです。

- Mxツールボックスに移動します

- 必要事項を入力してください

- 電子メールが認証に合格した場合、結果は次のようになります。

このツールのデータは、SPF、DKIM、DMARC レコードを分析し、内部ソースまたは外部ソースを特定するのに役立ちます。

こちらもお読みください: メールの返送: その概要と修正方法

電子メール認証プロトコル SPF、DKIM、および DMARC がどのように役立つか

1. ブランドの評判を守る

サイバー犯罪者があなたのアイデンティティを利用して購読者を騙したり、迷惑メールを送りつけたりすると、あなたのブランドへの関心を失い、より「安全な」ブランドに切り替えます。

さらに、あなたのメールをスパムとしてマークするでしょう。 これによりスパム フィルターに信号が送信され、時間の経過とともにブランドの評判が低下します。

しかし、電子メール認証を使用すると、会社からの正当な電子メールのみが購読者に送信されるようにすることができます。 これにより、安全で成功する電子メール マーケティング キャンペーンを実施し、信頼とより強力な顧客関係を構築することができます。

2. フィッシングやなりすましを防止する

悪意のある攻撃者は、単純なセキュリティ チェックをバイパスし、電子メール サーバーを攻撃し、ドメインを使用して受信者の情報を盗む可能性があります。 ただし、SPF、DKIM、DMARC などのプロトコルは、これを防ぐのに役立ちます。

これらの認証方法により、正当な送信者からの電子メールのみが受信箱に届くことが保証されます。 また、メッセージが転送中に改ざんされないことも保証されます。 また、受信サーバーは疑わしいコンテンツを発見すると、それを拒否するか、スパムとしてフラグを立てることができます。

3. 電子メールの到達性を向上させる

認証プロトコルには、スパム スコアを削減し、悪意のある電子メール、不要な電子メール、または有害な電子メールを拒否することで、電子メールの到達性を向上させる機能があります。

購読者がブランドからさらに迷惑メールを受信すると、迷惑メール フォルダーに移動される可能性があります。 これにより、スパム スコアが増加し、評判が損なわれます。 時間が経つと、スパム フィルターによって正当な電子メールがスパム フォルダーに振り分けられ、受信者には表示されなくなり、マーケティング キャンペーンに悪影響を及ぼす可能性があります。

関連記事: ISP と電子メールの到達性: 常に受信箱にアクセスする方法

まとめ

SPF、DKIM、DMARC は、電子メール全体のセキュリティを強化する強力な認証方法です。 SPF と DKIM を単独で使用することもできますが、制限をカバーするには 3 つのプロトコルを組み合わせることをお勧めします。

このようにして、あなたに代わって電子メールを送信する送信元を特定し、電子メールのコンテンツを保護し、貴重な電子メール レポートを受け取ることができます。

EngageBay でメールを認証して、ブランドの評判を高め、メール キャンペーンを確実に成功させることができます。