SPF, DKIM, DMARC: подробное руководство по протоколам аутентификации электронной почты

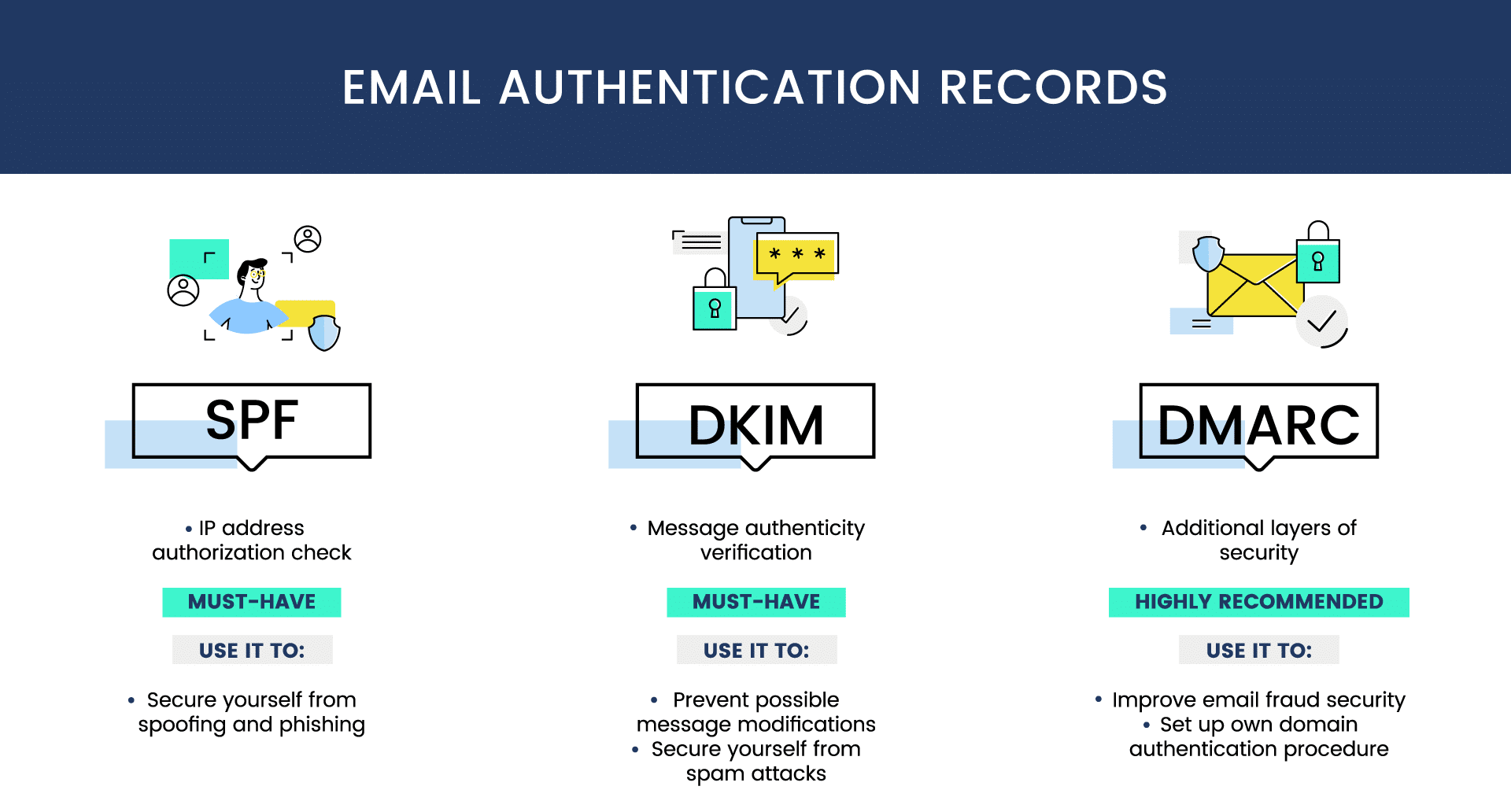

Опубликовано: 2023-09-05Аутентификация электронной почты включает в себя широкий спектр простых и сложных процессов, которые не позволяют злоумышленникам разрушить ваши маркетинговые кампании. SPF, DKIM и DMARC — это три основных метода аутентификации электронной почты, которые поддерживают расширенные функции проверки подлинности ваших электронных писем и предотвращения кражи киберпреступниками информации о подписчиках, отправки вредоносного или нежелательного контента или нанесения ущерба вашей репутации.

Но как бы важно это ни было, многие маркетологи не используют протоколы аутентификации из-за сложности и сложных процессов настройки. Более того, эти методы не лишены ограничений, поэтому настройка работающей системы проверки электронной почты может оказаться сложной задачей, особенно если вы не разбираетесь в технологиях.

В этом руководстве мы разобрали эти протоколы аутентификации электронной почты, чтобы помочь вам понять фундаментальные принципы их работы. Чему вы научитесь?

- Основы SPF, DKIM и DMARC

- Как настроить эти протоколы аутентификации

- Компоненты записей SPF, DKIM и DMARC

- Преимущества аутентификации по электронной почте

Оглавление

Что такое СПФ?

SPF означает «Система политики отправителей». Это протокол аутентификации электронной почты, который позволяет серверам электронной почты принимать входящие электронные письма от авторизованных отправителей. Это позволяет вам установить ограничения на количество отправителей электронной почты, которые могут использовать ваше доменное имя для отправки электронных писем.

Sender Policy Framework использует установленные политики, известные как записи SPF, содержащие полезные данные, помогающие принимающему серверу электронной почты идентифицировать незаконных отправителей электронной почты.

Запись SPF — это форма записи TXT в файле зоны DNS, содержащая список IP-адресов, которым разрешено отправлять электронные письма с использованием вашего домена. Обычно серверы электронной почты отклоняют электронные письма с IP-адресов, не указанных в этой записи, тем самым не позволяя спуферам и спамерам использовать вашу личность для рассылки вредоносного контента. Если IP-адрес в заголовке электронного письма отсутствует в записи SPF, сервер либо отклонит его, либо пометит его как спам.

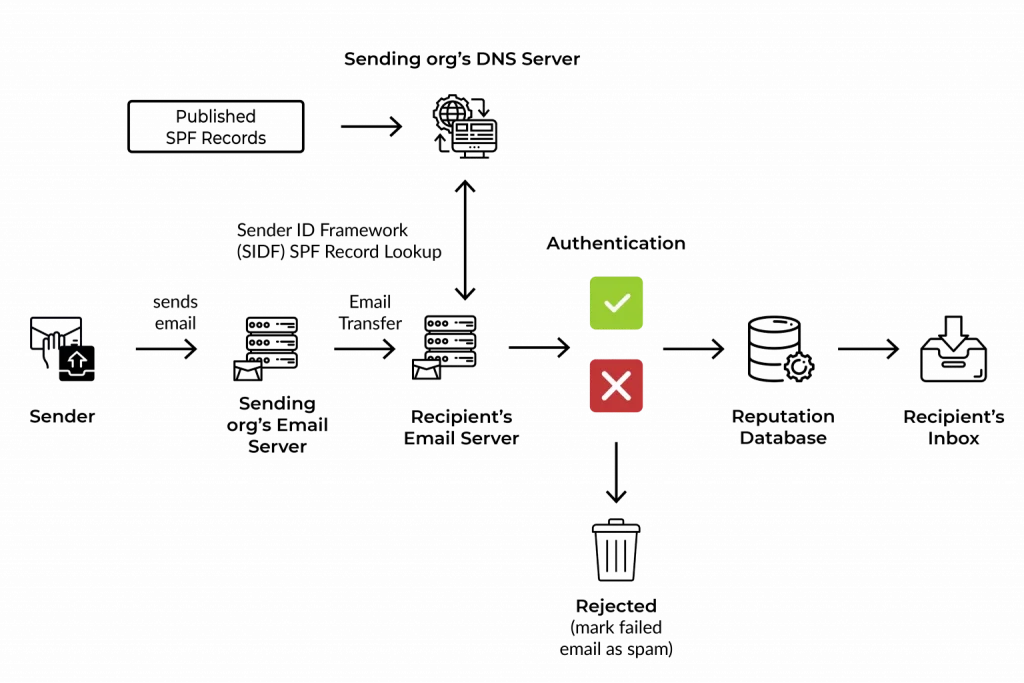

Как работает СПФ?

SPF проверяет источник электронного письма, используя адрес конверта «От:», соответствующий записям на DNS-сервере владельца. Вот пять основных шагов, которые суммируют, как работает SPF:

- Администраторы домена публикуют записи SPF в базе данных DNS, устанавливая правила, которым должны следовать почтовые серверы всякий раз, когда они видят входящее электронное письмо.

- Сервер-получатель электронной почты выполняет поиск DNS для входящей электронной почты, получает запись SPF и проверяет правила для домена в пути возврата или адресе возврата.

- Затем сервер электронной почты сравнивает IP-адрес отправителя со списком авторизованных адресов в записях.

- Следуя правилам, сервер решает, следует ли доставить, пометить или отклонить электронное письмо.

- Если IP-адрес отправителя указан в записи SPF, аутентификация электронной почты проходит

- Если отправляющий IP-адрес отсутствует в записях SPF, аутентификация не удалась.

Как выглядит запись SPF?

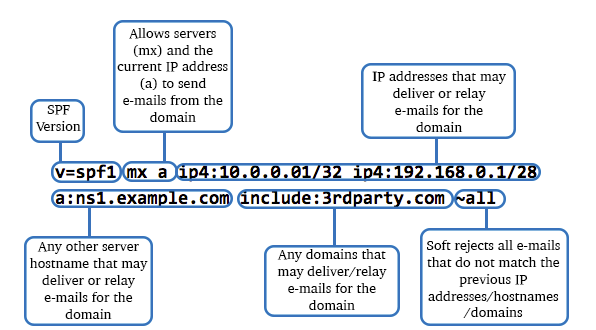

Запись SPF содержит теги, которые дают принимающим серверам электронной почты инструкции о том, как сопоставлять входящие электронные письма и обрабатывать неудачные аутентификации. Запись SPF состоит из двух основных компонентов:

- Механизм

- Квалификации

Вот как это может выглядеть:

v=spf1 a:mail.solarmora.com ip4:192.72.10.10 include:_spf.google.com ~all

1. Механизм

Механизмы SPF — это специальные элементы или теги в записи SPF, которые показывают серверам электронной почты, что следует сопоставлять с адресом отправителя. Вот некоторые из этих элементов:

- v: Это первый механизм в каждой записи SPF. Он указывает версию SPF, в данном случае значение равно 1.

- a: указывает авторизованные IP-адреса в записях A или AAAA домена. Если в домене есть запись A, которая возвращает IP-адрес отправителя, этот механизм проходит.

- Ip4 или Ip6: определяет адрес Ip4 или Ip6 соответственно. Диапазон IP-адресов указывается в записи, и если адрес отправителя соответствует адресу в сетевом диапазоне, этот механизм проходит.

- mx: указывает авторизованные серверы электронной почты, которые отправитель использует для ретрансляции сообщений от имени домена. Запись mx домена определяется в записи SPF, и сопоставление считается успешным, если IP-адрес отправителя связан со списком адресов в записи.

- include: указывает сторонние IP-адреса, которым разрешено ретранслировать электронную почту для домена. Этот механизм использует записи SPF внешних почтовых серверов для сопоставления IP-адреса отправителя. Он возвращает постоянную ошибку (PermError), если на стороннем сервере нет записей SPF.

- all: это последний механизм в записи SPF, и он определяет, как сервер входящей электронной почты будет обрабатывать любой адрес, который не соответствует другим механизмам. Он использует квалификаторы, чтобы определить, что происходит с электронным письмом после оценки адресов с помощью других механизмов.

2. Квалификации

Квалификатор — это префикс, определяющий действие, которое выполняет сервер после сопоставления адресов с записями. Четыре основных квалификатора включают в себя:

| отборочный турнир | Результат | Значение |

| + | Проходить | Этот квалификатор позволяет принимающему почтовому серверу принимать все входящие электронные письма, даже если им нет совпадений в записи SPF. |

| – | Неудача | Это Хард Фэйл. Он предписывает принимающему серверу отклонять электронные письма, если отправляющий сервер не авторизован или не имеет совпадений в записи SPF. |

| ~ | Мягкий отказ | Мягкий сбой предписывает серверу принимать все электронные письма, но может помечать их как спам, если отправитель неавторизован. |

| ? | Нейтральный | Этот квалификатор не дает четких указаний о том, следует ли пройти или не пройти аутентификацию, даже если отправитель не авторизован. |

Как настроить запись SPF

Настройка записи SPF — сложный процесс, и неправильная настройка может привести к ряду ошибок. Однако вот общий обзор процесса установки:

- Получите список IP-адресов, серверов электронной почты или доменов, которым разрешено отправлять электронные письма от вашего имени.

- Создайте запись SPF TXT, указав авторизованные адреса. Вы можете сделать это в настройках DNS в зависимости от хоста вашего домена.

- Опубликуйте запись и протестируйте, чтобы убедиться в правильной настройке.

Что следует учитывать при создании записи SPF

- Записи SPF должны содержать только символы нижнего регистра.

- Имеет ограничение в 255 символов.

- У вас может быть только одна запись SPF для каждого домена.

- Избегайте использования механизмов «+all» или «?all».

- Записи SPF не должны превышать 10 запросов DNS.

Каковы ограничения SPF?

- Серверы приема электронной почты не смогут пройти аутентификацию, если ваши записи превысят 10 DNS-запросов.

- Пересылаемые сообщения не могут пройти аутентификацию, поскольку новый путь возврата может отсутствовать в записи SPF.

- Настройка записей SPF сложна, и компаниям необходимо обновлять их по мере смены почтовых серверов.

- SPF соответствует только адресу возврата, а не адресу «От:», что делает ваших клиентов уязвимыми для спама и фишинговых атак.

Читайте также: Как избежать спам-фильтров для лучшей доставляемости электронной почты

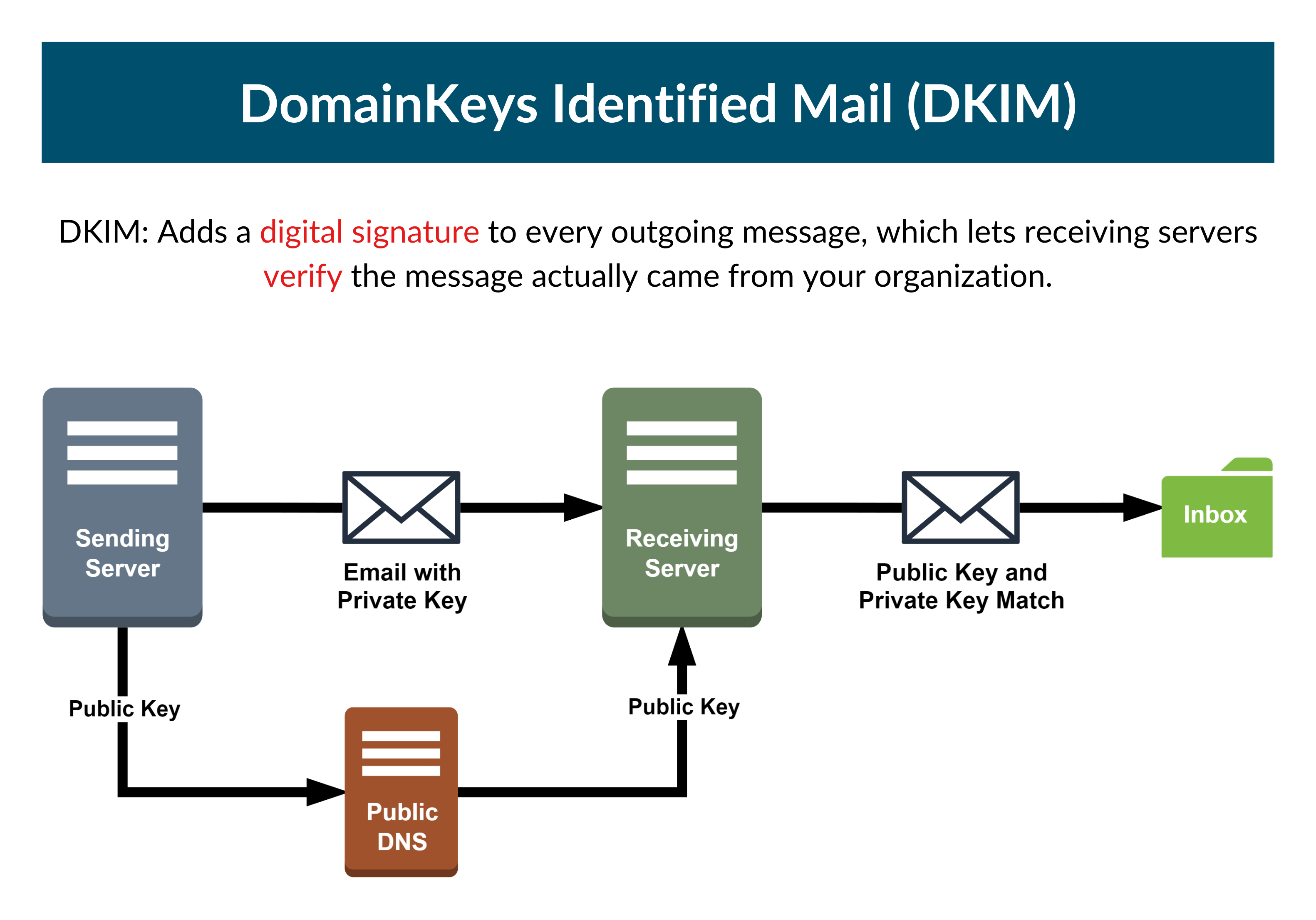

Что такое ДКИМ?

DKIM означает «Почта, идентифицированная DomainKeys». Это протокол аутентификации электронной почты, который использует криптографические (цифровые) подписи в заголовках сообщений для проверки целостности и легитимности сообщения. В отличие от SPF, DKIM предоставляет вашему домену ключ шифрования, который позволяет вам подписывать электронные письма, чтобы доказать, что они пришли от вас.

Этот метод не позволяет киберпреступникам подделать ваш домен, поскольку у них нет доступа к закрытому ключу, который шифрует криптографические подписи в заголовках электронных писем — любой, у кого есть доступ к вашему личному ключу, может подписывать электронные письма от вашего имени. DKIM добавляет дополнительный уровень безопасности к SPF, сообщая принимающим почтовым серверам, что сообщение пришло от вас и не было изменено при передаче.

Запись DKIM — это форма записи TXT в файле зоны DNS, содержащая открытый ключ DKIM. Открытый ключ — это асимметричный ключ, который расшифровывает подпись, подписанную закрытым ключом.

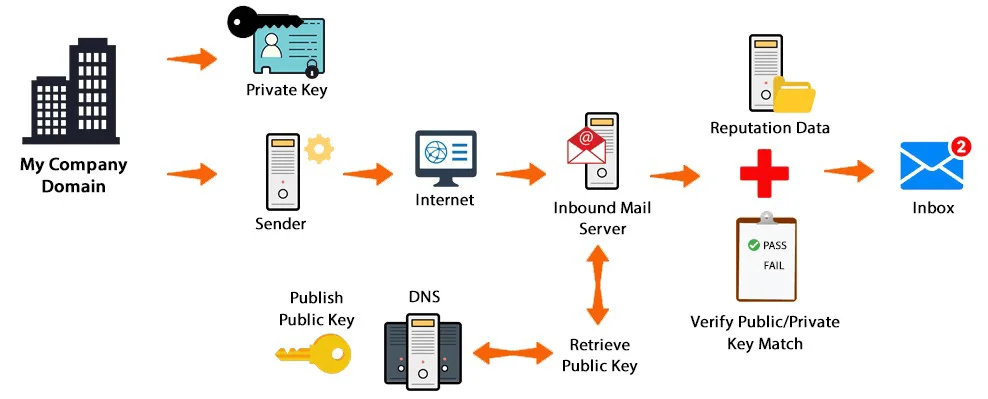

Как работает DKIM?

DKIM использует асимметричную криптографию для защиты и аутентификации сообщений электронной почты. Этот процесс основан на шифровании и расшифровке вашей подписи электронной почты с помощью закрытого и открытого ключа соответственно.

Вот основные шаги, которые суммируют работу DKIM:

- Администратор домена создает пару криптографических ключей (пара частного/открытого ключей), защищает закрытый ключ и публикует открытый ключ в записи DKIM в формате TXT.

- Цифровая подпись создается для каждого электронного письма с использованием заголовка и содержимого сообщения для создания хеша (изменение в любом из этих полей может изменить значение хеша). Этот хеш шифруется с использованием закрытого ключа домена и прикрепляется к заголовку электронного письма.

- Принимающий почтовый сервер проверяет входящее электронное письмо, выполняет поиск DNS, чтобы найти открытый ключ в записи DKIM, и генерирует еще один хэш на основе содержимого электронного письма. Он также использует открытый ключ для расшифровки подписи DKIM в заголовке электронного письма.

- Наконец, принимающий почтовый сервер сравнивает оба значения хеш-функции. Если есть совпадение, аутентификация проходит и электронная почта защищена. Но если оба значения не совпадают, аутентификация не удалась, что означает, что сообщение было изменено или отправитель электронной почты не авторизован.

Как выглядит подпись DKIM?

Подпись DKIM представляет собой длинную строку случайных символов, созданную несколькими компонентами сообщения — телом, заголовком или доменом. Простая подпись DKIM состоит из нескольких частей и может выглядеть следующим образом:

Подпись содержит теги, которые включают в себя:

- v= Здесь указывается версия DKIM, а текущее значение установлено на 1.

- a= Здесь указывается алгоритм хеширования, который подписывающая сторона использует для создания подписи. Обычно это значение либо rsa-sha256, либо rsa-rsa1.

- d= Здесь указывается доменное имя отправителя электронной почты.

- s= Определяет селектор. Принимающий почтовый сервер использует его для поиска открытого ключа данной подписи.

- h= Здесь указывается хеш-значение заголовка. Он содержит всю информацию в заголовке электронного письма – от: до: тема: дата: и т. д.

- b= Указывает цифровую подпись заголовка и тела, закодированную в Base64.

- bh= Здесь указывается хеш-значение тела электронного письма. Это строка символов, представляющая зашифрованную версию содержимого вашего сообщения.

- t= Здесь указывается временная метка создания подписи. Формат — количество секунд с 00:00:00 1 января 1970 года по часовому поясу UTC.

Как настроить DKIM

Как и SPF, установка DKIM — сложный и трудоемкий процесс. Однако оно того стоит, поскольку оно защищает репутацию вашего бренда и защищает подписчиков электронной почты от спама и фишинговых атак. Ниже приведены общие советы, которые помогут вам настроить аутентификацию электронной почты DKIM.

- Создайте пару открытого и закрытого ключей для шифрования и расшифровки вашей подписи DKIM.

- Опубликуйте открытый ключ в файле зоны DNS в виде записи TXT и защитите свой закрытый ключ.

- Создайте свою подпись и проверьте свои электронные письма, чтобы убедиться в правильной настройке.

Что следует учитывать при создании записи DKIM

- Закрытый ключ должен храниться в безопасности

- Избегайте ошибок и ошибок в записях DKIM.

- Обязательно регулярно меняйте ключ, чтобы уменьшить последствия, которые могут возникнуть в случае его компрометации.

- Убедитесь, что ваши записи соответствуют данным заголовка вашего электронного письма.

- Вы можете уменьшить количество ошибок, используя надежный генератор записей DKIM.

Каковы ограничения DKIM?

- DKIM сложно реализовать, поскольку он включает в себя управление криптографическими ключами и создание подписей электронной почты.

- Если серверы электронной почты или другие программы изменяют сообщение при передаче, оно может не пройти проверку подлинности.

- DKIM аутентифицирует только доменные имена отправителей, а не самих отправителей, поэтому, если киберпреступник получит доступ к вашей учетной записи, отправляемые им сообщения пройдут аутентификацию.

- Иногда подпись DKIM не распространяется на все части электронного письма, поэтому даже если часть сообщения электронной почты изменена, оно, скорее всего, может пройти аутентификацию.

- Подпись DKIM не охватывает обратный путь (адрес возврата).

Читайте также: Как избежать папки со спамом: введение в доставляемость электронной почты

Что такое ДМАРК?

DMARC означает аутентификацию сообщений на основе домена, отчетность и соответствие. Это протокол аутентификации электронной почты, который позволяет администраторам домена публиковать политики обработки входящих электронных писем. Этот метод основан на платформе SPF и DKIM, что добавляет дополнительный уровень безопасности к вашим электронным письмам.

- DMARC + SPF: DMARC гарантирует, что адрес заголовка «От:» соответствует обратному пути или адресу конверта «От:» в записи SPF, тем самым проверяя источник электронного письма.

- DMARC + DKIM: DMARC гарантирует, что заголовок домена «From:» соответствует домену d= в подписи DKIM. Это подтверждает подлинность сообщения.

DMARC связывает эти протоколы аутентификации электронной почты вместе, чтобы найти возможные сигналы согласования и предложить действия, которые принимающие почтовые серверы должны предпринять, если электронная почта не проходит аутентификацию. Кроме того, он также предоставляет подробные отчеты в формате XML, которые помогают администраторам доменов отслеживать, как их домены используются в электронной почте.

DMARC предотвращает фишинг и спуфинг, гарантируя, что нежелательный или вредоносный контент не попадет в почтовый ящик. Он использует записи из SPF и DKIM для объединения стандартных инструментов аутентификации и шифрования, гарантируя, что только авторизованные отправители отправляют электронные письма от имени вашей компании. Обычно запись DMARC содержит политики обработки таких писем.

Запись DMARC — это форма записи TXT, опубликованная в вашей базе данных DNS и содержащая политики, которые сообщают принимающим почтовым серверам, как обрабатывать сообщения, которые не проходят аутентификацию электронной почты SPF и DKIM. Он также содержит инструкции, позволяющие отправителю получать отчеты об электронных письмах, отправленных с использованием домена.

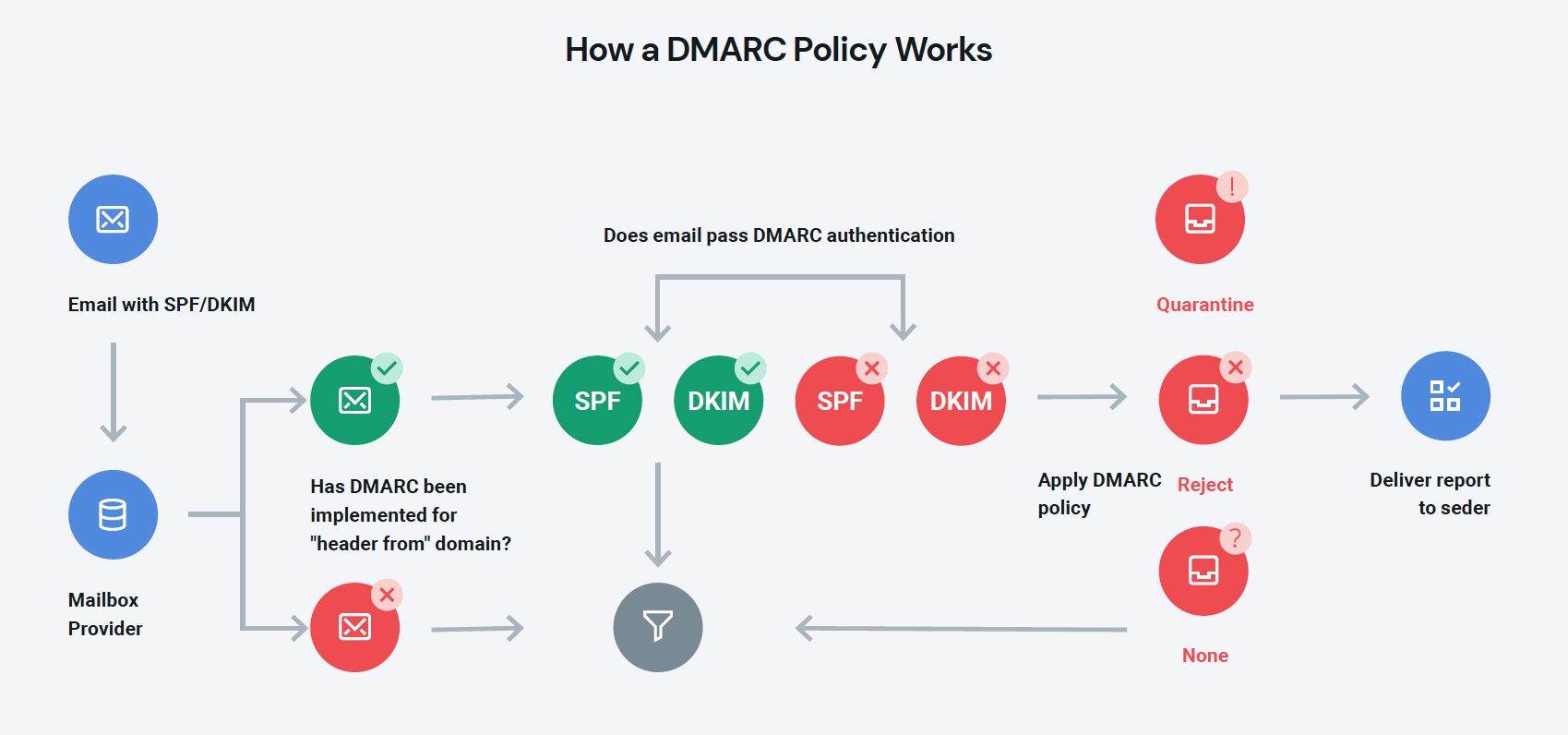

Как работает DMARC?

DMARC не является автономным методом аутентификации. Он работает с другими протоколами для идентификации законных отправителей электронной почты и предлагает действия, которые следует предпринять против нежелательных или вредоносных электронных писем.

Вот основные шаги, которые суммируют работу DMAARC:

- Администратор домена создает и публикует запись DMARC в формате TXT в файле зоны DNZ.

- Когда принимающий почтовый сервер обнаруживает входящее электронное письмо, он выполняет поиск DNS, чтобы найти запись DMARC. Он также выполняет аутентификацию SPF и DKIM для проверки легитимности электронной почты.

- Использует запись SPF, чтобы узнать, авторизован ли IP-адрес.

- Он проверяет, совпадают ли адрес и домен «От:» с записями.

- Использует запись DKIM для проверки подписи электронной почты.

- Запись DMARC содержит три основные инструкции, которым должен следовать принимающий почтовый сервер в случае сбоя одной или нескольких аутентификаций. Политика включает в себя:

- Нет: ничего не делать с электронной почтой.

- Карантин: поместите неудавшиеся письма в папку «Спам».

- Отклонить: удалить письмо

- Наконец, почтовый сервер отправляет отчет, в котором суммируется производительность электронных писем, отправленных с вашего домена.

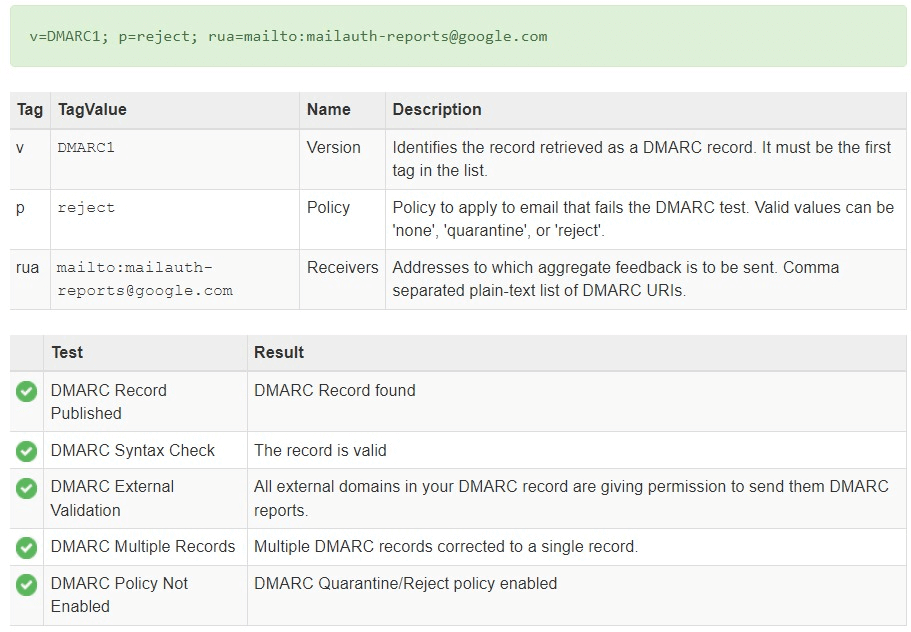

Как выглядит запись DMARC?

Запись DMARC может выглядеть так:

v=DMARC1; р=отклонить; rua=mailto:[email protected]

Запись содержит теги, которые включают в себя:

- v= Здесь указывается версия DMARC, а текущее значение установлено на 1. Это первый тег в записи DMARC.

- p= Это тег политики. Он определяет, как принимающий сервер должен обрабатывать электронные письма, не прошедшие аутентификацию. Три значения: нет, карантин или

- pct= Определяет процент сообщений электронной почты, на которые будет распространяться политика карантина или отклонения. Он работает с буквой «p» для постепенного тестирования небольшого образца сообщения, которое не проходит аутентификацию DMARC, чтобы гарантировать, что принимающие серверы не помечают законные электронные письма как спам.

- rua= Здесь указывается адрес или адреса электронной почты, на которые вы получаете сводные отчеты DMARC. Эти отчеты дают вам ценную информацию о том, как отправители электронной почты используют ваш домен.

- ruf= Здесь указывается адрес электронной почты или адреса, по которым вы получаете аналитические отчеты DMARC. В отличие от сводных отчетов, эти отчеты дают представление об электронных письмах, в которых не прошла аутентификация SPF, DKIM и DMARC.

- adkim и aspf = Теги adkim и aspf определяют инструкции по выравниванию для DKIM и SPF соответственно.

- sp= Определяет политику субдомена. Как и тег «p», политика определяет действия, которые необходимо предпринять в отношении электронных писем, отправленных с субдомена компании.

Как настроить запись DMARC

В отличие от SPF и DKIM, DMARC довольно легко настроить. Однако для предотвращения ошибок по-прежнему требуются критические процессы. Вот общие советы, которые помогут вам настроить аутентификацию электронной почты DMARC:

- Создайте и опубликуйте запись DMARC в формате TXT в своей базе данных DNS.

- Убедитесь, что вы правильно настроили SPF и DKIM.

- Отслеживайте свою электронную почту, чтобы выявлять и анализировать электронные письма, не прошедшие аутентификацию.

- Постепенно ужесточите свою политику DMARC с «нет» до карантина и отклонения, а также выберите адрес электронной почты для получения отчетов DMARC.

- Определите законные и незаконные источники, которые не проходят проверку подлинности. Это дает вам информацию, которая поможет вам настроить другие протоколы безопасности.

Что следует учитывать при создании записи DMARC

- Используйте отчеты DMARC – совокупные и аналитические – для идентификации авторизованных и неавторизованных отправителей электронной почты.

- Вы можете иметь только одну запись DMARC для одного домена.

- Постепенно переходите от одной политики к другой, используя тег «pct» для аутентификации небольшой выборки ваших сообщений, чтобы предотвратить пометку законных электронных писем как спама.

- Регулярно проверяйте и обновляйте свои записи SPF и DKIM, чтобы убедиться, что они соответствуют вашим текущим требованиям безопасности.

Читайте также: Показатель отказов и доставляемость электронной почты – простое руководство

SPF против DKIM против DMARC

| СПФ | ДКИМ | ДМАРК | |

| Структура аутентификации | SPF использует IP-адреса для проверки отправителя электронной почты. | DKIM использует цифровые подписи для проверки подлинности содержимого электронной почты. | DMARC использует оба |

| Составление отчетов | SPF не предоставляет отчеты по электронной почте | DKIM не предоставляет отчеты по электронной почте. | DMARC предоставляет сводные и аналитические отчеты. |

| Часть электронного письма | SPF анализирует обратный путь или адрес возврата. | DKIM анализирует подпись электронной почты | DMARC анализирует оба адреса, включая адрес «От:». |

| Опора | SPF может действовать самостоятельно | DKIM может работать самостоятельно | DMARC опирается на SPF и DKIM. |

| Политика | SPF использует квалификаторы, чтобы определить, как почтовые серверы должны обрабатывать неудачные аутентификации электронной почты. | У DKIM нет политик для обработки неудачных аутентификаций электронной почты. | У DMARC есть четкие правила обработки неудачных аутентификаций по электронной почте. |

Читайте также: Политика прекращения использования электронной почты № 101 для начинающих.

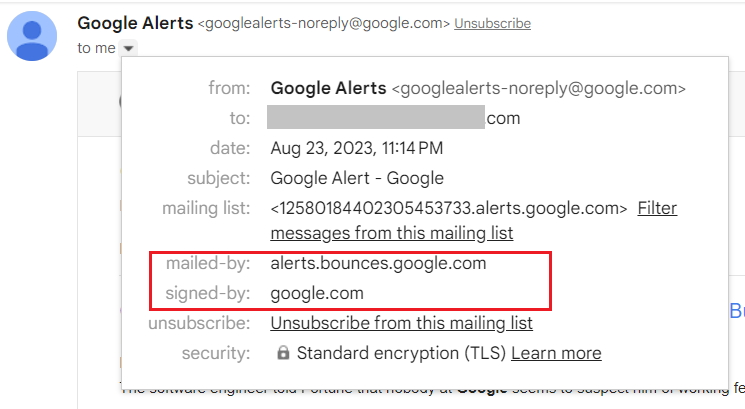

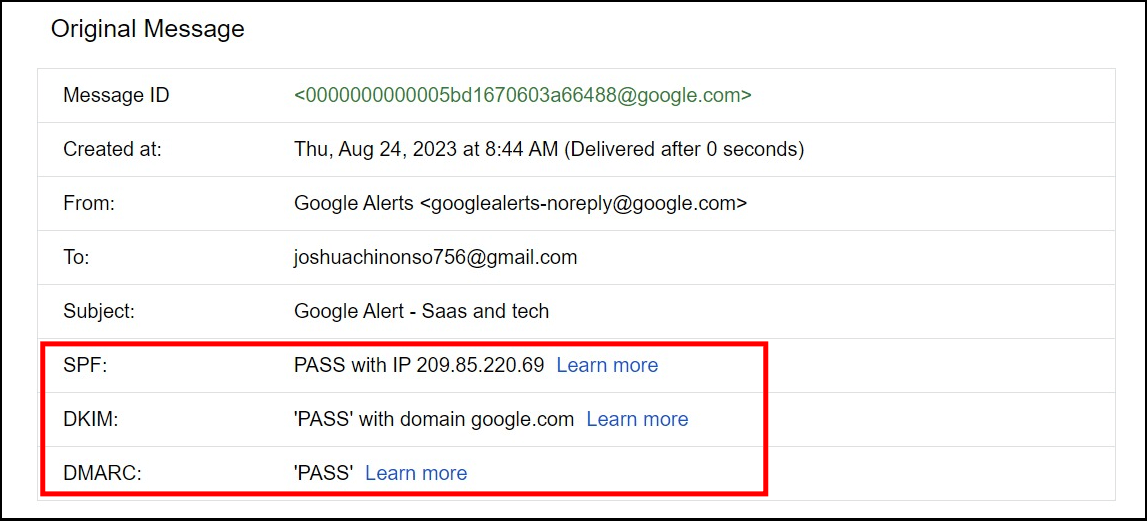

Как проверить, прошла ли ваша электронная почта SPF, DKIM и DMARC

1. Использование вашего поставщика услуг электронной почты (ESP)

Самый простой способ проверить статус методов аутентификации вашей электронной почты — просмотреть полный заголовок вашего электронного письма в исходном формате HTML. Здесь вы можете просмотреть другие данные заголовка, такие как IP-адреса, подписи DKIM, сведения об отправителе и т. д.

Вот как вы можете проверить настройки в Gmail:

- Сначала отправьте тестовое письмо на свой адрес.

- Вы можете нажать стрелку вниз, чтобы отобразить первый заголовок.

- Если заголовки «отправлено» и «подписано» соответствуют вашему домену, ваши SPF и DKIM проходят проверку.

- Вы также можете нажать на три точки в верхнем левом углу, чтобы просмотреть полный заголовок в формате HTML.

- Если электронное письмо пройдет успешно, оно будет отмечено надписью «PASS».

2. Использование инструментов электронной почты

Вероятно, это самый простой способ проверить настройку аутентификации электронной почты и получить дополнительную информацию о вашей электронной почте.

- Зайдите в MxToolbox

- Введите необходимые данные

- Результаты могут выглядеть так, если электронное письмо проходит аутентификацию.

Данные этого инструмента помогут вам проанализировать записи SPF, DKIM и DMARC и определить внутренние или внешние источники.

Читайте также: Возвратные электронные письма: что это такое и как их исправить

Как помогают протоколы аутентификации электронной почты SPF, DKIM и DMARC

1. Защитите репутацию бренда

Когда киберпреступники используют вашу личность, чтобы обмануть ваших подписчиков или завалить их нежелательными электронными письмами, вы теряете интерес к вашему бренду и переключаетесь на «более безопасный» бренд.

Более того, они пометят ваши электронные письма как спам. Это посылает сигналы спам-фильтрам, и со временем репутация вашего бренда снижается.

Но с помощью аутентификации по электронной почте вы можете быть уверены, что вашим подписчикам дойдут только законные электронные письма от вашей компании. Это поможет вам проводить безопасные и успешные маркетинговые кампании по электронной почте, чтобы построить доверие и укрепить отношения с клиентами.

2. Предотвратите фишинг и спуфинг

Злоумышленники могут обойти простые проверки безопасности, атаковать ваш почтовый сервер и использовать ваш домен для кражи информации ваших получателей. Однако такие протоколы, как SPF, DKIM и DMARC, могут помочь вам предотвратить это.

Эти методы аутентификации гарантируют, что в папку «Входящие» попадут только электронные письма от законных отправителей. Кроме того, они гарантируют, что сообщения не будут подделаны при передаче. А когда серверы-получатели обнаруживают подозрительный контент, они могут либо отклонить его, либо пометить как спам.

3. Улучшите доставляемость электронной почты

Протоколы аутентификации обладают функциями, которые повышают доставляемость вашей электронной почты за счет снижения количества спама и отклонения вредоносных, нежелательных или вредоносных писем.

Когда подписчики получают больше нежелательных писем от вашего бренда, они могут переместить их в папку нежелательной почты. Это увеличивает количество спама и вредит вашей репутации. Со временем спам-фильтры могут отфильтровывать ваши законные электронные письма в папку со спамом, где получатели их не увидят, тем самым нанося вред вашим маркетинговым кампаниям.

Читайте также: Интернет-провайдер и доставляемость электронной почты: как всегда попасть в папку «Входящие»

Заворачивать

SPF, DKIM и DMARC — это мощные методы аутентификации, повышающие общую безопасность электронной почты. Хотя вы можете использовать SPF и DKIM по отдельности, лучше всего объединить эти три протокола, чтобы преодолеть их ограничения.

Таким образом, вы можете определить источники, которые отправляют электронные письма от вашего имени, защитить содержимое вашей электронной почты и получать ценные отчеты по электронной почте.

Вы можете аутентифицировать свои электронные письма с помощью EngageBay, чтобы повысить репутацию своего бренда и обеспечить успешные кампании по электронной почте.