SPF، DKIM، DMARC: دليل تفصيلي لبروتوكولات مصادقة البريد الإلكتروني

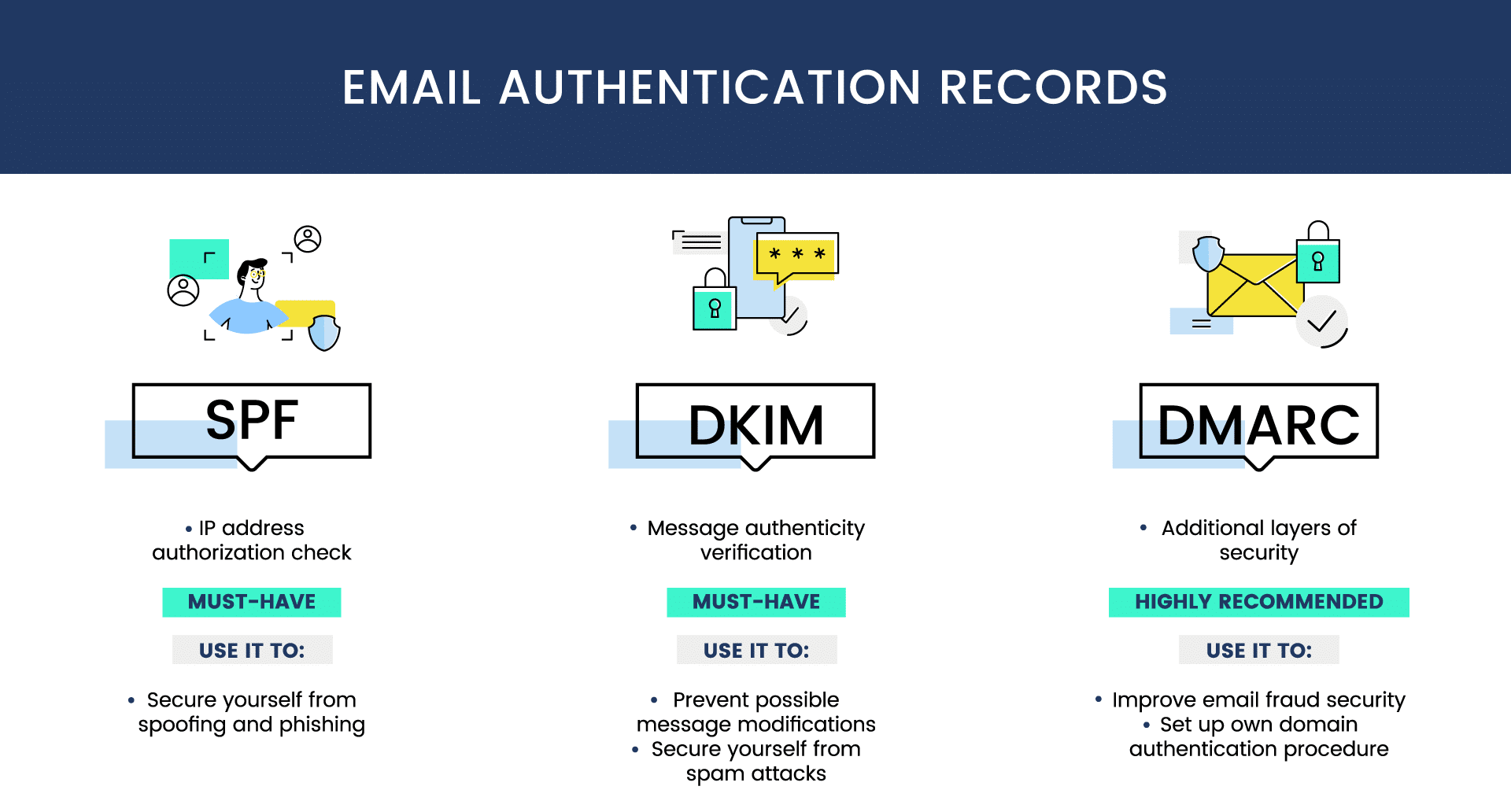

نشرت: 2023-09-05تتضمن مصادقة البريد الإلكتروني مجموعة واسعة من العمليات البسيطة والمعقدة التي تمنع الجهات الفاعلة الخبيثة من تدمير حملاتك التسويقية. إن SPF وDKIM وDMARC هي الطرق الثلاثة الأساسية لمصادقة البريد الإلكتروني التي تدعم الوظائف المتقدمة للتحقق من صحة رسائل البريد الإلكتروني الخاصة بك ومنع مجرمي الإنترنت من سرقة معلومات المشترك أو إرسال محتوى ضار أو غير مرغوب فيه أو الإضرار بسمعتك.

ولكن على الرغم من أهمية ذلك، فإن العديد من المسوقين لا يستخدمون بروتوكولات المصادقة بسبب التعقيدات وعمليات الإعداد المعقدة. والأكثر من ذلك، أن هذه الأساليب لا تخلو من القيود، لذا فإن إعداد نظام فعال للتحقق من صحة البريد الإلكتروني قد يكون أمرًا صعبًا، خاصة إذا لم تكن ماهرًا في التكنولوجيا.

في منشور المدونة هذا، قمنا بتحليل بروتوكولات مصادقة البريد الإلكتروني لمساعدتك على فهم المبادئ الأساسية وراء عملياتها. ما سوف تتعلم؟

- أساسيات SPF وDKIM وDMARC

- كيفية إعداد بروتوكولات المصادقة هذه

- مكونات سجلات SPF وDKIM وDMARC

- فوائد مصادقة البريد الإلكتروني

جدول المحتويات

ما هو عامل الحماية من الشمس (SPF)؟

SPF يعني إطار سياسة المرسل. إنه بروتوكول مصادقة البريد الإلكتروني الذي يسمح لخوادم البريد الإلكتروني المتلقية بقبول رسائل البريد الإلكتروني الواردة من المرسلين المعتمدين. فهو يمكّنك من وضع قيود على عدد مرسلي البريد الإلكتروني الذين يمكنهم استخدام اسم المجال الخاص بك لإرسال رسائل البريد الإلكتروني.

يستخدم إطار سياسة المرسل سياسات محددة تُعرف باسم سجلات SPF، والتي تحتوي على بيانات مفيدة لمساعدة خادم البريد الإلكتروني المتلقي على تحديد مرسلي البريد الإلكتروني غير الشرعيين.

سجل SPF هو أحد أشكال سجل TXT في ملف منطقة DNS الخاص بك والذي يحتوي على قائمة عناوين IP المصرح لها بإرسال رسائل البريد الإلكتروني باستخدام المجال الخاص بك. عادةً، ترفض خوادم البريد الإلكتروني رسائل البريد الإلكتروني الواردة من عناوين IP غير المدرجة في هذا السجل، وبالتالي تمنع المحتالين ومرسلي البريد العشوائي من استخدام هويتك لإرسال محتوى ضار. إذا لم يكن عنوان IP الموجود في رأس البريد الإلكتروني موجودًا في سجل نظام التعرف على هوية المرسل (SPF)، فسيرفضه الخادم أو يضع علامة عليه كبريد عشوائي.

كيف يعمل عامل الحماية من الشمس (SPF)؟

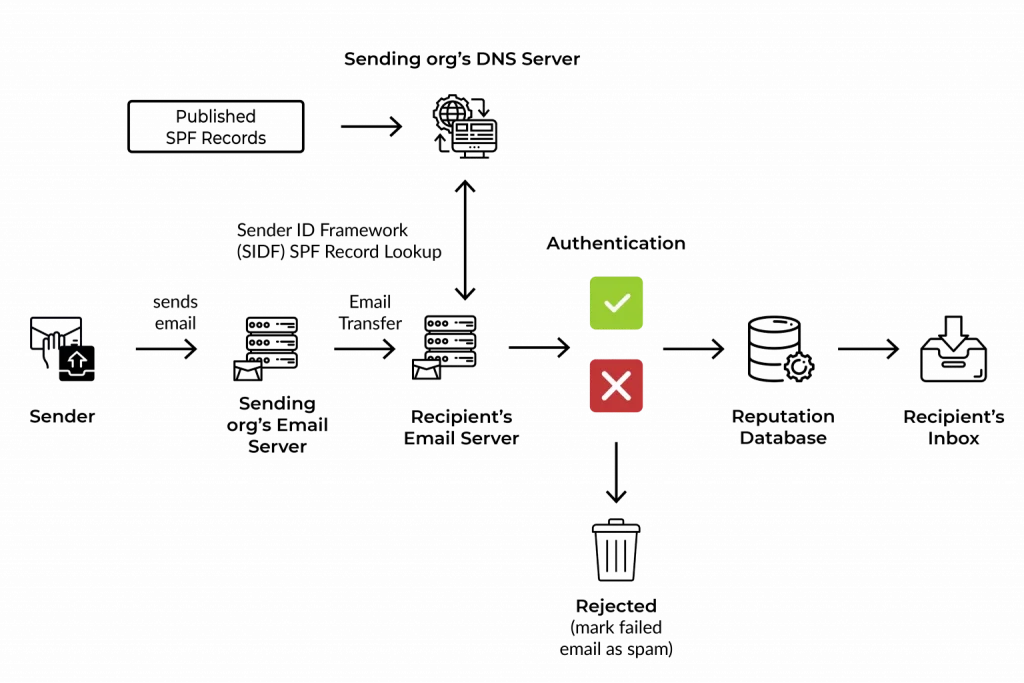

يتحقق نظام التعرف على هوية المرسل (SPF) من مصدر البريد الإلكتروني باستخدام المغلف من: العنوان لمطابقة السجلات الموجودة في خادم DNS الخاص بالمالك. فيما يلي خمس خطوات رئيسية تلخص كيفية عمل نظام التعرف على هوية المرسل (SPF):

- يقوم مسؤولو المجال بنشر سجلات نظام التعرف على هوية المرسل (SPF) إلى قاعدة بيانات DNS، ويجب على خوادم البريد الإلكتروني تحديد القواعد التي يجب أن تتبعها عندما يرون بريدًا إلكترونيًا واردًا

- يقوم خادم البريد الإلكتروني المتلقي بإجراء بحث DNS عن البريد الإلكتروني الوارد، واسترداد سجل نظام التعرف على هوية المرسل (SPF)، وفحص قواعد المجال في مسار الإرجاع أو عنوان الارتداد

- يقوم خادم البريد الإلكتروني بعد ذلك بمقارنة عنوان IP الخاص بالمرسل مع قائمة العناوين المسموح بها في السجلات

- باتباع القواعد، يقرر الخادم ما إذا كان يجب عليه تسليم البريد الإلكتروني أو وضع علامة عليه أو رفضه

- إذا كان عنوان IP للإرسال موجودًا في سجل نظام التعرف على هوية المرسل (SPF)، فسيتم تمرير مصادقة البريد الإلكتروني

- إذا لم يكن عنوان IP للإرسال موجودًا في سجلات نظام التعرف على هوية المرسل (SPF)، فستفشل المصادقة

كيف يبدو سجل SPF؟

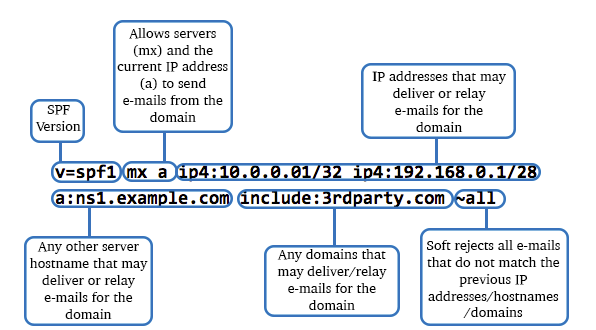

يحتوي سجل SPF على علامات تعطي تعليمات لخوادم البريد الإلكتروني المتلقية حول كيفية مطابقة رسائل البريد الإلكتروني الواردة والتعامل مع عمليات المصادقة الفاشلة. هناك مكونان رئيسيان لسجل SPF:

- آلية

- التصفيات

هذه هي الطريقة التي قد تبدو:

v=spf1 a:mail.solarmora.com ip4:192.72.10.10 include:_spf.google.com ~all

1. الآلية

آليات نظام التعرف على هوية المرسل (SPF) هي عناصر أو علامات خاصة في سجل نظام التعرف على هوية المرسل (SPF) والتي توضح لخوادم البريد الإلكتروني ما يجب مطابقته مع عنوان المرسل. وفيما يلي بعض هذه العناصر:

- v: هذه هي الآلية الأولى في كل سجل SPF. وهو يحدد إصدار SPF وفي هذه الحالة تكون القيمة 1

- ج: يحدد هذا عناوين IP المعتمدة في سجلات A أو AAAA للمجال. إذا كان المجال يحتوي على سجل A يُرجع عنوان IP الخاص بالمرسل، فسيتم تمرير هذه الآلية

- Ip4 أو Ip6: يحدد هذا عنوان Ip4 أو Ip6 على التوالي. يتم إعطاء نطاق عنوان IP في السجل وإذا تطابق عنوان المرسل مع عنوان في نطاق الشبكة، يتم تمرير هذه الآلية

- mx: يحدد هذا خوادم البريد الإلكتروني المعتمدة التي يستخدمها المرسل لترحيل الرسائل نيابة عن المجال. يتم تعريف سجل mx للمجال في سجل SPF وتكون المطابقة ناجحة إذا كان عنوان IP الخاص بالمرسل مرتبطًا بقائمة العناوين الموجودة في السجل

- يتضمن: يحدد هذا عناوين IP التابعة لجهات خارجية والمصرح لها بترحيل رسائل البريد الإلكتروني للمجال. تستخدم هذه الآلية سجلات نظام التعرف على هوية المرسل (SPF) لخوادم البريد الخارجية لمطابقة عنوان IP الخاص بالمرسل. تقوم بإرجاع خطأ دائم (PermError) إذا لم يكن لدى خادم الطرف الثالث سجلات SPF

- الكل: هذه هي الآلية الأخيرة في سجل SPF وهي تحدد كيفية تعامل خادم البريد الإلكتروني الوارد مع أي عنوان لا يتطابق مع الآليات الأخرى. ويستخدم المؤهلات لتحديد ما يحدث للبريد الإلكتروني بعد تقييم العناوين بآليات أخرى

2. التصفيات

المؤهل عبارة عن بادئة تحدد الإجراء الذي يتخذه الخادم بعد مطابقة العناوين مع السجلات. تشمل التصفيات الأربعة الرئيسية ما يلي:

| تصفيات | نتيجة | معنى |

| + | يمر | يسمح هذا المؤهل لخادم البريد الإلكتروني المتلقي بقبول جميع رسائل البريد الإلكتروني الواردة حتى لو لم يكن لها أي تطابق في سجل نظام التعرف على هوية المرسل (SPF). |

| - | يفشل | هذا هو الفشل الصعب. فهو يوجه الخادم المتلقي إلى رفض رسائل البريد الإلكتروني عندما يكون الخادم المرسل غير مصرح به أو لا يوجد لديه تطابق في سجل نظام التعرف على هوية المرسل (SPF). |

| ~ | فشل ناعم | يقوم Soft Fail بتوجيه الخادم لقبول جميع رسائل البريد الإلكتروني ولكن قد يضع علامة عليها كرسائل غير مرغوب فيها إذا كان المرسل غير مصرح به |

| ؟ | حيادي | لا يقدم هذا المؤهل تعليمات واضحة بشأن ما إذا كان سيتم اجتياز المصادقة أو فشلها، حتى لو كان المرسل غير مصرح به |

كيفية إعداد سجل SPF

يعد إعداد سجل نظام التعرف على هوية المرسل (SPF) الخاص بك عملية معقدة، وقد يؤدي التكوين غير الصحيح إلى حدوث العديد من الأخطاء. ومع ذلك، إليك نظرة عامة على عملية الإعداد:

- احصل على قائمة بعناوين IP أو خوادم البريد الإلكتروني أو المجالات المصرح لها بإرسال رسائل البريد الإلكتروني نيابة عنك

- قم بإنشاء سجل SPF TXT الخاص بك مع تحديد العناوين المعتمدة. يمكنك القيام بذلك في إعدادات DNS الخاصة بك اعتمادًا على مضيف المجال الخاص بك

- قم بنشر السجل والاختبار للتأكد من التكوين الصحيح

النقاط التي يجب مراعاتها عند إنشاء سجل SPF الخاص بك

- يجب أن تحتوي سجلات SPF الخاصة بك على أحرف صغيرة فقط

- يبلغ الحد الأقصى 255 حرفًا

- يمكنك الحصول على سجل SPF واحد فقط لكل مجال

- تجنب استخدام آلية "+الكل" أو "؟الكل".

- يجب ألا تتجاوز سجلات نظام التعرف على هوية المرسل (SPF) 10 عمليات بحث لنظام أسماء النطاقات (DNS).

ما هي حدود SPF؟

- ستفشل خوادم البريد الإلكتروني المستلمة في المصادقة إذا تجاوزت سجلاتك 10 عمليات بحث لنظام أسماء النطاقات

- لا يمكن للرسائل المعاد توجيهها اجتياز المصادقة نظرًا لأن مسار الإرجاع الجديد قد لا يكون موجودًا في سجل نظام التعرف على هوية المرسل (SPF).

- يعد إعداد سجلات نظام التعرف على هوية المرسل (SPF) أمرًا معقدًا وتحتاج الشركات إلى تحديثها أثناء تغيير خوادم البريد الإلكتروني

- يتطابق نظام التعرف على هوية المرسل (SPF) فقط مع عنوان الارتداد وليس عنوان "من:"، مما يجعل عملائك عرضة لهجمات البريد العشوائي والتصيد الاحتيالي

اقرأ أيضًا: كيفية تجنب مرشحات البريد العشوائي لتحسين إمكانية تسليم البريد الإلكتروني

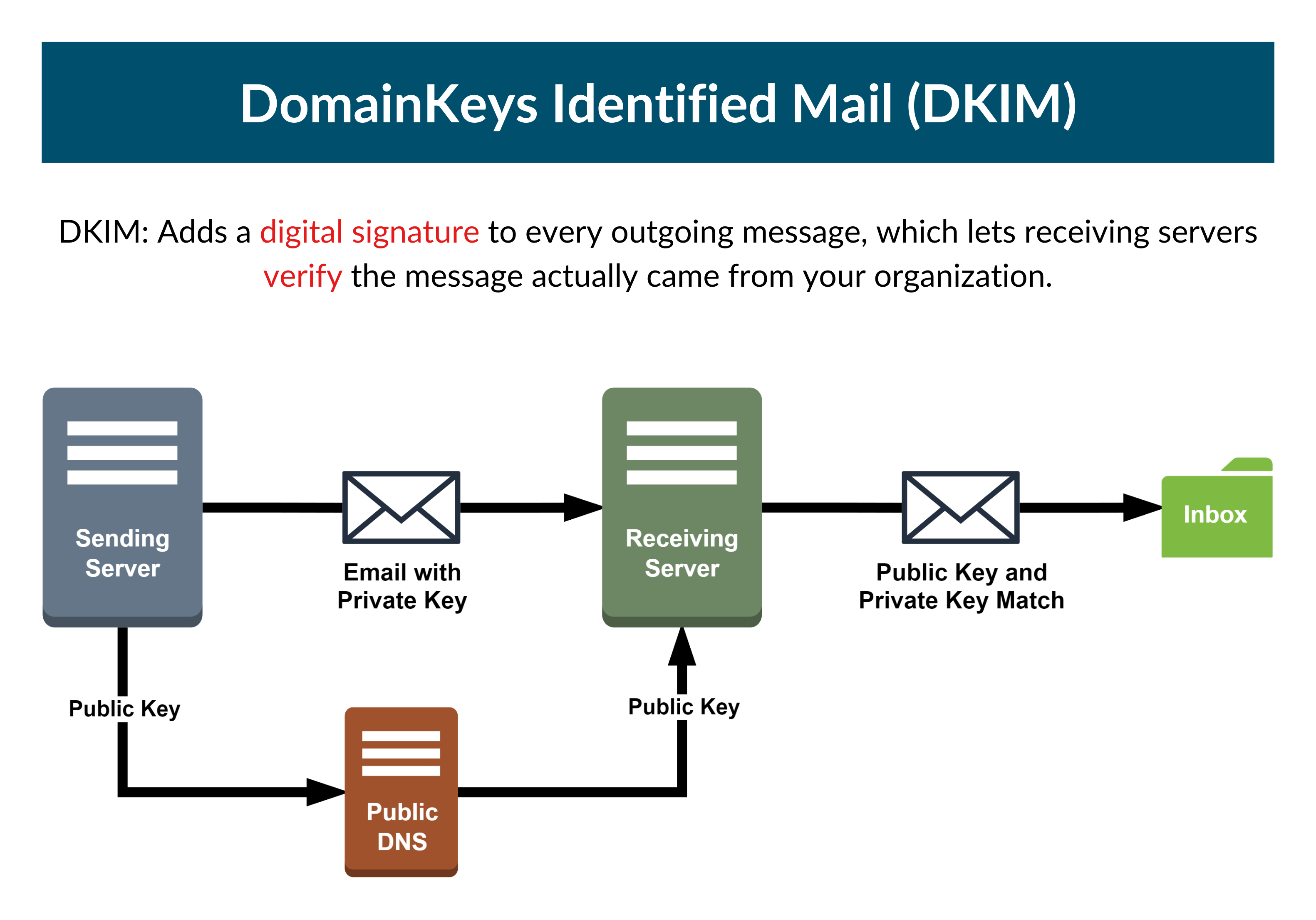

ما هو DKIM؟

يرمز DKIM إلى البريد المعرف بمفاتيح المجال. إنه بروتوكول مصادقة للبريد الإلكتروني يستخدم التوقيعات المشفرة (الرقمية) في رؤوس الرسائل للتحقق من سلامة الرسالة وشرعيتها. على عكس نظام التعرف على هوية المرسل (SPF)، يوفر DKIM لنطاقك مفتاح تشفير يمكّنك من توقيع رسائل البريد الإلكتروني الخاصة بك لإثبات أنها واردة منك.

تمنع هذه الطريقة مجرمي الإنترنت من انتحال نطاقك، حيث لا يمكنهم الوصول إلى المفتاح الخاص الذي يقوم بتشفير التوقيعات المشفرة في رؤوس البريد الإلكتروني - يمكن لأي شخص لديه حق الوصول إلى مفتاحك الخاص توقيع رسائل البريد الإلكتروني نيابةً عنك. يضيف DKIM طبقة إضافية من الأمان إلى نظام التعرف على هوية المرسل (SPF) عن طريق إخبار خوادم البريد المتلقية بأن الرسالة جاءت منك ولم يتم تغييرها أثناء النقل.

سجل DKIM هو أحد أشكال سجل TXT في ملف منطقة DNS الذي يحتوي على مفتاح DKIM العام. المفتاح العام هو مفتاح غير متماثل يقوم بفك تشفير التوقيع الموقع بواسطة المفتاح الخاص.

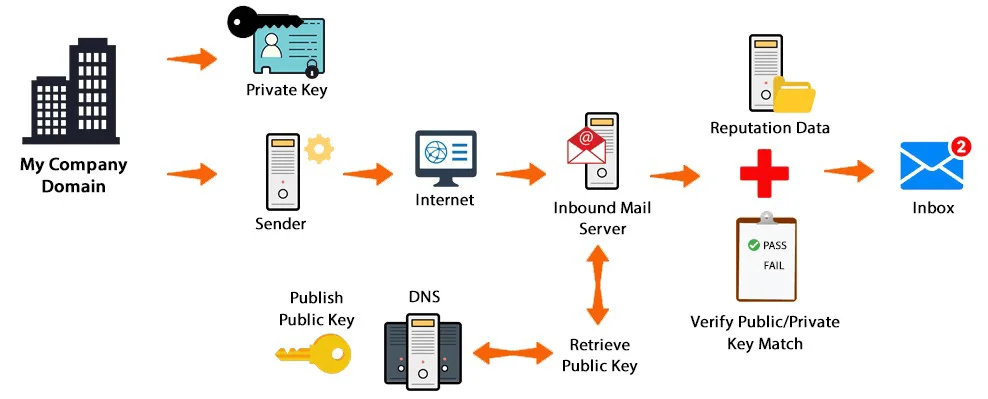

كيف يعمل DKIM؟

يستخدم DKIM التشفير غير المتماثل لتأمين رسائل البريد الإلكتروني والمصادقة عليها. تعمل هذه العملية عن طريق تشفير وفك تشفير توقيع بريدك الإلكتروني باستخدام مفتاح خاص وعام على التوالي.

فيما يلي الخطوات الرئيسية التي تلخص كيفية عمل DKIM:

- يقوم مسؤول المجال بإنشاء زوج مفاتيح تشفير (زوج مفاتيح خاص/عام)، وتأمين المفتاح الخاص، ونشر المفتاح العام في سجل DKIM بتنسيق TXT.

- يتم إنشاء توقيع رقمي لكل بريد إلكتروني باستخدام رأس الرسالة ومحتواها لإنشاء تجزئة (يمكن أن يؤدي التغيير في أي من هذه الحقول إلى تغيير قيمة التجزئة). يتم تشفير هذا التجزئة باستخدام المفتاح الخاص للنطاق وإرفاقه برأس البريد الإلكتروني.

- يقوم خادم البريد المتلقي بفحص البريد الإلكتروني الوارد، وإجراء بحث DNS للعثور على المفتاح العام في سجل DKIM، وإنشاء تجزئة أخرى بناءً على محتوى البريد الإلكتروني. ويستخدم أيضًا المفتاح العام لفك تشفير توقيع DKIM في رأس البريد الإلكتروني.

- وأخيرًا، يقوم خادم البريد المتلقي بمقارنة قيمتي التجزئة. إذا كان هناك تطابق، فسيتم تمرير المصادقة ويصبح البريد الإلكتروني آمنًا. ولكن إذا لم تتطابق القيمتان، فستفشل المصادقة، مما يعني أنه تم تغيير الرسالة أو أن مرسل البريد الإلكتروني غير مخول.

كيف يبدو توقيع DKIM؟

توقيع DKIM عبارة عن سلسلة طويلة من الأحرف العشوائية التي تم إنشاؤها بواسطة عدة مكونات في الرسالة - النص أو الرأس أو المجال. يتكون توقيع DKIM البسيط من عدة أجزاء وقد يبدو كالتالي:

يحتوي التوقيع على علامات تتضمن:

- v= يحدد هذا إصدار DKIM، ويتم ضبط القيمة الحالية على 1

- a= يحدد هذا خوارزمية التجزئة التي يستخدمها الموقع لإنشاء التوقيع. عادةً ما تكون القيمة إما rsa-sha256 أو rsa-rsa1.

- d= يحدد هذا اسم المجال لمرسل البريد الإلكتروني

- s= هذا يحدد المحدد. يستخدمه خادم البريد المتلقي لتحديد موقع المفتاح العام لتوقيع معين.

- h= يحدد هذا قيمة تجزئة الرأس. يحتوي على جميع المعلومات الموجودة في رأس البريد الإلكتروني - من: إلى: الموضوع: التاريخ: إلخ.

- b= يحدد هذا التوقيع الرقمي للرأس والنص المشفرين في Base64

- bh= يحدد هذا قيمة تجزئة نص البريد الإلكتروني. إنها سلسلة من الأحرف التي تمثل النسخة المشفرة من محتوى رسالتك.

- t= يحدد هذا الطابع الزمني عند إنشاء التوقيع. التنسيق هو عدد الثواني منذ 00:00:00 في 1 يناير 1970، في المنطقة الزمنية UTC.

كيفية إعداد DKIM

مثل نظام التعرف على هوية المرسل (SPF)، يعد إعداد DKIM عملية معقدة وتستغرق وقتًا طويلاً. ومع ذلك، فإن الأمر يستحق الجهد المبذول، لأنه يحمي سمعة علامتك التجارية ويحمي المشتركين في بريدك الإلكتروني من هجمات البريد العشوائي والتصيد الاحتيالي. فيما يلي نصائح عامة لمساعدتك في إعداد مصادقة البريد الإلكتروني DKIM.

- أنشئ زوج المفاتيح العام/الخاص لتشفير وفك تشفير توقيع DKIM الخاص بك

- انشر المفتاح العام في ملف منطقة DNS الخاص بك كسجل TXT - وقم بتأمين مفتاحك الخاص

- أنشئ توقيعك واختبر رسائل البريد الإلكتروني الخاصة بك لضمان التكوين الصحيح

النقاط التي يجب مراعاتها عند إنشاء سجل DKIM الخاص بك

- يجب أن يظل المفتاح الخاص آمنًا

- تجنب الغاز أو الأخطاء في سجلات DKIM

- تأكد من تدوير مفتاحك بانتظام لتقليل التأثيرات التي قد تحدث عند اختراقه

- تأكد من توافق سجلاتك مع تفاصيل رأس بريدك الإلكتروني

- يمكنك تقليل الأخطاء باستخدام منشئ سجلات DKIM موثوق به

ما هي القيود المفروضة على DKIM؟

- يعد DKIM معقدًا في التنفيذ لأنه يتضمن إدارة مفاتيح التشفير وإنشاء توقيعات البريد الإلكتروني

- إذا قامت خوادم البريد الإلكتروني أو البرامج الأخرى بتغيير الرسالة أثناء النقل، فقد تفشل مصادقة الرسالة

- يقوم DKIM فقط بمصادقة أسماء نطاقات المرسلين، وليس المرسلين أنفسهم، لذلك إذا كان لدى مجرم إلكتروني حق الوصول إلى حسابك، فإن الرسائل التي يرسلونها ستجتاز المصادقة.

- في بعض الأحيان، لا يغطي توقيع DKIM جميع أجزاء البريد الإلكتروني، لذلك حتى عندما يتم تغيير جزء من رسالة البريد الإلكتروني، فمن المحتمل أن يجتاز المصادقة

- لا يغطي توقيع DKIM مسار الإرجاع (عنوان الارتداد).

اقرأ أيضًا: تجنب مجلد البريد العشوائي: مقدمة لتسليم البريد الإلكتروني

ما هو DMARC؟

يرمز DMARC إلى مصادقة الرسائل وإعداد التقارير والتوافق على أساس المجال. إنه بروتوكول مصادقة البريد الإلكتروني الذي يمكّن مسؤولي المجال من نشر سياسات للتعامل مع رسائل البريد الإلكتروني الواردة. تعتمد هذه الطريقة على إطار عمل SPF وDKIM، مما يضيف طبقة إضافية من الأمان إلى رسائل البريد الإلكتروني الخاصة بك.

- DMARC + SPF: يضمن DMARC أن عنوان الرأس "من:" يتطابق مع مسار الإرجاع أو عنوان المغلف "من:" في سجل نظام التعرف على هوية المرسل (SPF)، وبالتالي التحقق من صحة مصدر البريد الإلكتروني.

- DMARC + DKIM: يضمن DMARC أن الرأس "من:" يتطابق مع المجال d= في توقيع DKIM. وهذا يؤكد صحة الرسالة.

يربط DMARC بروتوكولات مصادقة البريد الإلكتروني هذه معًا للعثور على إشارات المحاذاة المحتملة واقتراح الإجراءات التي يجب أن تتخذها خوادم البريد المستلمة عندما تفشل مصادقة البريد الإلكتروني. بالإضافة إلى ذلك، فإنه يوفر أيضًا تقارير مفصلة جيدًا – بتنسيق XML – لمساعدة مسؤولي النطاق على مراقبة كيفية استخدام نطاقاتهم في اتصالات البريد الإلكتروني.

يمنع DMARC التصيد الاحتيالي والانتحال من خلال ضمان عدم وصول المحتوى غير المرغوب فيه أو الضار إلى البريد الوارد. ويستخدم سجلات من نظام التعرف على هوية المرسل (SPF) وDKIM للجمع بين أدوات المصادقة والتشفير القياسية، مما يضمن قيام المرسلين المعتمدين فقط بإرسال رسائل البريد الإلكتروني نيابة عن شركتك. عادةً، يحتوي سجل DMARC على سياسات للتعامل مع رسائل البريد الإلكتروني هذه.

سجل DMARC هو شكل من أشكال سجل TXT المنشور في قاعدة بيانات DNS الخاصة بك، ويحتوي على سياسات تخبر خوادم البريد المتلقية بكيفية التعامل مع الرسائل التي تفشل في مصادقة البريد الإلكتروني بنظام التعرف على هوية المرسل (SPF) وDKIM. كما يحتوي أيضًا على تعليمات تمكن المرسل من تلقي تقارير حول رسائل البريد الإلكتروني المرسلة باستخدام النطاق.

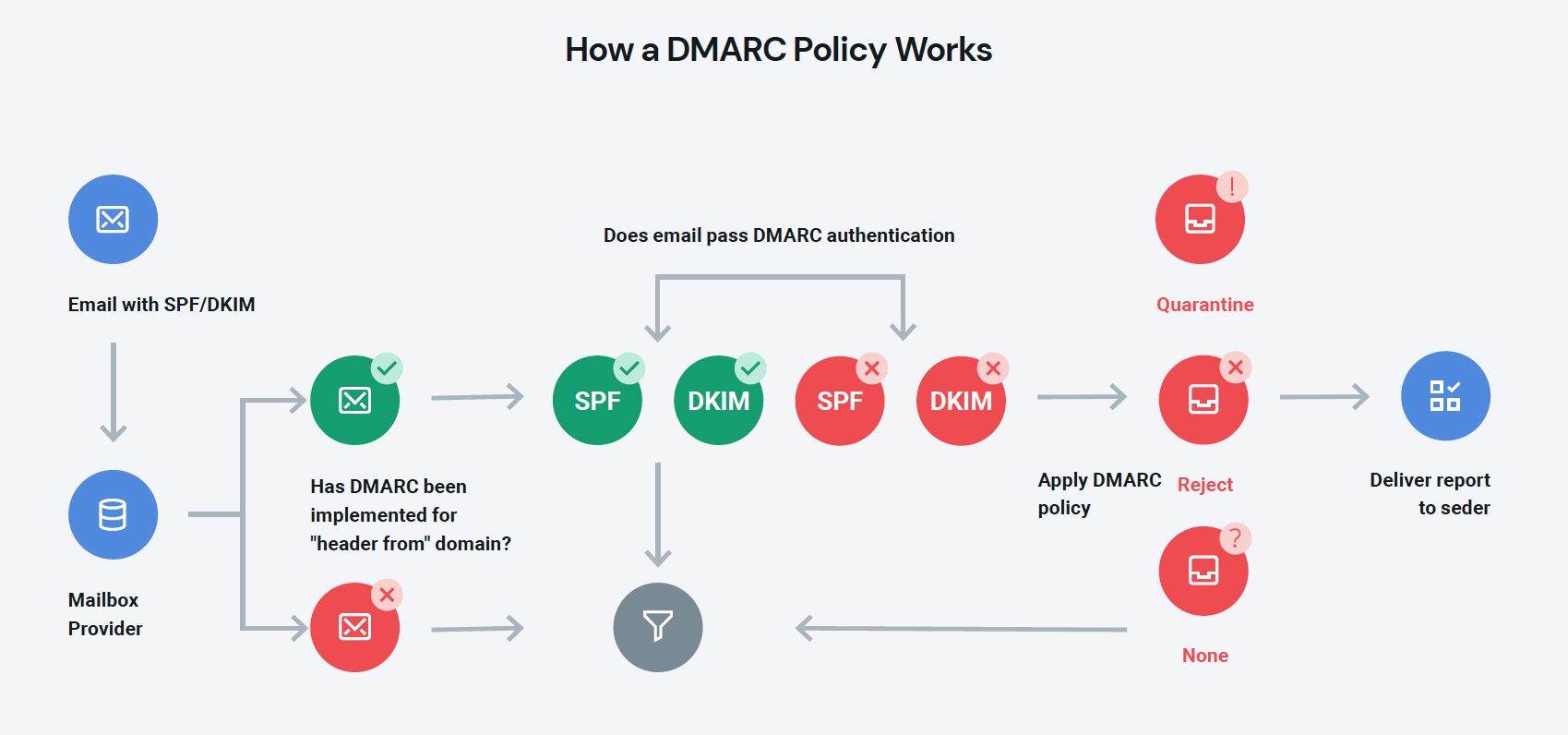

كيف يعمل DMARC؟

DMARC ليس طريقة مصادقة مستقلة. وهو يعمل مع بروتوكولات أخرى لتحديد مرسلي البريد الإلكتروني الشرعيين ويقترح الإجراءات التي يجب اتخاذها ضد رسائل البريد الإلكتروني غير المرغوب فيها أو الضارة.

فيما يلي الخطوات الرئيسية التي تلخص كيفية عمل DMAARC:

- يقوم مسؤول المجال بإنشاء سجل DMARC ونشره بتنسيق TXT في ملف منطقة DNZ.

- عندما يكتشف خادم البريد المتلقي رسالة بريد إلكتروني واردة، فإنه يقوم بإجراء بحث DNS للعثور على سجل DMARC. كما يقوم أيضًا بمصادقة SPF وDKIM للتحقق من شرعية البريد الإلكتروني.

- يستخدم سجل SPF لمعرفة ما إذا كان عنوان IP مسموحًا به

- يتحقق مما إذا كان العنوان والمجال "من:" يتوافقان مع السجلات

- يستخدم سجل DKIM للتحقق من صحة توقيع البريد الإلكتروني

- يحتوي سجل DMARC على ثلاثة تعليمات رئيسية يجب أن يتبعها خادم البريد المتلقي في حالة فشل مصادقة واحدة أو أكثر. وتشمل السياسات ما يلي:

- لا شيء: لا تفعل شيئًا مع البريد الإلكتروني

- العزل: ضع رسائل البريد الإلكتروني الفاشلة في مجلد البريد العشوائي

- رفض: حذف البريد الإلكتروني

- وأخيرًا، يرسل خادم البريد الإلكتروني تقريرًا يلخص أداء رسائل البريد الإلكتروني المرسلة من نطاقك.

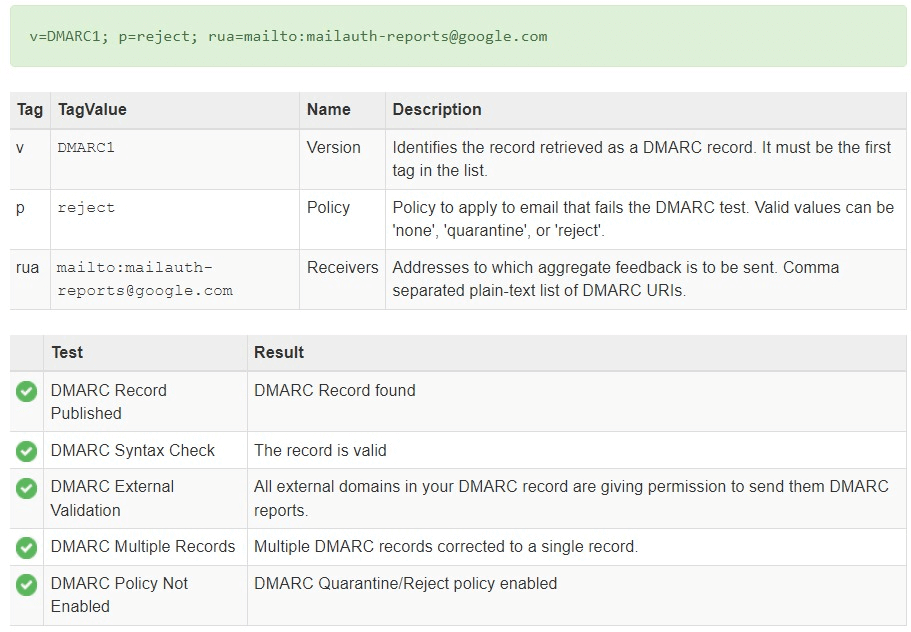

كيف يبدو سجل DMARC؟

قد يبدو سجل DMARC بهذا الشكل:

v=DMARC1; ع=رفض; rua=mailto:[email protected]

يحتوي السجل على علامات تتضمن:

- v= يحدد هذا إصدار DMARC، ويتم تعيين القيمة الحالية على 1. وهي العلامة الأولى في سجل DMARC.

- p= هذه هي علامة السياسة. وهو يحدد كيفية تعامل الخادم المتلقي مع رسائل البريد الإلكتروني التي تفشل في المصادقة. القيم الثلاث هي لا شيء، الحجر الصحي، أو

- pct= يحدد هذا النسبة المئوية لرسائل البريد الإلكتروني التي ستتأثر بسياسة العزل أو الرفض. وهو يعمل مع "p" لاختبار تدريجي لعينة صغيرة من الرسالة التي تفشل في مصادقة DMARC، للتأكد من أن خوادم الاستقبال لا تضع علامة على رسائل البريد الإلكتروني الشرعية كرسائل غير مرغوب فيها.

- rua= يحدد هذا عنوان البريد الإلكتروني أو العناوين التي تتلقى فيها تقارير DMARC المجمعة. تمنحك هذه التقارير رؤى قيمة حول كيفية استخدام مرسلي البريد الإلكتروني لنطاقك.

- ruf= يحدد هذا عنوان البريد الإلكتروني أو العناوين التي تتلقى فيها تقارير الطب الشرعي DMARC الخاصة بك. على عكس التقارير المجمعة، توفر هذه التقارير رؤى حول رسائل البريد الإلكتروني التي تفشل في مصادقة SPF وDKIM وDMARC.

- adkim وaspf= تحدد علامتا adkim وaspf تعليمات المحاذاة لـ DKIM وSPF، على التوالي

- sp= يحدد هذا سياسة المجال الفرعي. مثل العلامة "p"، توفر السياسة إجراءات يجب اتخاذها بشأن رسائل البريد الإلكتروني المرسلة باستخدام النطاق الفرعي للشركة

كيفية إعداد سجل DMARC

على عكس SPF وDKIM، يعد إعداد DMARC سهلًا إلى حد ما. ومع ذلك، فإنه لا يزال يتطلب عمليات حاسمة لتجنب الأخطاء. فيما يلي نصائح عامة لمساعدتك في تعيين مصادقة البريد الإلكتروني DMARC:

- قم بإنشاء سجل DMARC ونشره بتنسيق TXT في قاعدة بيانات DNS الخاصة بك

- تأكد من إعداد SPF وDKIM بشكل صحيح

- مراقبة رسائل البريد الإلكتروني الخاصة بك لتحديد وتحليل رسائل البريد الإلكتروني التي تفشل في المصادقة

- قم بتشديد سياسة DMARC تدريجيًا من لا شيء إلى العزل، ثم قم بالرفض، واختر عنوان بريد إلكتروني لتلقي تقارير DMARC

- تحديد المصادر الشرعية وغير الشرعية التي تفشل في المصادقة. يمنحك هذا رؤى لمساعدتك في ضبط بروتوكولات الأمان الأخرى

النقاط التي يجب مراعاتها عند إنشاء سجل DMARC الخاص بك

- استخدم تقارير DMARC – الإجمالية والطب الشرعي – لتحديد مرسلي البريد الإلكتروني المصرح لهم وغير المصرح لهم

- يمكنك الحصول على سجل DMARC واحد فقط لنطاق واحد

- انتقل تدريجيًا من سياسة إلى أخرى، باستخدام علامة "pct" لمصادقة عينة صغيرة من رسائلك لمنع وضع علامة على رسائل البريد الإلكتروني الشرعية كرسائل غير مرغوب فيها

- قم بفحص وتحديث سجلات SPF وDKIM بانتظام لمعرفة ما إذا كانت تتوافق مع متطلبات الأمان الحالية لديك

اقرأ أيضًا: معدلات الارتداد وإمكانية تسليم البريد الإلكتروني – دليل بسيط

SPF مقابل DKIM مقابل DMARC

| عامل حماية من الشمس (SPF). | دكيم | DMARC | |

| إطار المصادقة | يستخدم نظام التعرف على هوية المرسل (SPF) عناوين IP للتحقق من مرسل البريد الإلكتروني | يستخدم DKIM التوقيعات الرقمية للتحقق من صحة محتوى البريد الإلكتروني | يستخدم DMARC كليهما |

| إعداد التقارير | لا يوفر نظام التعرف على هوية المرسل (SPF) تقارير عبر البريد الإلكتروني | لا يوفر DKIM تقارير عبر البريد الإلكتروني | يوفر DMARC تقارير إجمالية وتقارير الطب الشرعي |

| جزء من البريد الإلكتروني | يقوم نظام التعرف على هوية المرسل (SPF) بتحليل مسار الإرجاع أو عنوان الارتداد | يقوم DKIM بتحليل توقيع البريد الإلكتروني | ويحلل DMARC كليهما، بما في ذلك عنوان "من:". |

| الاعتماد | يمكن أن يعمل عامل الحماية من الشمس (SPF) بمفرده | يمكن أن يعمل DKIM بمفرده | يعتمد DMARC على نظام التعرف على هوية المرسل (SPF) وDKIM |

| سياسة | يستخدم نظام التعرف على هوية المرسل (SPF) مؤهلات لتحديد كيفية تعامل خوادم البريد الإلكتروني مع عمليات مصادقة البريد الإلكتروني الفاشلة | ليس لدى DKIM سياسات للتعامل مع عمليات مصادقة البريد الإلكتروني الفاشلة | لدى DMARC سياسات واضحة للتعامل مع عمليات مصادقة البريد الإلكتروني الفاشلة |

اقرأ أيضًا: سياسة الغروب للبريد الإلكتروني 101 للمبتدئين

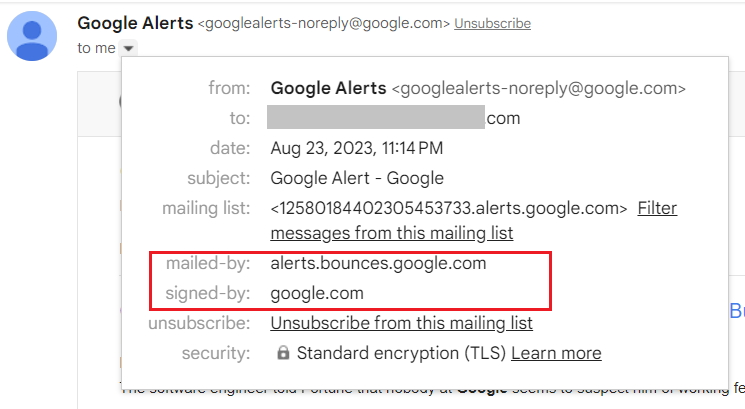

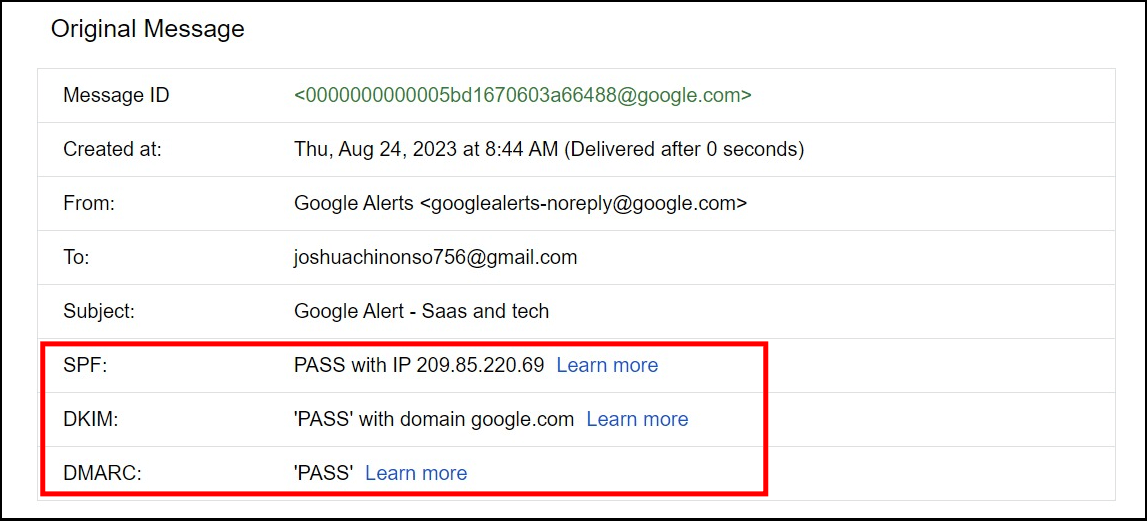

كيفية التحقق مما إذا كان بريدك الإلكتروني قد اجتاز SPF وDKIM وDMARC

1. استخدام مزود خدمة البريد الإلكتروني (ESP)

إن أبسط طريقة للتحقق من حالة طرق مصادقة البريد الإلكتروني الخاصة بك هي من خلال النظر إلى الرأس الكامل لبريدك الإلكتروني بتنسيق HTML الأصلي. هنا، يمكنك عرض تفاصيل الرأس الأخرى مثل عناوين IP وتوقيعات DKIM وتفاصيل المرسل وما إلى ذلك.

إليك كيفية التحقق من الإعداد في Gmail:

- أولاً، أرسل بريدًا إلكترونيًا تجريبيًا إلى عنوانك

- يمكنك إما النقر على السهم لأسفل لإظهار الرأس الأول.

- إذا كان رأسي "mailed-by" و"signed-by" يتطابقان مع نطاقك، فسيتم تمرير نظام التعرف على هوية المرسل (SPF) وDKIM الخاصين بك.

- يمكنك أيضًا النقر على النقاط الثلاث في الزاوية اليسرى العليا لعرض الرأس الكامل بتنسيق HTML

- في حالة مرور البريد الإلكتروني، سيتم الإشارة إليه بكلمة "PASS"

2. استخدام أدوات البريد الإلكتروني

ويفضل أن تكون هذه هي الطريقة الأسهل للتحقق من إعداد مصادقة البريد الإلكتروني الخاص بك والحصول على معلومات إضافية حول رسائل البريد الإلكتروني الخاصة بك.

- انتقل إلى مكستولبوكس

- أدخل التفاصيل المطلوبة

- قد تبدو النتائج بهذا الشكل إذا اجتاز البريد الإلكتروني المصادقة

تساعدك البيانات الواردة من هذه الأداة على تحليل سجلات SPF وDKIM وDMARC وتحديد المصادر الداخلية أو الخارجية.

اقرأ أيضًا: رسائل البريد الإلكتروني المرتدة: ما هي وكيفية إصلاحها

كيف تساعد بروتوكولات مصادقة البريد الإلكتروني SPF وDKIM وDMARC

1. حماية سمعة العلامة التجارية

عندما يستخدم مجرمو الإنترنت هويتك للاحتيال على المشتركين لديك أو إرباكهم برسائل بريد إلكتروني غير مرغوب فيها، فإنهم يفقدون الاهتمام بعلامتك التجارية ويتحولون إلى علامة تجارية "أكثر أمانًا".

والأكثر من ذلك، أنهم سيضعون علامة على رسائل البريد الإلكتروني الخاصة بك كرسائل غير مرغوب فيها. يؤدي هذا إلى إرسال إشارات إلى مرشحات البريد العشوائي، وبمرور الوقت، تنخفض سمعة علامتك التجارية.

ولكن مع مصادقة البريد الإلكتروني، يمكنك ضمان وصول رسائل البريد الإلكتروني الشرعية فقط من شركتك إلى المشتركين لديك. يساعدك هذا على تشغيل حملات تسويق عبر البريد الإلكتروني آمنة وناجحة لبناء الثقة وعلاقات أقوى مع العملاء.

2. منع التصيد والانتحال

يمكن للجهات الخبيثة تجاوز عمليات التحقق الأمنية البسيطة، ومهاجمة خادم البريد الإلكتروني الخاص بك، واستخدام المجال الخاص بك لسرقة معلومات المستلمين. ومع ذلك، يمكن أن تساعدك البروتوكولات مثل SPF وDKIM وDMARC في منع ذلك.

تضمن طرق المصادقة هذه وصول رسائل البريد الإلكتروني الواردة من المرسلين الشرعيين فقط إلى البريد الوارد. كما أنها تضمن عدم التلاعب بالرسائل أثناء النقل. وعندما تكتشف خوادم الاستقبال محتوى مشبوهًا، يمكنها إما رفضه أو وضع علامة عليه كبريد عشوائي.

3. تحسين إمكانية تسليم البريد الإلكتروني

تمتلك بروتوكولات المصادقة وظائف تعمل على تحسين إمكانية تسليم بريدك الإلكتروني عن طريق تقليل نقاط البريد العشوائي ورفض رسائل البريد الإلكتروني الضارة أو غير المرغوب فيها أو الضارة.

عندما يتلقى المشتركون المزيد من رسائل البريد الإلكتروني غير المرغوب فيها من علامتك التجارية، فقد يقومون بنقلها إلى مجلد البريد غير الهام. يؤدي هذا إلى زيادة نقاط البريد العشوائي الخاصة بك والإضرار بسمعتك. مع مرور الوقت، قد تقوم عوامل تصفية البريد العشوائي بتصفية رسائل البريد الإلكتروني الشرعية الخاصة بك إلى مجلد البريد العشوائي حيث لن يراها المستلمون، مما يضر بحملاتك التسويقية.

اقرأ أيضًا: مزود خدمة الإنترنت وإمكانية تسليم البريد الإلكتروني: كيفية الوصول إلى البريد الوارد دائمًا

يتم إحتوائه

يعد SPF وDKIM وDMARC من أساليب المصادقة القوية التي تعمل على تحسين أمان بريدك الإلكتروني بشكل عام. على الرغم من أنه يمكنك استخدام SPF وDKIM وحدهما، إلا أنه من الأفضل الجمع بين البروتوكولات الثلاثة لتغطية حدودها.

بهذه الطريقة، يمكنك تحديد المصادر التي ترسل رسائل البريد الإلكتروني نيابةً عنك، وتحمي محتوى بريدك الإلكتروني، وتتلقى تقارير البريد الإلكتروني القيمة.

يمكنك مصادقة رسائل البريد الإلكتروني الخاصة بك مع EngageBay لتعزيز سمعة علامتك التجارية وضمان نجاح حملات البريد الإلكتروني.