فحص الثغرات الأمنية مقابل اختبار الاختراق - ما الفرق؟

نشرت: 2022-11-17تعد الانتهاكات الأمنية أحد أكثر الأسباب شيوعًا التي تواجه الشركات الكبرى خسائر في إيراداتها السنوية. في السنوات القليلة الماضية ، زاد عدد الهجمات الإلكترونية على المنظمات. لذلك ، يجب على جميع الشركات أن تتوصل إلى حلول لمنع نفسها من أي خسارة محتملة. واثنان من هذه الحلول هما الفحص واختبار الاختراق. سيركز هذا الدليل على هاتين الخدمتين ويحاول تغطية أكبر قدر من المعلومات حول تقييم الثغرات الأمنية واختلافات اختبار الاختراق. لذا ، دعنا نبدأ.

أفضل 5 طرق لاختبار موقع الويب الخاص بك

مسح الضعف - شرح

يستفيد المتسللون من نقاط الضعف في شبكتك وتطبيقاتك. بعد ذلك ، يستخدمون هذه الثغرات لإنشاء طريقة سهلة للدخول والخروج من نظامك بأكمله.

كما يحدد الاسم ، يحدد فحص الثغرات الأمنية النقاط المحتملة في نظامك بحيث يمكن لشركتك حلها قبل أن يستفيد منها أي مجرم إلكتروني أو أي مجرمي إنترنت آخرين. تستخدم العملية أدوات مسح مختلفة من خلال عملية آلية.

يمكن أن تشمل نقاط الضعف ما يلي:

- أخطاء الترميز.

- شذوذ الحزمة.

- أخطاء التكوين.

- المسارات التي يمكن الوصول إليها التي يسلكها مجرمو الإنترنت لخرق البيانات الحساسة.

يتم تضمين البيانات والمعلومات حول أي ثغرات محتملة في انتظام قاعدة البيانات لإزالة هذه العيوب من الأمان بشكل أكثر فعالية.

اختبار أمان تكامل الوظائف الأساسية لتطبيقات الويب

من يمكنه إجراء فحص الثغرات الأمنية؟ دعنا نعرف أكثر

يتم إجراء فحص الثغرات الأمنية بشكل متكرر بواسطة أقسام تكنولوجيا المعلومات في العديد من المؤسسات أو خبراء الأمن السيبراني الخارجيين. يمكن لفريق تكنولوجيا المعلومات تحديد هدفه الخاص لتحديد نقاط الضعف التي يمكن أن تشكل خطرًا شديدًا على مؤسستك. فهو لا يساعد الفريق على تحديد نقاط الضعف المعروفة فحسب ، بل إنه يصنفها أيضًا وفقًا لشدتها. يمكن أن يؤدي ترك الثغرات الأمنية في النظام إلى خسائر مالية وشخصية فادحة ، ولكن بفضل فحص الثغرات الأمنية. يمكنه حل معظم المشاكل التي تواجهها المنظمات يوميًا.

أفضل إطارات وأطر اختبار الاختراق الآلي لعام 2023

كم مرة يجب أن تقوم المنظمة بفحص نقاط الضعف؟

من الضروري إجراء فحص الثغرات الأمنية بانتظام. يجب إجراء فحص كامل لثغرات الشبكة مرة واحدة على الأقل كل عام. إنه فعال وفعال للبحث عن نقاط الضعف. في حين أن فحص الثغرات الأمنية له الكثير من الفوائد ، إلا أن له أيضًا بعض العيوب. لذلك تحتاج فرق تكنولوجيا المعلومات أيضًا إلى التركيز على القتال من أجل الأمن السيبراني حيث يمكن لمجرمي الإنترنت استخدام نفس أدوات الفحص التي تستخدمها للعثور على نقاط الضعف والعثور على نقاط الضعف لاستغلال شبكة الأعمال. يمكنهم استخدام هذه العيوب لصالحهم. بدلاً من ذلك ، يبحثون عن نقاط ضعف جديدة. يشار إلى الثغرات الأمنية التي تم تحديدها للتو لأول مرة على أنها صفر يوم. لذلك ، إذا تم إجراء الفحص بشكل مقتصد ، فهذا يعني أن المنظمات قد تجد نفسها تحت رحمة مجرمي الإنترنت بسبب تصحيحات لهذه الثغرات الأمنية. تتضمن العديد من الشركات أيضًا اختبار الاختراق في خطط الأمن السيبراني الخاصة بهم.

منهجية اختبار تطبيق المؤسسة

فحص الضعف مقابل تقييم الضعف

لفهم فحص الثغرات الأمنية وتقييم الثغرات الأمنية ، يجب أن تعلم أن هذين المصطلحين مختلفان. يمثل فحص الثغرات الأمنية جزءًا صغيرًا من تقييم الضعف. عادةً ، لإجراء فحص الثغرات الأمنية ، يقوم المختبرين أولاً بتثبيت أداة مخصصة أو مخصصة على نظامك ، والتي يمكن تسعيرها بشكل معقول. تقييمات الضعف هي أكثر من الاختبارات الشفوية للنظام بأكمله.

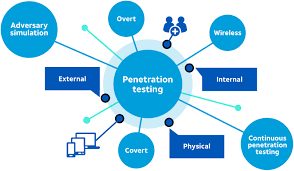

اختبار الاختراق - شرح

على عكس فحص الثغرات الأمنية ، يركز اختبار الاختراق على تحديد موقع الأنظمة المعرضة للخطر في البيئة وتعريضها للخطر. سواء كانوا خبراء داخليين أو خارجيين ، يتبنى مختبرو الاختراق عقلية واستراتيجيات المتسللين. في الواقع ، يجب عليهم ذلك لأنهم يريدون تقليل العملية. يمكنهم استخدام إجراءات مختلفة مختلفة لإجراء اختبار الاختراق ، ومن أكثرها شيوعًا طريقة الاستجواب. طريقة الاستجواب مهمة أيضًا فيما يتعلق بمسح الثغرات الأمنية مقابل اختبار الاختراق. يتجاوز اختبار الاختراق السطح قليلاً ؛ يحتوي على نقاط ضعف صعبة بدلاً من تلك المعروفة جيدًا ، لذا فهو يتجاوز فحص الثغرات الأمنية.

دليل تفصيلي لاختبار اختراق Blockchain

من يمكنه إجراء اختبار الاختراق؟ دعنا نعرف المزيد عنها

تمامًا مثل اختبار الثغرات الأمنية ، فإن هدف اختبار الاختراق هو القبض على مجرمي الإنترنت الذين اجتازوا دفاع مؤسستك. يمكن لممثل التهديد تجاوز دفاعاتك. تم توفير هذه المعلومات من خلال الاختبار. إنه يمنح مؤسستك وعيًا حاسمًا يمكّنك من تقوية أنظمتك ويضمن أنه يمكنك زيادة مرونة وضعك الأمني.

ما هي العملية التي ينطوي عليها اختبار الاختراق؟

عادةً ما تشكل المراحل التالية عملية اختبار اختراق:

- الخطوة الأولى هي التفكير مليًا في الأهداف التي تأمل في تحقيقها. ثم اعلم أن النطاق أمر بالغ الأهمية. في كل مرة تقوم فيها بإصدار وظائف جديدة لتطبيق موجود أو تقوم بتشغيل تطبيق ويب أو جوال جديد ، يجب عليك إجراء اختبار اختراق التطبيق.

- الشيء التالي في الخط هو إجراء اختبار اختراق الشبكة الخارجية لتقييم فعالية دفاعات محيط مؤسستك. يصبح اختبار اختراق خدمات الويب أمرًا ضروريًا لأن خدمات الويب ، مثل واجهات برمجة التطبيقات ، تُستخدم بشكل متكرر لربط أنظمة مختلفة وتسهيل عمليات نقل البيانات. حتى جهاز توجيه Wi-Fi اللاسلكي الخاص بك يمكن أن يكون في خطر محتمل. من خلال اختبار اختراق الشبكة اللاسلكية ، يمكنك التأكد من أن المستخدمين غير المصرح لهم لا يصلون إلى شبكتك عبر أجهزة توجيه Wi-Fi المصابة.

- كما يحدد أيضًا ما إذا كان يجب على مختبري الاختراق الوصول إلى النظام كمستخدمين مصدق عليهم أو كمستخدمين غير مصرح لهم. يعد توفير وصول الأنظمة إلى كلمة مرور طويلة وكلمة مرور إذا كانت العملية ستتم الموافقة عليها قرارًا حاسمًا.

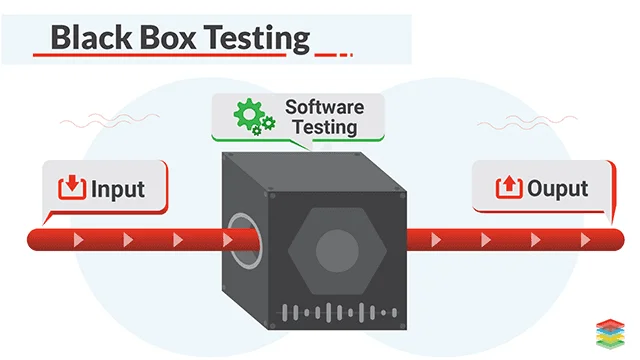

- يجب عليك أيضًا اختيار ما إذا كنت تريد إجراء اختبار اختراق الصندوق الأسود ، حيث يحتاج المختبرين إلى معرفة الكثير عن بنية النظام أو رمز المصدر. تحاكي هذه الاستراتيجية الطريقة الدقيقة التي يستخدمها المتسللون لخداع المستخدمين. في المقابل ، يتطلب اختبار اختراق الصندوق الأبيض أن يكون لدى المختبرين المعرفة المستنفدة للنظام. تفيد الاستراتيجية المختبرين في العثور على نقاط ضعف محتملة على شفرة المصدر. اختبار الاختراق في Gray-Box هو طريقة أخرى حيث يقوم المختبرين بالوصول إلى الأنظمة ببعض المعرفة ، على سبيل المثال ، كمستخدم متميز.

كيف يبدأ المختبرين باختبار الاختراق؟

يجمع المختبرين بيانات مهمة حول الأنظمة التي سيختبرونها في هذه الخطوة لتحديد نقاط الضعف المحتملة. سيبحث مختبرو الاختراق عن ذكاء مفتوح المصدر للعثور على نقاط الضعف ونقاط الدخول المحتملة. لكنهم يخضعون لعملية نمذجة التهديد المحددة للبحث عن استخبارات مفتوحة. بمجرد تحليل عملية نمذجة التهديد ، يبدأ المختبرين فحصهم للأنظمة ، كما هو محدد في النطاق ، مسلحين بخريطة نقاط الضعف المحتملة ونقاط الدخول.

يمكن للمختبرين تجاوز السطح للعثور على المخاطر المحتملة في أمنك. بالإضافة إلى ذلك ، سيبذلون قصارى جهدهم لمنع أي ضرر أو فقدان للبيانات أو انقطاع الأعمال. سيخبرك المختبرين بشكل كامل بالتطورات في كل مرحلة من مراحل عملية الاستجواب. سيبلغونك بنقاط الضعف الخطيرة التي تم اكتشافها حتى يمكن اتخاذ إجراءات فورية لتقليل المخاطر.

تقييم الضعف واختبار الاختراق

فيما يلي بعض الاختلافات في تقييم الضعف واختبار الاختراق لمعرفة المزيد عن هذه الخدمات.

رقم 1: تغطية الثغرات الأمنية ، وتحديداً اتساعها وعمقها ، تعوض عن التمييز الأساسي بين تقييم الضعف واختبار الاختراق. يمكن لهدف تقييم الضعف تحديد أكبر عدد ممكن من العيوب الأمنية باتباع نهج التوسيع إلى العمق. للحفاظ على شبكة آمنة ، يجب على المختبرين استخدامها بشكل متكرر ، خاصة أثناء تغييرات الشبكة. يمكن أن تشمل تغييرات الشبكة تثبيت معدات جديدة أو إضافة خدمات جديدة أو حتى إذا كانت المنافذ مفتوحة. بالإضافة إلى ذلك ، ستعمل مع المؤسسات التي ترغب في معرفة جميع العيوب الأمنية المحتملة التي يمكن أن تمنح مجرمي الإنترنت مسارًا محتملاً للدخول إلى نظامك التنظيمي. على الجانب الآخر ، عندما يكون لدى المؤسسات بالفعل أنظمة دفاع قوية ، ويريدون التأكد من أن أنظمتهم لا تزال محترفة للقراصنة ، فإنهم يستخدمون اختبار الاختراق.

عندما يدعي أحد العملاء أن دفاعات أمان الشبكة الخاصة به تعمل بشكل جيد ولكنه يريد التأكد من قدرتها على مقاومة القراصنة ، يصبح اختبار الاختراق خيارًا مفضلًا على نهج العمق.

# 2: مستوى الأتمتة هو تمييز آخر مرتبط بالأول. يجمع اختبار الاختراق بين التقنيات اليدوية والآلية ، مما يساعد على التعمق في نقاط الضعف. عادة ما يكون تقييم الضعف آليًا ، مما يسمح بتغطية أوسع للضعف.

# 3: الاختلاف الثالث في كلا الأسلوبين هو المهنيين المختارين لتنفيذ تقنيتي ضمان الأمن. يمكن لأعضاء قسم الأمان الخاص بك إجراء اختبار آلي مستخدم في تقييم الثغرات الأمنية لأنه لا يتطلب مستوى عالٍ من الخبرة. ومع ذلك ، فإن بعض الثغرات الأمنية التي لا يستطيع موظفو أمن الشركة التعامل معها تضيف إلى التقارير. قد يساعد بائع تقييم الثغرات الأمنية التابع لجهة خارجية لأنه يصبح أرخص. كما أنها تتطلب عمالة كثيفة وتتطلب مستوى أعلى بكثير من الخبرة. يمكنك الاستعانة بمصادر خارجية لاختبار الاختراق لمقدم خدمات اختبار الاختراق.

تقييم قابلية التطبيق مقابل اختبار الاختراق - الفوائد

فيما يلي الفوائد التي يمكن أن تحصل عليها الشركة في تقييم ثغرات التطبيق مقابل اختبار الاختراق. دعونا نلقي نظرة على فوائد كلتا الخدمتين.

يتسم فحص الثغرات بالكفاءة والفعالية. ولكنه ، في الوقت نفسه ، يسمح فقط للمختبرين باكتشاف نقاط الضعف المعروفة. من ناحية أخرى ، يعد اختبار الاختراق يدويًا بطبيعته ، مما يسمح للمختبرين باستخدام مهاراتهم ومعرفتهم للكشف عن نقاط الضعف المخفية. يكسر اختبار الاختراق الآلي المتطور حدود تقييم الضعف التقليدي واختبار الاختراق لتطبيقات الويب ويوفر أفضل ما في العالمين.

يسمح لك بتجاوز المسح البسيط للثغرات الأمنية عن طريق أتمتة العديد من الأنشطة التي يقوم بها عادةً مختبرو الاختراق. بمساعدة اختبار الاختراق الآلي المتطور ، يمكن لشركتك زيادة تحسين الأمان إلى أقصى حد. يمكنك تقليل احتمالية تعرض دفاعات الشبكة الداخلية أو التطبيقات الموجودة على شبكتك للخطر بشكل كبير من خلال توفير إيقاع اختبار الاختراق الروتيني عند الطلب.

أصبح الآن من الأهمية بمكان البقاء في صدارة مشهد التهديدات سريع التغير في عالم يعرف فيه مجرمو الإنترنت موجهات هجومية جديدة وسريعة.