Skanowanie luk w zabezpieczeniach a testy penetracyjne — jaka jest różnica?

Opublikowany: 2022-11-17Naruszenia bezpieczeństwa są jedną z najczęstszych przyczyn strat rocznych przychodów dużych przedsiębiorstw. W ciągu ostatnich kilku lat wzrosła liczba cyberataków na organizacje. Tak więc wszystkie firmy muszą wymyślić rozwiązania, aby zapobiec potencjalnym stratom. Dwa z tych rozwiązań to skanowanie i testy penetracyjne. Ten przewodnik skupi się na tych dwóch usługach i spróbuje zawrzeć jak najwięcej informacji na temat oceny podatności na zagrożenia i różnic w testach penetracyjnych. Zacznijmy więc.

Top 5 najlepszych metod testowania Twojej witryny

Skanowanie luk w zabezpieczeniach — wyjaśnienie

Hakerzy wykorzystują luki w zabezpieczeniach Twojej sieci i aplikacji. Następnie wykorzystują te luki, aby stworzyć łatwe wejście i wyjście z całego systemu.

Jak sama nazwa wskazuje, skanowanie pod kątem luk w zabezpieczeniach identyfikuje potencjalne punkty w Twoim systemie, dzięki czemu Twoja firma może je rozwiązać, zanim hector lub jakikolwiek inny cyberprzestępca będzie mógł skorzystać. Proces wykorzystuje różne narzędzia skanujące w zautomatyzowanym procesie.

Luki w zabezpieczeniach mogą obejmować:

- Błędy kodowania.

- Anomalie pakietów.

- Błędy konfiguracji.

- Dostępne drogi, którymi cyberprzestępcy podążają w celu naruszenia poufnych danych.

Dane i informacje o ewentualnych lukach są uwzględniane w regularności bazy danych, aby skuteczniej usuwać te luki z zabezpieczeń.

Podstawowe testy bezpieczeństwa integracji funkcjonalności dla aplikacji internetowych

Kto może przeprowadzać skanowanie w poszukiwaniu luk w zabezpieczeniach? Dowiedzmy się więcej

Skanowanie pod kątem luk w zabezpieczeniach jest często przeprowadzane przez działy IT wielu organizacji lub przez zewnętrznych ekspertów ds. cyberbezpieczeństwa. Zespół IT może wyznaczyć sobie własny cel, jakim jest identyfikacja luk w zabezpieczeniach, które mogą stanowić poważne zagrożenie dla Twojej organizacji. Nie tylko pomaga zespołowi identyfikować znane luki w zabezpieczeniach, ale także klasyfikuje je według ważności. Pozostawienie luk w systemie może prowadzić do poważnych strat finansowych i osobistych, ale dzięki skanowaniu podatności. Może rozwiązać większość problemów, z którymi codziennie borykają się organizacje.

Najlepsze narzędzia i frameworki do zautomatyzowanych testów penetracyjnych w 2023 r

Jak często organizacja powinna przeprowadzać skanowanie w poszukiwaniu luk w zabezpieczeniach?

Konieczne jest regularne przeprowadzanie skanowania w poszukiwaniu luk w zabezpieczeniach. Przynajmniej raz w roku należy przeprowadzić pełne skanowanie sieci w poszukiwaniu luk w zabezpieczeniach. Skuteczne i wydajne jest skanowanie w poszukiwaniu luk w zabezpieczeniach. Chociaż skanowanie pod kątem luk w zabezpieczeniach ma wiele zalet, ma również pewne wady. Zespoły IT muszą więc również skupić się na walce o bezpieczeństwo cybernetyczne, ponieważ cyberprzestępcy mogą korzystać z tych samych narzędzi skanujących, których używasz do znajdowania luk w zabezpieczeniach i znajdowania słabych punktów w celu wykorzystania sieci biznesowej. Mogą wykorzystać te wady na swoją korzyść. Zamiast tego szukają nowych luk w zabezpieczeniach. Luki, które właśnie zostały zidentyfikowane po raz pierwszy, nazywane są dniami zerowymi. Tak więc, jeśli skanowanie jest wykonywane oszczędnie, oznacza to, że organizacje mogą znaleźć się na łasce cyberprzestępców z powodu łatek usuwających te luki. Wiele firm uwzględnia również testy penetracyjne w swoich planach bezpieczeństwa cybernetycznego.

Metodologia testowania aplikacji korporacyjnych

Skanowanie podatności a ocena podatności

Aby zrozumieć analizę luk w zabezpieczeniach i ocenę luk w zabezpieczeniach, musisz wiedzieć, że te dwa terminy są różne. Skanowanie pod kątem luk w zabezpieczeniach stanowi niewielką część oceny podatności na zagrożenia. Zazwyczaj, aby przeprowadzić skanowanie w poszukiwaniu luk, testerzy najpierw instalują w systemie dostosowane lub dedykowane narzędzie, które może być niedrogie. Oceny podatności to bardziej ustne egzaminy całego systemu.

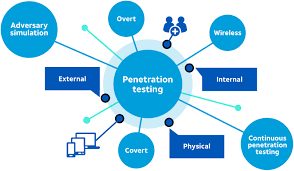

Testy penetracyjne — wyjaśnione

W przeciwieństwie do skanowania pod kątem luk w zabezpieczeniach, testy penetracyjne koncentrują się na lokalizowaniu i kompromitowaniu wrażliwych systemów w środowisku. Niezależnie od tego, czy są to eksperci wewnętrzni, czy zewnętrzni, testerzy penetracyjni przyjmują sposób myślenia i strategie hakerów. Właściwie muszą, ponieważ chcą zminimalizować ten proces. Mogą wykorzystywać różne procedury do przeprowadzania testów penetracyjnych, a jedną z najczęstszych jest metoda przesłuchania. Metoda przesłuchania ma również kluczowe znaczenie w odniesieniu do skanowania podatności na ataki w porównaniu z testami penetracyjnymi. Testy penetracyjne wykraczają nieco poza powierzchnię; ma twarde luki, a nie tylko te, które są dobrze znane, więc wykracza poza skanowanie podatności.

Szczegółowy przewodnik po testach penetracyjnych Blockchain

Kto może przeprowadzać testy penetracyjne? Dowiedzmy się więcej na ten temat

Podobnie jak testowanie podatności, celem testera penetracyjnego jest złapanie cyberprzestępców, którzy przeszli przez obronę Twojej organizacji. Aktor zagrażający może ominąć twoją obronę. Informacje te zostały dostarczone podczas testów. Daje Twojej organizacji kluczową świadomość, która umożliwia wzmocnienie systemów i gwarantuje, że możesz zwiększyć odporność swojego stanu bezpieczeństwa.

Jaki jest proces związany z testami penetracyjnymi?

Następujące etapy zazwyczaj składają się na zlecenie testów penetracyjnych:

- Uważne przemyślenie celów, które masz nadzieję osiągnąć, to pierwszy krok. W takim razie wiedz, że zakres ma kluczowe znaczenie. Za każdym razem, gdy udostępniasz nową funkcjonalność dla istniejącej aplikacji lub uruchamiasz nową aplikację internetową lub mobilną, powinieneś przeprowadzić test penetracyjny aplikacji.

- Następną rzeczą w kolejce jest przeprowadzenie testów penetracyjnych sieci zewnętrznej w celu oceny skuteczności zabezpieczeń obwodowych Twojej organizacji. Testy penetracyjne usług internetowych stają się niezbędne, ponieważ usługi internetowe, takie jak interfejsy API, są częściej używane do łączenia różnych systemów i ułatwiania przesyłania danych. Nawet bezprzewodowy router Wi-Fi może być potencjalnie zagrożony. Dzięki testom penetracji sieci bezprzewodowej możesz upewnić się, że nieautoryzowani użytkownicy nie uzyskują dostępu do Twojej sieci za pośrednictwem zainfekowanych routerów Wi-Fi.

- Określa również, czy osoby przeprowadzające testy penetracyjne powinny uzyskiwać dostęp do systemu jako użytkownicy uwierzytelnieni, czy nieautoryzowani. Kluczową decyzją jest zapewnienie systemom dostępu do długości i hasła, jeśli proces ma być autoryzowany.

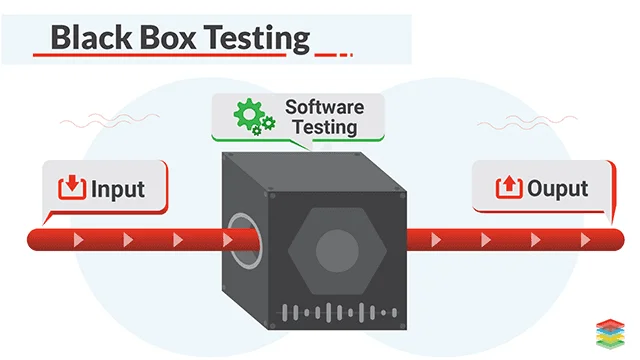

- Musisz także zdecydować, czy przeprowadzić testy penetracyjne typu Black-Box, w których testerzy muszą wiedzieć dużo o architekturze systemu lub kodzie źródłowym. Strategia ta dokładnie naśladuje metodę używaną przez hakerów do oszukiwania użytkowników. W przeciwieństwie do tego, testy penetracyjne White-Box wymagają od testerów znajomości systemu. Strategia przynosi korzyści testerom w znalezieniu potencjalnych słabych punktów w kodzie źródłowym. Grey-Box Penetration Testing to kolejna metoda, w której testerzy uzyskują dostęp do systemów z pewną wiedzą, na przykład jako uprzywilejowany użytkownik.

Jak testerzy zaczynają przygodę z testami penetracyjnymi?

Testerzy zbierają kluczowe dane o systemach, które będą testować na tym etapie, aby zidentyfikować potencjalne słabe punkty. Testerzy penetracji będą szukać informacji o otwartym kodzie źródłowym, aby znaleźć luki w zabezpieczeniach i potencjalne punkty wejścia. Ale przechodzą przez determinujący proces modelowania zagrożeń, aby szukać otwartej inteligencji. Po przeanalizowaniu procesu modelowania zagrożeń, testerzy rozpoczynają badanie systemów zgodnie z zakresem, uzbrojeni w mapę potencjalnych podatności i punktów wejścia.

Testerzy mogą wyjść poza powierzchnię, aby znaleźć potencjalne zagrożenia dla twojego bezpieczeństwa. Ponadto dołożą wszelkich starań, aby zapobiec wszelkim uszkodzeniom, utracie danych lub przerwom w działalności. Testerzy w pełni poinformują Cię o rozwoju sytuacji na każdym etapie przesłuchania. Poinformują Cię o wykrytych poważnych lukach w zabezpieczeniach, aby można było podjąć natychmiastowe działania w celu zmniejszenia ryzyka.

Różnice w ocenie podatności i testach penetracyjnych

Oto kilka różnic w ocenie luk w zabezpieczeniach i testach penetracyjnych, aby dowiedzieć się więcej o tych usługach.

#1: Pokrycie luk w zabezpieczeniach, w szczególności szerokość i głębokość, rekompensuje podstawowe rozróżnienie między oceną podatności a testami penetracyjnymi. Celem oceny podatności może być zidentyfikowanie jak największej liczby luk w zabezpieczeniach zgodnie z podejściem „od wszerz do głębi”. Aby zapewnić bezpieczeństwo sieci, testerzy powinni często z niej korzystać, zwłaszcza podczas zmian w sieci. Zmiany w sieci mogą obejmować instalację nowego sprzętu, dodanie nowych usług, a nawet otwarcie portów. Ponadto będzie działać dla organizacji, które chcą wiedzieć o wszystkich potencjalnych lukach w zabezpieczeniach, które mogą dać cyberprzestępcom możliwą przepustkę do wkroczenia do systemu organizacyjnego. Z drugiej strony, gdy organizacje mają już solidne systemy obronne i chcą mieć pewność, że ich systemy pozostaną hakerami, przeprowadzają testy penetracyjne.

Kiedy klient twierdzi, że jego zabezpieczenia sieci działają dobrze, ale chce mieć pewność, że będzie odporny na ataki hakerów, testy penetracyjne stają się preferowaną opcją w stosunku do podejścia „w głąb”.

#2: Poziom automatyzacji to kolejne rozróżnienie związane z pierwszym. Testy penetracyjne łączą techniki ręczne i automatyczne, co pomaga głębiej zagłębić się w słabość. Ocena podatności jest zazwyczaj zautomatyzowana, co pozwala na szersze pokrycie luk w zabezpieczeniach.

#3: Trzecią różnicą w obu technikach są profesjonaliści wybrani do przeprowadzenia tych dwóch technik zapewniania bezpieczeństwa. Członkowie Twojego działu bezpieczeństwa mogą przeprowadzać zautomatyzowane testy wykorzystywane w ocenie podatności na zagrożenia, ponieważ nie wymaga to wysokiego poziomu wiedzy specjalistycznej. Jednak do raportów dołączają pewne luki, z którymi pracownicy ochrony firmy nie mogą sobie poradzić. Zewnętrzny dostawca oceny podatności na zagrożenia może pomóc, ponieważ staje się tańszy. Ponadto jest pracochłonny i wymaga znacznie wyższego poziomu wiedzy specjalistycznej. Testy penetracyjne można zlecić dostawcy usług testowania penetracyjnego.

Ocena luk w zabezpieczeniach aplikacji a testy penetracyjne — korzyści

Oto korzyści, jakie firma może uzyskać dzięki ocenie podatności aplikacji w porównaniu z testami penetracyjnymi. Przyjrzyjmy się zaletom obu usług.

Skanowanie narażenia na atak jest wydajne i skuteczne. Ale jednocześnie pozwala testerom wykrywać tylko znane luki w zabezpieczeniach. Z drugiej strony testy penetracyjne mają charakter manualny, co pozwala testerom wykorzystać swoje umiejętności i wiedzę do odkrywania ukrytych luk w zabezpieczeniach. Zautomatyzowane testy penetracyjne Evolve przekraczają granice tradycyjnej oceny podatności i testów penetracyjnych aplikacji internetowych i zapewniają to, co najlepsze z obu światów.

Pozwala wyjść poza proste skanowanie luk w zabezpieczeniach, automatyzując wiele czynności tradycyjnie podejmowanych przez testerów penetracyjnych. Z pomocą rozwiniętych automatycznych testów penetracyjnych Twoja firma może zmaksymalizować poprawę bezpieczeństwa. Możesz znacznie zmniejszyć prawdopodobieństwo, że zabezpieczenia sieci wewnętrznej lub aplikacje w Twojej sieci zostaną naruszone, udostępniając kadencje testów penetracyjnych zarówno na żądanie, jak i rutynowych.

Wyprzedzenie szybko zmieniającego się krajobrazu zagrożeń w świecie, w którym cyberprzestępcy znają szybkie i adaptacyjne nowe wektory ataków, staje się teraz ważniejsze.