Scanarea vulnerabilităților vs testarea de penetrare - Care este diferența?

Publicat: 2022-11-17Încălcările de securitate sunt una dintre cele mai frecvente cauze pentru care marile întreprinderi se confruntă cu pierderi în veniturile lor anuale. În ultimii ani, numărul atacurilor cibernetice a crescut asupra organizațiilor. Așadar, toate companiile trebuie să vină cu soluții pentru a se preveni orice potențială pierdere. Și două dintre aceste soluții sunt scanarea și testarea de penetrare. Acest ghid se va concentra pe aceste două servicii și va încerca să acopere cât mai multe informații despre evaluarea vulnerabilităților și diferențele de testare a penetrației. Deci, hai să începem.

Top 5 cele mai bune metode de testare a site-ului dvs. web

Scanarea vulnerabilităților- Explicație

Hackerii profită de vulnerabilitățile rețelei și aplicațiilor dvs. Apoi, folosesc acele lacune pentru a crea o cale ușoară de intrare și ieșire din întregul tău sistem.

După cum specifică și numele, scanarea vulnerabilităților identifică punctele potențiale din sistemul dvs., astfel încât afacerea dvs. să le poată rezolva înainte ca un hector sau orice alți criminali cibernetici să poată beneficia. Procesul utilizează diverse instrumente de scanare printr-un proces automat.

Vulnerabilitățile pot include următoarele:

- Erori de codare.

- Anomalii de pachete.

- Erori de configurare.

- Rute accesibile pe care infractorii cibernetici le parcurg pentru a compromite datele sensibile.

Datele și informațiile despre eventualele lacune sunt incluse în regularitatea bazei de date pentru a elimina mai eficient aceste defecte din securitate.

Testare de securitate pentru integrarea funcționalității de bază pentru aplicații web

Cine poate efectua scanarea vulnerabilităților? Să știm mai multe

Scanarea vulnerabilităților este efectuată frecvent de departamentele IT ale multor organizații sau de experți externi în securitate cibernetică. Echipa IT își poate stabili propriul obiectiv de a identifica vulnerabilitățile care pot prezenta un risc sever pentru organizația dvs. Nu numai că ajută echipa să identifice vulnerabilitățile cunoscute, dar le și clasifică în funcție de gravitate. Lăsarea vulnerabilităților în sistem poate duce la pierderi financiare și personale grave, dar datorită scanării vulnerabilităților. Poate rezolva majoritatea problemelor cu care se confruntă organizațiile zilnic.

Cele mai bune instrumente și cadre de testare automată a penetrației din 2023

Cât de des ar trebui să facă o organizație scanarea vulnerabilităților?

Este esențial să efectuați scanarea vulnerabilităților în mod regulat. Cel puțin o dată pe an, ar trebui efectuată o scanare completă a vulnerabilităților rețelei. Este eficientă și eficientă scanarea pentru vulnerabilități. Deși scanarea vulnerabilităților are o mulțime de beneficii, are și unele dezavantaje. Deci, echipele IT trebuie să se concentreze și pe lupta pentru securitatea cibernetică, deoarece infractorii cibernetici pot folosi aceleași instrumente de scanare pe care le utilizați pentru a găsi vulnerabilități și puncte slabe pentru a exploata rețeaua de afaceri. Ei pot folosi aceste defecte în avantajul lor. În schimb, ei caută noi vulnerabilități. Vulnerabilitățile care tocmai au fost identificate pentru prima dată sunt denumite zero zile. Deci, dacă scanarea este efectuată cu moderație, asta înseamnă că organizațiile se pot găsi la cheremul infractorilor cibernetici din cauza patch-urilor pentru aceste vulnerabilități. Multe companii includ și testarea de penetrare în planurile lor de securitate cibernetică.

Metodologia de testare a aplicațiilor pentru întreprinderi

Scanarea vulnerabilităților vs evaluarea vulnerabilităților

Pentru a înțelege scanarea vulnerabilităților vs evaluarea vulnerabilității, trebuie să știți că acești doi termeni sunt diferiți. O scanare a vulnerabilităților reprezintă o mică parte din evaluarea vulnerabilității. De obicei, pentru a face scanarea vulnerabilităților, testerii instalează mai întâi un instrument personalizat sau dedicat pe sistemul dvs., care poate avea un preț rezonabil. Evaluările de vulnerabilitate sunt mai degrabă examinări orale ale întregului sistem.

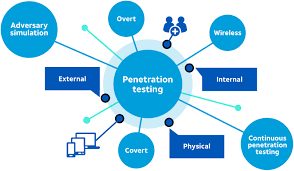

Testarea de penetrare - explicat

Spre deosebire de scanarea vulnerabilităților, testarea de penetrare se concentrează pe localizarea și compromiterea sistemelor vulnerabile din mediu. Fie experți interni sau externi, testerii de penetrare adoptă mentalitatea și strategiile hackerilor. De fapt, trebuie să o facă pentru că vor să minimizeze procesul. Ei pot folosi diverse proceduri diferite pentru a efectua teste de penetrare, iar una dintre cele mai comune este metoda de interogare. Metoda de interogare este, de asemenea, crucială în ceea ce privește scanarea vulnerabilităților vs testarea de penetrare. Testarea de penetrare trece puțin dincolo de suprafață; are vulnerabilități dure, mai degrabă decât cele binecunoscute, așa că depășește scanarea vulnerabilităților.

Ghid detaliat al testării de penetrare în blockchain

Cine poate efectua testarea de penetrare? Să știm mai multe despre asta

La fel ca testarea de vulnerabilitate, scopul testerului de penetrare este de a prinde criminalii cibernetici care au trecut de apărarea organizației dvs. Un actor de amenințare ar putea trece de apărarea ta. Aceste informații au fost furnizate prin testare. Oferă organizației dumneavoastră o conștientizare crucială care vă permite să vă întăriți sistemele și să vă garantați că puteți crește rezistența poziției dumneavoastră de securitate.

Care este procesul implicat în testarea de penetrare?

Următoarele etape alcătuiesc de obicei un angajament de testare de penetrare:

- Gândirea atentă la obiectivele pe care speri să le atingi este primul pas. Atunci știți că domeniul de aplicare este crucial. De fiecare dată când lansați o nouă funcționalitate pentru o aplicație existentă sau lansați o nouă aplicație web sau mobilă, ar trebui să efectuați un test de penetrare a aplicației.

- Următorul lucru în linie este efectuarea de teste de penetrare a rețelei externe pentru a evalua eficiența apărării perimetrului organizației dvs. Testarea de penetrare a serviciilor web devine esențială deoarece serviciile web, cum ar fi API-urile, sunt utilizate mai frecvent pentru a conecta diverse sisteme și pentru a facilita transferul de date. Chiar și routerul tău Wi-Fi fără fir poate fi expus unui potențial risc. Prin testarea de penetrare a rețelei wireless, vă puteți asigura că utilizatorii neautorizați nu vă accesează rețeaua prin routere Wi-Fi infectate.

- De asemenea, stabilește dacă testerii de penetrare ar trebui să acceseze sistemul ca utilizatori autentificați sau ca utilizatori neautorizați. Oferirea accesului sistemelor la long și la parola dacă procesul urmează să fie autorizat este o decizie crucială.

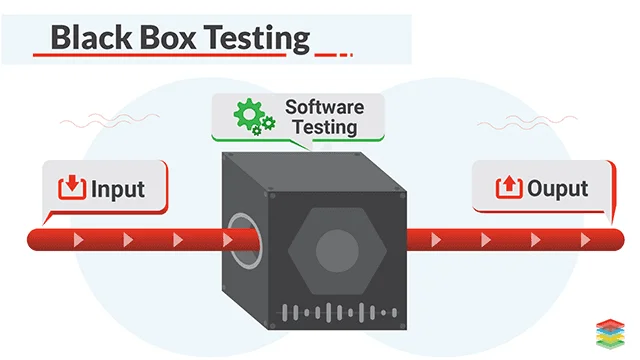

- De asemenea, trebuie să alegeți dacă să efectuați teste de penetrare Black-Box, în care testerii trebuie să știe multe despre arhitectura sistemului sau codul sursă. Această strategie imită exact metoda pe care hackerii o folosesc pentru a înșela utilizatorii. Spre deosebire de aceasta, Testarea de Penetrare White-Box necesită testerilor să aibă cunoștințe petrecute despre sistem. Strategia aduce beneficii testatorilor pentru a găsi potențiale puncte slabe asupra codului sursă. Testarea de penetrare Grey-Box este o altă metodă prin care testerii accesează sistemele cu anumite cunoștințe, de exemplu, ca utilizator privilegiat.

Cum încep testerii cu testarea de penetrare?

Testerii adună date cruciale despre sistemele pe care le vor testa în acest pas pentru a identifica potențialele puncte slabe. Testerii de penetrare vor căuta informații open-source pentru a găsi vulnerabilități și potențiale puncte de intrare. Dar trec prin procesul determinant de modelare a amenințărilor pentru a căuta inteligență deschisă. Odată ce au analizat procesul de modelare a amenințărilor, testerii își încep examinarea sistemelor, așa cum este specificat în domeniu, înarmați cu o hartă a potențialelor vulnerabilități și puncte de intrare.

Testerii pot merge dincolo de suprafață pentru a găsi potențialele riscuri în securitatea dumneavoastră. În plus, vor face tot posibilul pentru a preveni orice deteriorare, pierdere de date sau întrerupere a activității. Testerii vă vor informa pe deplin despre evoluțiile din fiecare etapă a procesului de interogare. Vă vor informa cu privire la vulnerabilități grave descoperite, astfel încât să se poată lua măsuri imediate pentru a reduce riscul.

Evaluarea vulnerabilității și diferența de testare a penetrației

Iată câteva diferențe de evaluare a vulnerabilităților și testare de penetrare pentru a afla mai multe despre aceste servicii.

#1: Acoperirea vulnerabilității, în special lățimea și profunzimea, face distincția principală între evaluarea vulnerabilității și testarea de penetrare. Scopul evaluării vulnerabilității poate identifica cât mai multe defecte de securitate posibil, în urma abordării de la lățime la adâncime. Pentru a menține o rețea în siguranță, testerii ar trebui să o folosească frecvent, în special în timpul schimbărilor în rețea. Modificările în rețea pot include instalarea de noi echipamente, adăugarea de noi servicii sau chiar dacă porturile se deschid. În plus, va funcționa pentru organizațiile care doresc să afle despre toate potențialele defecte de securitate care pot oferi infractorilor cibernetici o posibilă trecere în sistemul dumneavoastră organizațional. Pe de altă parte, atunci când organizațiile au deja sisteme de apărare robuste și doresc să se asigure că sistemele lor rămân pro-hacker, folosesc testarea de penetrare.

Atunci când un client susține că apărarea de securitate a rețelei funcționează bine, dar dorește să se asigure că poate rămâne protejat împotriva hackerilor, testarea de penetrare devine o opțiune preferabilă față de abordarea adâncime peste lățime.

#2: Nivelul de automatizare este o altă distincție legată de prima. Testarea de penetrare combină tehnici manuale și automate, ceea ce ajută la adâncirea slăbiciunii. Evaluarea vulnerabilităților este de obicei automatizată, permițând o acoperire mai largă a vulnerabilităților.

#3: A treia distincție în ambele tehnici este profesioniștii aleși să efectueze cele două tehnici de asigurare a securității. Membrii departamentului dumneavoastră de securitate pot efectua teste automatizate utilizate în evaluarea vulnerabilităților, deoarece nu necesită un nivel ridicat de expertiză. Cu toate acestea, unele vulnerabilități cu care personalul de securitate al companiei nu le poate face față se adaugă la rapoarte. Un furnizor terț de evaluare a vulnerabilităților poate ajuta, deoarece devine mai ieftin. De asemenea, necesită forță de muncă intensă și necesită un nivel de expertiză mult mai ridicat. Puteți externaliza testarea de penetrare către un furnizor de servicii de testare de penetrare.

Evaluarea vulnerabilității aplicației vs testarea penetrației-Beneficii

Iată care sunt beneficiile pe care o companie le poate primi în evaluarea vulnerabilității aplicațiilor versus testarea de penetrare. Să ne uităm la beneficiile ambelor servicii.

Scanarea vulnerabilităților este eficientă și eficientă. Dar, simultan, le permite doar testerilor să detecteze vulnerabilități cunoscute. Pe de altă parte, testarea de penetrare este de natură manuală, permițând testatorilor să-și folosească abilitățile și cunoștințele pentru a descoperi vulnerabilități ascunse. Testarea automată de penetrare Evolve depășește limitele evaluării tradiționale a vulnerabilităților și testării de penetrare a aplicațiilor web și oferă tot ce este mai bun din ambele lumi.

Vă permite să treceți dincolo de simpla scanare a vulnerabilităților prin automatizarea multor activități întreprinse în mod tradițional de testerii de penetrare. Cu ajutorul testelor de penetrare automate evoluate, compania dumneavoastră poate maximiza îmbunătățirea securității. Puteți reduce semnificativ probabilitatea ca apărarea rețelei interne sau aplicațiile din rețeaua dvs. să fie compromise, oferind atât cadențe de testare la cerere, cât și de rutină.

Acum devine mai crucial să rămânem în fața unui peisaj de amenințări în schimbare rapidă într-o lume în care infractorii cibernetici cunosc noi vectori de atac rapid și adoptivi.