Vulnerability Scanning vs. Penetration Testing – Was ist der Unterschied?

Veröffentlicht: 2022-11-17Sicherheitsverletzungen sind eine der häufigsten Ursachen für Verluste bei den Jahreseinnahmen großer Unternehmen. In den letzten Jahren hat die Zahl der Cyberangriffe auf Unternehmen zugenommen. Daher müssen alle Unternehmen Lösungen finden, um sich vor möglichen Verlusten zu schützen. Und zwei dieser Lösungen sind Scannen und Penetrationstests. Dieser Leitfaden konzentriert sich auf diese beiden Dienste und versucht, möglichst viele Informationen über die Unterschiede bei der Schwachstellenbewertung und den Penetrationstests abzudecken. Fangen wir also an.

Top 5 der besten Methoden zum Testen Ihrer Website

Schwachstellen-Scanning – Erklärung

Hacker nutzen die Schwachstellen Ihres Netzwerks und Ihrer Apps aus. Dann nutzen sie diese Schlupflöcher, um einen einfachen Weg in und aus Ihrem gesamten System zu schaffen.

Wie der Name schon sagt, identifiziert das Schwachstellen-Scannen die potenziellen Punkte in Ihrem System, damit Ihr Unternehmen sie beheben kann, bevor ein Hektor oder andere Cyberkriminelle davon profitieren können. Der Prozess verwendet verschiedene Scan-Tools durch einen automatisierten Prozess.

Die Schwachstellen können Folgendes umfassen:

- Codierungsfehler.

- Paketanomalien.

- Konfigurationsfehler.

- Zugängliche Wege, die Cyberkriminelle nutzen, um sensible Daten zu kompromittieren.

Daten und Informationen über mögliche Schlupflöcher werden in die Regelmäßigkeit der Datenbank aufgenommen, um diese Schwachstellen effektiver aus der Sicherheit zu entfernen.

Sicherheitstest der grundlegenden Funktionalitätsintegration für Webanwendungen

Wer kann Schwachstellen-Scans durchführen? Lassen Sie uns mehr wissen

Schwachstellen-Scans werden häufig von den IT-Abteilungen vieler Unternehmen oder externen Cybersicherheitsexperten durchgeführt. Das IT-Team kann sich selbst das Ziel setzen, die Schwachstellen zu identifizieren, die ein ernsthaftes Risiko für Ihr Unternehmen darstellen können. Es hilft dem Team nicht nur, bekannte Schwachstellen zu identifizieren, sondern klassifiziert sie auch nach Schweregrad. Das Belassen der Schwachstellen im System kann zu schweren finanziellen und persönlichen Verlusten führen, aber dank Schwachstellen-Scanning. Es kann die meisten Probleme lösen, mit denen Unternehmen täglich konfrontiert sind.

Die besten Tools und Frameworks für automatisierte Penetrationstests von 2023

Wie oft sollte ein Unternehmen Schwachstellen-Scans durchführen?

Es ist wichtig, regelmäßig Schwachstellen-Scans durchzuführen. Mindestens einmal im Jahr sollte ein vollständiger Netzwerk-Schwachstellenscan durchgeführt werden. Es ist effektiv und effizient, nach Schwachstellen zu scannen. Das Scannen auf Schwachstellen hat viele Vorteile, aber auch einige Nachteile. Daher müssen sich die IT-Teams auch darauf konzentrieren, für die Cybersicherheit zu kämpfen, da die Cyberkriminellen dieselben Scan-Tools verwenden können, die Sie verwenden, um Schwachstellen zu finden und Schwachstellen zu finden, um das Unternehmensnetzwerk auszunutzen. Sie können diese Schwächen zu ihrem Vorteil nutzen. Stattdessen suchen sie nach neuen Schwachstellen. Schwachstellen, die gerade zum ersten Mal identifiziert wurden, werden als Zero Days bezeichnet. Wenn der Scan also sparsam durchgeführt wird, bedeutet dies, dass sich die Organisationen aufgrund von Patches für diese Schwachstellen der Gnade von Cyberkriminellen aussetzen können. Viele Unternehmen nehmen auch Penetrationstests in ihre Cybersicherheitspläne auf.

Methodik zum Testen von Unternehmensanwendungen

Vulnerability Scan vs. Vulnerability Assessment

Um den Vulnerability Scan vs. Vulnerability Assessment zu verstehen, müssen Sie wissen, dass diese beiden Begriffe unterschiedlich sind. Ein Schwachstellenscan macht einen kleinen Teil der Schwachstellenbewertung aus. Normalerweise installieren die Tester für den Schwachstellenscan zunächst ein angepasstes oder dediziertes Tool auf Ihrem System, das kostengünstig sein kann. Vulnerability Assessments sind eher mündliche Prüfungen des gesamten Systems.

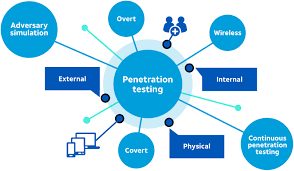

Penetrationstests – erklärt

Im Gegensatz zum Schwachstellen-Scanning konzentrieren sich Penetrationstests darauf, anfällige Systeme in der Umgebung zu lokalisieren und zu kompromittieren. Ob interne oder externe Experten, Penetrationstester übernehmen die Denkweise und Strategien von Hackern. Eigentlich müssen sie, weil sie den Prozess minimieren wollen. Sie können verschiedene Verfahren anwenden, um Penetrationstests durchzuführen, und eines der gebräuchlichsten ist die Befragungsmethode. Die Befragungsmethode ist auch beim Schwachstellenscannen im Vergleich zum Penetrationstest von entscheidender Bedeutung. Der Penetrationstest geht ein wenig über die Oberfläche hinaus; Es hat harte Schwachstellen und nicht nur bekannte, also geht es über das Scannen von Schwachstellen hinaus.

Detaillierte Anleitung zum Blockchain-Penetrationstest

Wer kann den Penetrationstest durchführen? Lassen Sie uns mehr darüber wissen

Genau wie beim Schwachstellentest ist es das Ziel des Penetrationstesters, die Cyberkriminellen zu fassen, die die Verteidigung Ihres Unternehmens überwunden haben. Ein Bedrohungsakteur könnte Ihre Verteidigung überwinden. Diese Informationen wurden durch die Tests bereitgestellt. Es gibt Ihrer Organisation ein entscheidendes Bewusstsein, das es Ihnen ermöglicht, Ihre Systeme zu stärken und sicherzustellen, dass Sie die Widerstandsfähigkeit Ihrer Sicherheitslage erhöhen können.

Wie läuft der Penetrationstest ab?

Ein Penetrationstest-Engagement besteht in der Regel aus den folgenden Phasen:

- Der erste Schritt ist, sorgfältig über die Ziele nachzudenken, die Sie erreichen möchten. Dann wissen Sie, dass der Umfang entscheidend ist. Jedes Mal, wenn Sie neue Funktionen für eine vorhandene Anwendung freigeben oder eine neue Web- oder Mobilanwendung starten, sollten Sie einen Anwendungspenetrationstest durchführen.

- Als Nächstes führen Sie externe Netzwerkpenetrationstests durch, um die Effektivität der Perimeterabwehr Ihres Unternehmens zu bewerten. Penetrationstests für Webdienste werden immer wichtiger, da Webdienste wie APIs immer häufiger verwendet werden, um verschiedene Systeme zu verbinden und die Datenübertragung zu vereinfachen. Sogar Ihr drahtloser Wi-Fi-Router kann einem potenziellen Risiko ausgesetzt sein. Durch Penetrationstests für drahtlose Netzwerke können Sie sicherstellen, dass unbefugte Benutzer nicht über infizierte Wi-Fi-Router auf Ihr Netzwerk zugreifen.

- Es bestimmt auch, ob die Penetrationstester als authentifizierte Benutzer oder als nicht autorisierte Benutzer auf das System zugreifen sollen. Es ist eine entscheidende Entscheidung, dem System Zugang zu Long und Password zu gewähren, wenn der Prozess autorisiert werden soll.

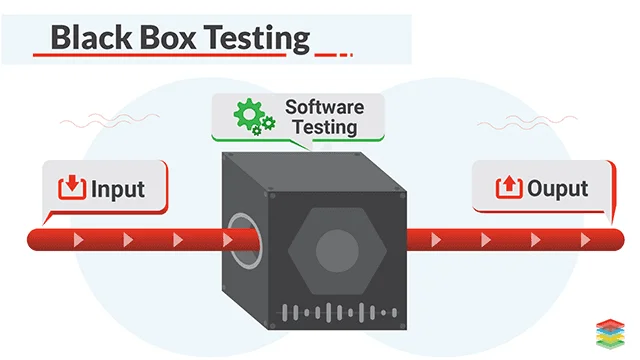

- Sie müssen auch entscheiden, ob Sie Black-Box-Penetrationstests durchführen, bei denen die Tester viel über die Architektur oder den Quellcode des Systems wissen müssen. Diese Strategie ahmt die genaue Methode nach, mit der Hacker Benutzer überlisten. Im Gegensatz dazu erfordert White-Box-Penetrationstest, dass die Tester über das aufgewendete Wissen des Systems verfügen. Die Strategie kommt den Testern zugute, um potenzielle Schwachstellen im Quellcode zu finden. Grey-Box Penetration Testing ist eine weitere Methode, bei der die Tester mit einem gewissen Wissen beispielsweise als privilegierter Benutzer auf die Systeme zugreifen.

Wie beginnen Tester mit Penetrationstests?

Die Tester sammeln in diesem Schritt wichtige Daten über die Systeme, die sie testen, um potenzielle Schwachstellen zu identifizieren. Die Penetrationstester suchen nach Open-Source-Informationen, um Schwachstellen und potenzielle Einstiegspunkte zu finden. Aber sie durchlaufen den entscheidenden Bedrohungsmodellierungsprozess, um nach offenen Informationen zu suchen. Nach der Analyse des Bedrohungsmodellierungsprozesses beginnen die Tester mit der Untersuchung der Systeme, wie im Umfang angegeben, ausgestattet mit einer Karte potenzieller Schwachstellen und Einstiegspunkte.

Die Tester können hinter die Oberfläche gehen, um die potenziellen Risiken in Ihrer Sicherheit zu finden. Darüber hinaus werden sie ihr Bestes geben, um Schäden, Datenverluste oder Betriebsunterbrechungen zu vermeiden. Die Tester werden Sie in jeder Phase des Verhörprozesses umfassend über die Entwicklungen informieren. Sie werden Sie über schwerwiegende Sicherheitslücken informieren, damit sofort Maßnahmen ergriffen werden können, um das Risiko zu verringern.

Unterschied zwischen Schwachstellenbewertung und Penetrationstests

Hier sind einige Unterschiede bei der Schwachstellenbewertung und den Penetrationstests, um mehr über diese Dienste zu erfahren.

Nr. 1: Die Schwachstellenabdeckung, insbesondere die Breite und Tiefe, gleicht die primäre Unterscheidung zwischen Schwachstellenanalyse und Penetrationstests aus. Das Ziel der Schwachstellenanalyse ist es, so viele Sicherheitslücken wie möglich nach dem Breiten-zu-Tiefen-Ansatz zu identifizieren. Um ein Netzwerk sicher zu halten, sollten die Tester es häufig verwenden, insbesondere bei Netzwerkänderungen. Die Netzwerkänderungen können die Installation neuer Geräte, das Hinzufügen neuer Dienste oder sogar das Öffnen von Ports umfassen. Darüber hinaus wird es für Organisationen funktionieren, die über alle potenziellen Sicherheitslücken Bescheid wissen möchten, die Cyberkriminellen einen möglichen Zugang zum Eindringen in Ihr Organisationssystem verschaffen können. Auf der anderen Seite, wenn die Organisationen bereits über robuste Verteidigungssysteme verfügen und sicherstellen möchten, dass ihre Systeme hackerprofi bleiben, verwenden sie Penetrationstests.

Wenn ein Kunde behauptet, dass seine Netzwerksicherheit gut funktioniert, aber sicherstellen möchte, dass er vor Hackern geschützt bleibt, werden Penetrationstests zu einer bevorzugten Option gegenüber dem Tiefe-über-Breite-Ansatz.

Nr. 2: Der Automatisierungsgrad ist eine weitere Unterscheidung im Zusammenhang mit der ersten. Penetrationstests kombinieren manuelle und automatisierte Techniken, die helfen, tiefer in die Schwachstelle einzudringen. Die Schwachstellenbewertung ist in der Regel automatisiert, was eine breitere Schwachstellenabdeckung ermöglicht.

Nr. 3: Die dritte Unterscheidung in beiden Techniken sind die Fachleute, die ausgewählt wurden, um die beiden Techniken zur Gewährleistung der Sicherheit durchzuführen. Die Mitarbeiter Ihrer Sicherheitsabteilung können automatisierte Tests durchführen, die bei der Schwachstellenbewertung verwendet werden, da hierfür kein hohes Maß an Fachwissen erforderlich ist. Einige Schwachstellen, mit denen das Sicherheitspersonal des Unternehmens nicht umgehen kann, fügen sich jedoch in die Berichte ein. Ein Vulnerability Assessment-Anbieter eines Drittanbieters kann helfen, wenn es billiger wird. Außerdem ist es arbeitsintensiv und erfordert ein viel höheres Maß an Fachwissen. Sie können die Penetrationstests an einen Anbieter von Penetrationstestdiensten auslagern.

Schwachstellenbewertung von Anwendungen im Vergleich zu Penetrationstests – Vorteile

Hier sind die Vorteile, die ein Unternehmen bei der Bewertung von Anwendungsschwachstellen im Vergleich zu Penetrationstests erhalten kann. Schauen wir uns die Vorteile beider Dienste an.

Schwachstellen-Scanning ist effizient und effektiv. Gleichzeitig erlaubt es Testern jedoch nur, bekannte Schwachstellen zu erkennen. Andererseits sind Penetrationstests manueller Natur, sodass Tester ihre Fähigkeiten und ihr Wissen einsetzen können, um versteckte Schwachstellen aufzudecken. Evolve automatisierte Penetrationstests durchbrechen die Grenzen der traditionellen Schwachstellenanalyse und Penetrationstests von Webanwendungen und bieten das Beste aus beiden Welten.

Es ermöglicht Ihnen, über das einfache Scannen auf Schwachstellen hinauszugehen, indem es viele der Aktivitäten automatisiert, die traditionell von Penetrationstestern durchgeführt werden. Mit Hilfe von weiterentwickelten automatisierten Penetrationstests kann Ihr Unternehmen die Sicherheitsverbesserung maximieren. Sie können die Wahrscheinlichkeit, dass die internen Netzwerkverteidigungen oder Anwendungen in Ihrem Netzwerk kompromittiert werden, erheblich verringern, indem Sie sowohl On-Demand- als auch routinemäßige Penetrationstest-Kadenzen bereitstellen.

In einer Welt, in der Cyberkriminelle schnelle und anpassungsfähige neue Angriffsvektoren kennen, wird es immer wichtiger, einer sich schnell verändernden Bedrohungslandschaft immer einen Schritt voraus zu sein.