Vulnerability Scanning Vs Penetration Testing: qual è la differenza?

Pubblicato: 2022-11-17Le violazioni della sicurezza sono una delle cause più comuni per le grandi imprese che subiscono perdite nei loro ricavi annuali. Negli ultimi anni, il numero di attacchi informatici alle organizzazioni è aumentato. Pertanto, tutte le aziende devono trovare soluzioni per evitare potenziali perdite. E due di queste soluzioni sono la scansione e il test di penetrazione. Questa guida si concentrerà su questi due servizi e cercherà di coprire quante più informazioni sulla valutazione della vulnerabilità e sulle differenze tra i test di penetrazione. Quindi, iniziamo.

I 5 migliori metodi per testare il tuo sito web

Scansione delle vulnerabilità - Spiegazione

Gli hacker sfruttano le vulnerabilità della tua rete e delle tue app. Quindi, usano queste scappatoie per creare un modo semplice per entrare e uscire dall'intero sistema.

Come specifica il nome, la scansione delle vulnerabilità identifica i potenziali punti nel tuo sistema in modo che la tua azienda possa risolverli prima che un esecutore o qualsiasi altro criminale informatico possa trarne vantaggio. Il processo utilizza vari strumenti di scansione attraverso un processo automatizzato.

Le vulnerabilità possono includere quanto segue:

- Errori di codifica.

- Anomalie dei pacchetti.

- Errori di configurazione.

- Percorsi accessibili che i criminali informatici adottano per compromettere i dati sensibili.

I dati e le informazioni su eventuali scappatoie sono inclusi nella regolarità del database per rimuovere questi difetti dalla sicurezza in modo più efficace.

Funzionalità di base Integrazione Test di sicurezza per applicazioni Web

Chi può eseguire la scansione delle vulnerabilità? Conosciamoci di più

La scansione delle vulnerabilità viene spesso eseguita dai reparti IT di molte organizzazioni o da esperti esterni di sicurezza informatica. Il team IT può impostare il proprio obiettivo per identificare le vulnerabilità che possono rappresentare un grave rischio per la tua organizzazione. Non solo aiuta il team a identificare le vulnerabilità note, ma le classifica anche in base alla gravità. Lasciare le vulnerabilità nel sistema può portare a gravi perdite finanziarie e personali, ma grazie alla scansione delle vulnerabilità. Può risolvere la maggior parte dei problemi che le organizzazioni affrontano quotidianamente.

I migliori strumenti e framework di test di penetrazione automatizzati del 2023

Con quale frequenza un'organizzazione dovrebbe eseguire la scansione delle vulnerabilità?

È essenziale eseguire regolarmente la scansione delle vulnerabilità. Almeno una volta all'anno, dovrebbe essere eseguita una scansione completa delle vulnerabilità della rete. È efficace ed efficiente eseguire la scansione delle vulnerabilità. Sebbene la scansione delle vulnerabilità abbia molti vantaggi, presenta anche alcuni svantaggi. Quindi anche i team IT devono concentrarsi sulla lotta per la sicurezza informatica poiché i criminali informatici possono utilizzare gli stessi strumenti di scansione che utilizzi per trovare vulnerabilità e punti deboli per sfruttare la rete aziendale. Possono usare questi difetti a loro vantaggio. Invece, stanno cercando nuove vulnerabilità. Le vulnerabilità che sono state appena identificate per la prima volta sono indicate come zero giorni. Quindi, se la scansione viene eseguita con parsimonia, significa che le organizzazioni potrebbero trovarsi alla mercé dei criminali informatici a causa delle patch per queste vulnerabilità. Molte aziende includono anche test di penetrazione nei loro piani di sicurezza informatica.

Metodologia di test delle applicazioni aziendali

Scansione Vulnerabilità vs Valutazione Vulnerabilità

Per comprendere la scansione della vulnerabilità rispetto alla valutazione della vulnerabilità, devi sapere che questi due termini sono diversi. Una scansione della vulnerabilità rappresenta una piccola parte della valutazione della vulnerabilità. In genere, per eseguire la scansione delle vulnerabilità, i tester installano prima uno strumento personalizzato o dedicato sul tuo sistema, che può avere un prezzo ragionevole. Le valutazioni di vulnerabilità sono più gli esami orali dell'intero sistema.

Test di penetrazione - Spiegazione

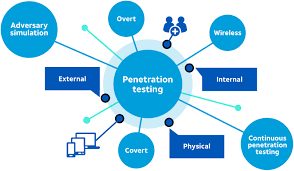

A differenza della scansione delle vulnerabilità, i test di penetrazione si concentrano sull'individuazione e la compromissione dei sistemi vulnerabili nell'ambiente. Che siano esperti interni o esterni, i penetration tester adottano la mentalità e le strategie degli hacker. In realtà, devono perché vogliono minimizzare il processo. Possono utilizzare varie procedure diverse per eseguire test di penetrazione e uno dei più comuni è il metodo di interrogatorio. Il metodo di interrogazione è cruciale anche per quanto riguarda la scansione delle vulnerabilità rispetto ai test di penetrazione. Il test di penetrazione va un po' oltre la superficie; ha vulnerabilità difficili piuttosto che solo quelle ben note, quindi va oltre la scansione delle vulnerabilità.

Guida dettagliata dei test di penetrazione della blockchain

Chi può effettuare il Penetration Test? Conosciamone di più

Proprio come i test di vulnerabilità, l'obiettivo del penetration tester è catturare i criminali informatici che hanno superato la difesa della tua organizzazione. Un attore di minacce potrebbe superare le tue difese. Queste informazioni sono state fornite attraverso il test. Fornisce alla tua organizzazione una consapevolezza cruciale che ti consente di rafforzare i tuoi sistemi e garantire che puoi aumentare la resilienza della tua posizione di sicurezza.

Qual è il processo coinvolto nei test di penetrazione?

Le seguenti fasi costituiscono in genere un impegno di test di penetrazione:

- Pensare attentamente agli obiettivi che speri di raggiungere è il primo passo. Quindi sappi che l'ambito è fondamentale. Ogni volta che si rilasciano nuove funzionalità per un'applicazione esistente o si avvia una nuova applicazione Web o mobile, è necessario eseguire un test di penetrazione dell'applicazione.

- La prossima cosa in linea è condurre test di penetrazione della rete esterna per valutare l'efficacia delle difese perimetrali della tua organizzazione. I test di penetrazione dei servizi Web diventano essenziali perché i servizi Web, come le API, vengono utilizzati più frequentemente per collegare vari sistemi e semplificare i trasferimenti di dati. Anche il tuo router Wi-Fi wireless può essere a rischio potenziale. Attraverso i test di penetrazione della rete wireless, puoi assicurarti che utenti non autorizzati non accedano alla tua rete tramite router Wi-Fi infetti.

- Determina inoltre se i penetration tester debbano accedere al sistema come utenti autenticati o come utenti non autorizzati. Fornire ai sistemi l'accesso a long e password se il processo verrà autorizzato è una decisione cruciale.

- Devi anche scegliere se condurre test di penetrazione Black-Box, in cui i tester devono sapere molto sull'architettura del sistema o sul codice sorgente. Questa strategia imita il metodo esatto utilizzato dagli hacker per ingannare gli utenti. Al contrario, il White-Box Penetration Testing richiede che i tester abbiano una conoscenza approfondita del sistema. La strategia avvantaggia i tester per trovare potenziali punti deboli rispetto al codice sorgente. Grey-Box Penetration Testing è un altro metodo in cui i tester accedono ai sistemi con una certa conoscenza, ad esempio, come utente privilegiato.

In che modo i tester iniziano con i test di penetrazione?

I tester raccolgono dati cruciali sui sistemi che testeranno in questa fase per identificare potenziali punti deboli. I penetration tester cercheranno intelligence open source per trovare vulnerabilità e potenziali punti di ingresso. Ma passano attraverso il processo determinante di modellazione delle minacce per cercare l'intelligence aperta. Una volta analizzato il processo di modellazione delle minacce, i tester iniziano l'esame dei sistemi, come specificato nell'ambito, armati di una mappa delle potenziali vulnerabilità e dei punti di ingresso.

I tester possono andare oltre la superficie per trovare i potenziali rischi nella tua sicurezza. Inoltre, faranno del loro meglio per prevenire danni, perdite di dati o interruzioni dell'attività. I tester ti informeranno completamente sugli sviluppi in ogni fase del processo di interrogatorio. Ti informeranno delle gravi vulnerabilità scoperte in modo che possano essere intraprese azioni immediate per ridurre il rischio.

Differenza tra valutazione della vulnerabilità e test di penetrazione

Ecco alcune differenze nella valutazione della vulnerabilità e nei test di penetrazione per saperne di più su questi servizi.

#1: La copertura della vulnerabilità, in particolare l'ampiezza e la profondità, compensa la distinzione principale tra valutazione della vulnerabilità e test di penetrazione. L'obiettivo della valutazione della vulnerabilità può identificare il maggior numero possibile di falle di sicurezza seguendo l'approccio dall'ampiezza alla profondità. Per mantenere una rete sicura, i tester dovrebbero utilizzarla frequentemente, specialmente durante i cambiamenti di rete. Le modifiche alla rete possono includere l'installazione di nuove apparecchiature, l'aggiunta di nuovi servizi o anche l'apertura delle porte. Inoltre, funzionerà per le organizzazioni che desiderano conoscere tutti i potenziali difetti di sicurezza che possono offrire ai criminali informatici un possibile passaggio per entrare nel sistema organizzativo. D'altra parte, quando le organizzazioni dispongono già di solidi sistemi di difesa e vogliono assicurarsi che i loro sistemi rimangano a favore degli hacker, utilizzano i test di penetrazione.

Quando un cliente afferma che le sue difese di sicurezza della rete funzionano bene ma vuole assicurarsi di poter rimanere a prova di hacker, i test di penetrazione diventano un'opzione preferibile rispetto all'approccio approfondito rispetto all'ampiezza.

#2: Il livello di automazione è un'ulteriore distinzione legata alla prima. I test di penetrazione combinano tecniche manuali e automatizzate, il che aiuta ad approfondire la debolezza. La valutazione della vulnerabilità è in genere automatizzata, consentendo una più ampia copertura della vulnerabilità.

#3: La terza distinzione in entrambe le tecniche riguarda i professionisti scelti per eseguire le due tecniche di garanzia della sicurezza. I membri del tuo dipartimento di sicurezza possono eseguire test automatizzati utilizzati nella valutazione della vulnerabilità perché non richiede un alto livello di competenza. Tuttavia, alcune vulnerabilità che il personale di sicurezza dell'azienda non è in grado di gestire si aggiungono ai rapporti. Un fornitore di valutazione della vulnerabilità di terze parti può aiutare man mano che diventa più economico. Inoltre, è laborioso e richiede un livello di competenza molto più elevato. È possibile esternalizzare i test di penetrazione a un fornitore di servizi di test di penetrazione.

Valutazione della vulnerabilità dell'applicazione vs test di penetrazione-vantaggi

Ecco i vantaggi che un'azienda può ricevere nella valutazione della vulnerabilità delle applicazioni rispetto ai test di penetrazione. Diamo un'occhiata ai vantaggi di entrambi i servizi.

La scansione delle vulnerabilità è efficiente ed efficace. Ma, allo stesso tempo, consente solo ai tester di rilevare le vulnerabilità note. D'altra parte, i test di penetrazione sono di natura manuale, consentendo ai tester di utilizzare le proprie capacità e conoscenze per scoprire vulnerabilità nascoste. Evolve test di penetrazione automatizzati supera i limiti della tradizionale valutazione delle vulnerabilità e dei test di penetrazione delle applicazioni Web e offre il meglio di entrambi i mondi.

Consente di andare oltre la semplice scansione delle vulnerabilità automatizzando molte delle attività tradizionalmente svolte dai penetration tester. Con l'aiuto di test di penetrazione automatizzati evoluti, la tua azienda può massimizzare il miglioramento della sicurezza. È possibile ridurre significativamente la probabilità che le difese o le applicazioni interne della rete vengano compromesse fornendo cadenze di test di penetrazione sia su richiesta che di routine.

Diventa ora più cruciale rimanere al passo con un panorama delle minacce in rapida evoluzione in un mondo in cui i criminali informatici conoscono nuovi vettori di attacco rapidi e adottivi.