Análisis de vulnerabilidades frente a pruebas de penetración: ¿cuál es la diferencia?

Publicado: 2022-11-17Las brechas de seguridad son una de las causas más comunes por las que las grandes empresas enfrentan pérdidas en sus ingresos anuales. En los últimos años ha aumentado el número de ciberataques a las organizaciones. Por lo tanto, todas las empresas deben encontrar soluciones para evitar cualquier pérdida potencial. Y dos de estas soluciones son el escaneo y las pruebas de penetración. Esta guía se centrará en estos dos servicios y tratará de cubrir la mayor cantidad de información sobre las diferencias entre la evaluación de vulnerabilidades y las pruebas de penetración. Entonces, comencemos.

Los 5 mejores métodos para probar su sitio web

Exploración de vulnerabilidades: explicación

Los piratas informáticos se aprovechan de las vulnerabilidades de su red y aplicaciones. Luego, usan esas lagunas para crear una manera fácil de entrar y salir de todo su sistema.

Como su nombre lo especifica, el escaneo de vulnerabilidades identifica los puntos potenciales en su sistema para que su empresa pueda resolverlos antes de que un hector o cualquier otro ciberdelincuente pueda beneficiarse. El proceso utiliza varias herramientas de escaneo a través de un proceso automatizado.

Las vulnerabilidades pueden incluir lo siguiente:

- Errores de codificación.

- Anomalías de paquetes.

- Errores de configuración.

- Rutas accesibles que toman los ciberdelincuentes para comprometer datos confidenciales.

Los datos y la información sobre posibles lagunas se incluyen en la regularidad de la base de datos para eliminar estas fallas de la seguridad de manera más efectiva.

Pruebas de seguridad de integración de funcionalidad básica para aplicaciones web

¿Quién puede llevar a cabo el análisis de vulnerabilidades? Conozcamos más

El escaneo de vulnerabilidades lo realizan con frecuencia los departamentos de TI de muchas organizaciones o expertos externos en seguridad cibernética. El equipo de TI puede establecer su propio objetivo para identificar las vulnerabilidades que pueden representar un riesgo grave para su organización. No solo ayuda al equipo a identificar vulnerabilidades conocidas, sino que también las clasifica según su gravedad. Dejar las vulnerabilidades en el sistema puede generar graves pérdidas financieras y personales, pero gracias al escaneo de vulnerabilidades. Puede resolver la mayoría de los problemas a los que se enfrentan las organizaciones a diario.

Las mejores herramientas y marcos de prueba de penetración automatizados de 2023

¿Con qué frecuencia debe una organización hacer el escaneo de vulnerabilidades?

Es esencial realizar análisis de vulnerabilidades con regularidad. Al menos una vez al año, se debe realizar un análisis completo de vulnerabilidades de la red. Es eficaz y eficiente para buscar vulnerabilidades. Si bien el escaneo de vulnerabilidades tiene muchos beneficios, también tiene algunos inconvenientes. Por lo tanto, los equipos de TI también deben centrarse en luchar por la seguridad cibernética, ya que los ciberdelincuentes pueden usar las mismas herramientas de escaneo que usted usa para encontrar vulnerabilidades y encontrar puntos débiles para explotar la red comercial. Pueden usar estos defectos a su favor. En cambio, están buscando nuevas vulnerabilidades. Las vulnerabilidades que se acaban de identificar por primera vez se denominan días cero. Por lo tanto, si el análisis se realiza con moderación, eso significa que las organizaciones pueden encontrarse a merced de los ciberdelincuentes debido a los parches para estas vulnerabilidades. Muchas empresas también incluyen pruebas de penetración en sus planes de ciberseguridad.

Metodología de prueba de aplicaciones empresariales

Exploración de vulnerabilidades frente a evaluación de vulnerabilidades

Para comprender el análisis de vulnerabilidades frente a la evaluación de vulnerabilidades, debe saber que estos dos términos son diferentes. Un análisis de vulnerabilidad representa una pequeña parte de la evaluación de vulnerabilidad. Por lo general, para realizar el análisis de vulnerabilidades, los evaluadores primero instalan una herramienta personalizada o dedicada en su sistema, que puede tener un precio razonable. Las evaluaciones de vulnerabilidad son más los exámenes orales de todo el sistema.

Pruebas de penetración: explicación

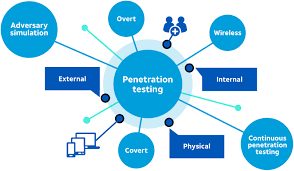

A diferencia del escaneo de vulnerabilidades, las pruebas de penetración se enfocan en localizar y comprometer los sistemas vulnerables en el entorno. Ya sean expertos internos o externos, los evaluadores de penetración adoptan la mentalidad y las estrategias de los piratas informáticos. En realidad, tienen que hacerlo porque quieren minimizar el proceso. Pueden usar varios procedimientos diferentes para realizar pruebas de penetración, y uno de los más comunes es el método de interrogación. El método de interrogación también es crucial con respecto al análisis de vulnerabilidades frente a las pruebas de penetración. La prueba de penetración va un poco más allá de la superficie; tiene vulnerabilidades difíciles en lugar de solo aquellas que son bien conocidas, por lo que va más allá del escaneo de vulnerabilidades.

Guía detallada de las pruebas de penetración de Blockchain

¿Quién puede realizar las pruebas de penetración? Conozcamos más al respecto

Al igual que las pruebas de vulnerabilidad, el objetivo del probador de penetración es atrapar a los ciberdelincuentes que han superado la defensa de su organización. Un actor de amenazas podría atravesar sus defensas. Esta información se proporcionó a través de las pruebas. Brinda a su organización una conciencia crucial que le permite fortalecer sus sistemas y garantizar que pueda aumentar la resiliencia de su postura de seguridad.

¿Cuál es el proceso involucrado en la prueba de penetración?

Las siguientes etapas típicamente conforman un compromiso de prueba de penetración:

- Pensar detenidamente en los objetivos que espera alcanzar es el primer paso. Entonces sepa que el alcance es crucial. Cada vez que lanza una nueva funcionalidad para una aplicación existente o lanza una nueva aplicación web o móvil, debe realizar una prueba de penetración de la aplicación.

- El siguiente paso es realizar pruebas de penetración de redes externas para evaluar la eficacia de las defensas perimetrales de su organización. Las pruebas de penetración de servicios web se vuelven esenciales porque los servicios web, como las API, se usan con más frecuencia para vincular varios sistemas y facilitar las transferencias de datos. Incluso su enrutador Wi-Fi inalámbrico puede estar en riesgo potencial. A través de las pruebas de penetración de redes inalámbricas, puede asegurarse de que los usuarios no autorizados no accedan a su red a través de enrutadores Wi-Fi infectados.

- También determina si los probadores de penetración deben acceder al sistema como usuarios autenticados o no autorizados. Proporcionar a los sistemas acceso a largo y contraseña si el proceso va a ser autorizado es una decisión crucial.

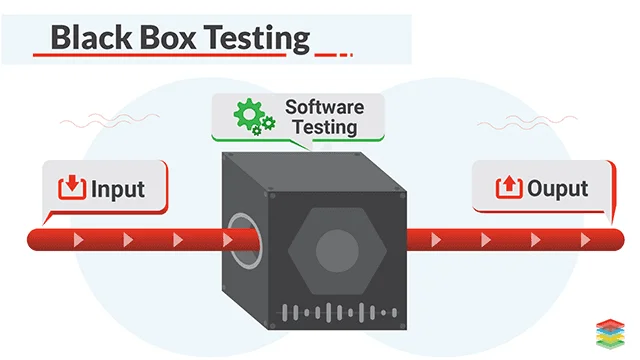

- También debe elegir si desea realizar pruebas de penetración Black-Box, en las que los evaluadores necesitan saber mucho sobre la arquitectura del sistema o el código fuente. Esta estrategia imita el método exacto que usan los hackers para engañar a los usuarios. Por el contrario, la prueba de penetración de caja blanca requiere que los evaluadores tengan conocimiento del sistema. La estrategia beneficia a los probadores para encontrar puntos débiles potenciales sobre el código fuente. La prueba de penetración de caja gris es otro método en el que los probadores acceden a los sistemas con algún conocimiento, por ejemplo, como un usuario privilegiado.

¿Cómo comienzan los probadores con las pruebas de penetración?

Los evaluadores recopilan datos cruciales sobre los sistemas que probarán en este paso para identificar posibles puntos débiles. Los evaluadores de penetración buscarán inteligencia de código abierto para encontrar vulnerabilidades y posibles puntos de entrada. Pero pasan por el proceso determinante de modelado de amenazas para buscar inteligencia abierta. Una vez que analizan el proceso de modelado de amenazas, los probadores comienzan su examen de los sistemas, como se especifica en el alcance, armados con un mapa de vulnerabilidades potenciales y puntos de entrada.

Los probadores pueden ir más allá de la superficie para encontrar los riesgos potenciales en su seguridad. Además, harán todo lo posible para evitar cualquier daño, pérdida de datos o interrupción del negocio. Los probadores le informarán completamente sobre los desarrollos en cada etapa del proceso de interrogación. Le informarán sobre vulnerabilidades graves descubiertas para que se puedan tomar medidas inmediatas para reducir el riesgo.

Evaluación de vulnerabilidad y diferencia de prueba de penetración

Aquí hay algunas diferencias de evaluación de vulnerabilidades y pruebas de penetración para obtener más información sobre estos servicios.

#1: La cobertura de vulnerabilidades, específicamente la amplitud y profundidad, compensa la distinción principal entre la evaluación de vulnerabilidades y las pruebas de penetración. El objetivo de la evaluación de vulnerabilidades puede identificar tantas fallas de seguridad como sea posible siguiendo el enfoque de amplitud a profundidad. Para mantener una red segura, los evaluadores deben usarla con frecuencia, especialmente durante los cambios de red. Los cambios en la red pueden incluir la instalación de nuevos equipos, la adición de nuevos servicios o incluso la apertura de los puertos. Además, funcionará para las organizaciones que deseen conocer todos los posibles fallos de seguridad que pueden dar a los ciberdelincuentes una posible vía de acceso para acceder a su sistema organizativo. Por otro lado, cuando las organizaciones ya tienen sistemas de defensa robustos y quieren asegurarse de que sus sistemas sigan siendo hackers pro, utilizan pruebas de penetración.

Cuando un cliente afirma que las defensas de seguridad de su red funcionan bien, pero quiere asegurarse de que pueden mantenerse a prueba de piratas informáticos, las pruebas de penetración se convierten en una opción preferible al enfoque de profundidad sobre amplitud.

#2: El nivel de automatización es otra distinción relacionada con la primera. Las pruebas de penetración combinan técnicas manuales y automatizadas, lo que ayuda a profundizar en la debilidad. La evaluación de vulnerabilidades suele estar automatizada, lo que permite una cobertura de vulnerabilidades más amplia.

#3: La tercera distinción en ambas técnicas son los profesionales elegidos para llevar a cabo las dos técnicas de aseguramiento de la seguridad. Los miembros de su departamento de seguridad pueden realizar pruebas automatizadas utilizadas en la evaluación de vulnerabilidades porque no requieren un alto nivel de experiencia. Sin embargo, algunas vulnerabilidades que el personal de seguridad de la empresa no puede manejar se suman a los informes. Un proveedor de evaluación de vulnerabilidades de terceros puede ayudar a medida que se vuelve más barato. Además, requiere mucha mano de obra y requiere un nivel mucho más alto de experiencia. Puede externalizar las pruebas de penetración a un proveedor de servicios de pruebas de penetración.

Evaluación de vulnerabilidad de aplicaciones frente a pruebas de penetración: beneficios

Estos son los beneficios que una empresa puede recibir en la evaluación de la vulnerabilidad de la aplicación frente a las pruebas de penetración. Veamos los beneficios de ambos servicios.

El escaneo de vulnerabilidades es eficiente y efectivo. Pero, simultáneamente, solo permite a los probadores detectar vulnerabilidades conocidas. Por otro lado, las pruebas de penetración son de naturaleza manual, lo que permite a los evaluadores usar sus habilidades y conocimientos para descubrir vulnerabilidades ocultas. Las pruebas de penetración automatizadas de Evolve rompen los límites de la evaluación de vulnerabilidad tradicional y las pruebas de penetración de aplicaciones web y ofrecen lo mejor de ambos mundos.

Le permite ir más allá del simple escaneo de vulnerabilidades al automatizar muchas de las actividades que tradicionalmente realizan los evaluadores de penetración. Con la ayuda de pruebas de penetración automatizadas evolucionadas, su empresa puede maximizar la mejora de la seguridad. Puede reducir significativamente la probabilidad de que las defensas de la red interna o las aplicaciones en su red se vean comprometidas al proporcionar cadencias de pruebas de penetración tanto a pedido como de rutina.

Ahora se vuelve más crucial mantenerse a la vanguardia de un panorama de amenazas que cambia rápidamente en un mundo donde los ciberdelincuentes conocen nuevos vectores de ataque rápidos y adoptivos.