Analyse de vulnérabilité vs tests d'intrusion - Quelle est la différence ?

Publié: 2022-11-17Les failles de sécurité sont l'une des causes les plus courantes pour les grandes entreprises de faire face à des pertes de revenus annuels. Au cours des dernières années, le nombre de cyberattaques a augmenté contre les organisations. Ainsi, toutes les entreprises doivent trouver des solutions pour se prévenir de toute perte potentielle. Et deux de ces solutions sont la numérisation et les tests de pénétration. Ce guide se concentrera sur ces deux services et tentera de couvrir autant d'informations sur les différences d'évaluation de la vulnérabilité et de test d'intrusion. Alors, commençons.

Top 5 des meilleures méthodes pour tester votre site Web

Analyse de vulnérabilité - Explication

Les pirates profitent des vulnérabilités de votre réseau et de vos applications. Ensuite, ils utilisent ces failles pour créer un moyen facile d'entrer et de sortir de l'ensemble de votre système.

Comme son nom l'indique, l'analyse des vulnérabilités identifie les points potentiels de votre système afin que votre entreprise puisse les résoudre avant qu'un hector ou tout autre cybercriminel puisse en profiter. Le processus utilise divers outils de numérisation via un processus automatisé.

Les vulnérabilités peuvent inclure les éléments suivants :

- Erreurs de codage.

- Anomalies de paquets.

- Erreurs de configuration.

- Routes accessibles empruntées par les cybercriminels pour compromettre des données sensibles.

Les données et informations sur les éventuelles failles sont incluses dans la régularité de la base de données pour éliminer plus efficacement ces failles de la sécurité.

Test de sécurité d'intégration des fonctionnalités de base pour les applications Web

Qui peut effectuer une analyse de vulnérabilité ? En savoir plus

L'analyse des vulnérabilités est fréquemment effectuée par les services informatiques de nombreuses organisations ou par des experts externes en cybersécurité. L'équipe informatique peut définir son propre objectif pour identifier les vulnérabilités qui peuvent présenter un risque grave pour votre organisation. Non seulement cela aide l'équipe à identifier les vulnérabilités connues, mais cela les classe également en fonction de leur gravité. Laisser les vulnérabilités dans le système peut entraîner de graves pertes financières et personnelles, mais grâce à l'analyse des vulnérabilités. Il peut résoudre la plupart des problèmes auxquels les organisations sont confrontées quotidiennement.

Les meilleurs outils et cadres de test d'intrusion automatisés de 2023

À quelle fréquence une organisation doit-elle effectuer l'analyse des vulnérabilités ?

Il est essentiel d'effectuer régulièrement des analyses de vulnérabilité. Au moins une fois par an, une analyse complète des vulnérabilités du réseau doit être effectuée. Il est efficace et efficient de rechercher les vulnérabilités. Bien que l'analyse des vulnérabilités présente de nombreux avantages, elle présente également certains inconvénients. Les équipes informatiques doivent donc également se concentrer sur la lutte pour la cybersécurité, car les cybercriminels peuvent utiliser les mêmes outils d'analyse que vous utilisez pour trouver des vulnérabilités et trouver des points faibles pour exploiter le réseau de l'entreprise. Ils peuvent utiliser ces défauts à leur avantage. Au lieu de cela, ils recherchent de nouvelles vulnérabilités. Les vulnérabilités qui viennent d'être identifiées pour la première fois sont appelées zero days. Ainsi, si l'analyse est effectuée avec parcimonie, cela signifie que les organisations peuvent se retrouver à la merci des cybercriminels en raison de correctifs pour ces vulnérabilités. De nombreuses entreprises incluent également des tests d'intrusion dans leurs plans de cybersécurité.

Méthodologie de test des applications d'entreprise

Analyse de vulnérabilité vs évaluation de vulnérabilité

Pour comprendre le scan de vulnérabilité vs l'évaluation de vulnérabilité, vous devez savoir que ces deux termes sont différents. Une analyse de vulnérabilité représente une petite partie de l'évaluation de la vulnérabilité. En règle générale, pour effectuer l'analyse des vulnérabilités, les testeurs installent d'abord un outil personnalisé ou dédié sur votre système, dont le prix peut être raisonnable. Les évaluations de vulnérabilité sont davantage des examens oraux de l'ensemble du système.

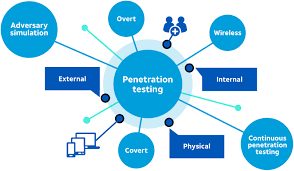

Test d'intrusion - expliqué

Contrairement à l'analyse des vulnérabilités, les tests d'intrusion se concentrent sur la localisation et la compromission des systèmes vulnérables dans l'environnement. Qu'ils soient experts internes ou externes, les testeurs d'intrusion adoptent l'état d'esprit et les stratégies des hackers. En fait, ils doivent le faire parce qu'ils veulent minimiser le processus. Ils peuvent utiliser différentes procédures pour effectuer des tests d'intrusion, et l'une des plus courantes est la méthode d'interrogation. La méthode d'interrogation est également cruciale en ce qui concerne l'analyse des vulnérabilités par rapport aux tests d'intrusion. Les tests de pénétration vont un peu au-delà de la surface ; il a des vulnérabilités difficiles plutôt que seulement celles qui sont bien connues, il va donc au-delà de l'analyse des vulnérabilités.

Guide détaillé des tests d'intrusion Blockchain

Qui peut effectuer les tests d'intrusion ? En savoir plus

Tout comme les tests de vulnérabilité, l'objectif du testeur d'intrusion est d'attraper les cybercriminels qui ont passé la défense de votre organisation. Un acteur menaçant pourrait passer outre vos défenses. Cette information a été fournie par les tests. Il donne à votre organisation une prise de conscience cruciale qui vous permet de renforcer vos systèmes et de garantir que vous pouvez augmenter la résilience de votre posture de sécurité.

Quel est le processus impliqué dans les tests d'intrusion ?

Les étapes suivantes constituent généralement une mission de test d'intrusion :

- Réfléchir soigneusement aux objectifs que vous espérez atteindre est la première étape. Alors sachez que la portée est cruciale. Chaque fois que vous publiez une nouvelle fonctionnalité pour une application existante ou que vous lancez une nouvelle application Web ou mobile, vous devez effectuer un test de pénétration de l'application.

- La prochaine étape consiste à effectuer des tests de pénétration du réseau externe pour évaluer l'efficacité des défenses du périmètre de votre organisation. Les tests d'intrusion des services Web deviennent essentiels car les services Web, comme les API, sont utilisés plus fréquemment pour relier différents systèmes et faciliter les transferts de données. Même votre routeur Wi-Fi sans fil peut être potentiellement à risque. Grâce aux tests de pénétration du réseau sans fil, vous pouvez vous assurer que des utilisateurs non autorisés n'accèdent pas à votre réseau via des routeurs Wi-Fi infectés.

- Il détermine également si les testeurs d'intrusion doivent accéder au système en tant qu'utilisateurs authentifiés ou en tant qu'utilisateurs non autorisés. Fournir aux systèmes l'accès au long et au mot de passe si le processus doit être autorisé est une décision cruciale.

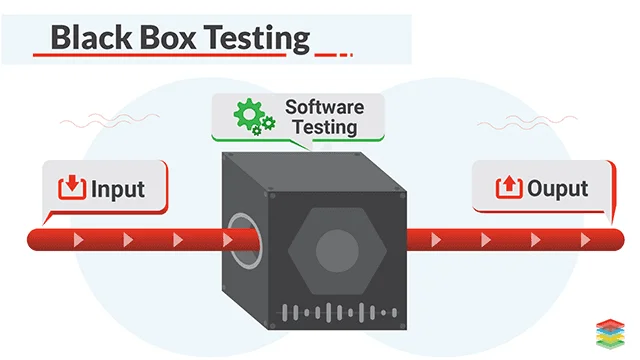

- Vous devez également choisir d'effectuer ou non des tests d'intrusion Black-Box, dans lesquels les testeurs doivent en savoir beaucoup sur l'architecture ou le code source du système. Cette stratégie imite la méthode exacte que les pirates utilisent pour duper les utilisateurs. En revanche, les tests d'intrusion en boîte blanche exigent que les testeurs aient une connaissance approfondie du système. La stratégie profite aux testeurs pour trouver des points faibles potentiels sur le code source. Le test d'intrusion Grey-Box est une autre méthode dans laquelle les testeurs accèdent aux systèmes avec certaines connaissances, par exemple en tant qu'utilisateur privilégié.

Comment les testeurs commencent-ils par les tests d'intrusion ?

Les testeurs recueillent des données cruciales sur les systèmes qu'ils testeront au cours de cette étape pour identifier les points faibles potentiels. Les testeurs d'intrusion rechercheront des informations open source pour trouver des vulnérabilités et des points d'entrée potentiels. Mais ils passent par le processus déterminant de modélisation des menaces pour rechercher des renseignements ouverts. Après avoir analysé le processus de modélisation des menaces, les testeurs commencent leur examen des systèmes, comme spécifié dans la portée, armés d'une carte des vulnérabilités potentielles et des points d'entrée.

Les testeurs peuvent aller au-delà de la surface pour trouver les risques potentiels dans votre sécurité. De plus, ils feront de leur mieux pour éviter tout dommage, perte de données ou interruption d'activité. Les testeurs vous informeront pleinement des développements à chaque étape du processus d'interrogation. Ils vous informeront des vulnérabilités graves découvertes afin que des mesures immédiates puissent être prises pour réduire le risque.

Différence entre l'évaluation de la vulnérabilité et les tests de pénétration

Voici quelques différences d'évaluation de vulnérabilité et de tests de pénétration pour en savoir plus sur ces services.

#1 : La couverture des vulnérabilités, en particulier l'étendue et la profondeur, constitue la principale distinction entre l'évaluation des vulnérabilités et les tests d'intrusion. L'objectif de l'évaluation des vulnérabilités peut identifier autant de failles de sécurité que possible en suivant l'approche approfondie. Pour garder un réseau sécurisé, les testeurs doivent l'utiliser fréquemment, en particulier lors des changements de réseau. Les modifications du réseau peuvent inclure l'installation de nouveaux équipements, l'ajout de nouveaux services ou même l'ouverture des ports. De plus, cela fonctionnera pour les organisations qui souhaitent connaître toutes les failles de sécurité potentielles qui peuvent donner aux cybercriminels un moyen de pénétrer dans votre système organisationnel. D'un autre côté, lorsque les organisations disposent déjà de systèmes de défense robustes et qu'elles veulent s'assurer que leurs systèmes restent hacker-pro, elles utilisent des tests d'intrusion.

Lorsqu'un client affirme que ses défenses de sécurité réseau fonctionnent bien mais veut s'assurer qu'il peut rester à l'épreuve des pirates, les tests d'intrusion deviennent une option préférable à l'approche approfondie sur l'étendue.

#2 : Le niveau d'automatisation est une autre distinction liée à la première. Les tests d'intrusion combinent des techniques manuelles et automatisées, ce qui aide à approfondir la faiblesse. L'évaluation des vulnérabilités est généralement automatisée, ce qui permet une couverture plus large des vulnérabilités.

#3 : La troisième distinction dans les deux techniques concerne les professionnels choisis pour mettre en œuvre les deux techniques d'assurance de la sécurité. Les membres de votre service de sécurité peuvent effectuer des tests automatisés utilisés dans l'évaluation des vulnérabilités car ils ne nécessitent pas un haut niveau d'expertise. Cependant, certaines vulnérabilités que le personnel de sécurité de l'entreprise ne peut pas gérer s'ajoutent aux rapports. Un fournisseur tiers d'évaluation des vulnérabilités peut vous aider car cela devient moins cher. En outre, cela demande beaucoup de main-d'œuvre et nécessite un niveau d'expertise beaucoup plus élevé. Vous pouvez sous-traiter les tests d'intrusion à un fournisseur de services de tests d'intrusion.

Évaluation de la vulnérabilité des applications par rapport aux tests de pénétration - Avantages

Voici les avantages qu'une entreprise peut recevoir dans l'évaluation de la vulnérabilité des applications par rapport aux tests de pénétration. Regardons les avantages des deux services.

L'analyse des vulnérabilités est efficace et efficiente. Mais, simultanément, cela permet uniquement aux testeurs de détecter les vulnérabilités connues. D'autre part, les tests d'intrusion sont de nature manuelle, ce qui permet aux testeurs d'utiliser leurs compétences et leurs connaissances pour découvrir des vulnérabilités cachées. Les tests d'intrusion automatisés Evolve repoussent les limites de l'évaluation des vulnérabilités et des tests d'intrusion traditionnels des applications Web et offrent le meilleur des deux mondes.

Il vous permet d'aller au-delà de la simple analyse des vulnérabilités en automatisant de nombreuses activités traditionnellement entreprises par les testeurs d'intrusion. Avec l'aide de tests d'intrusion automatisés évolués, votre entreprise peut maximiser l'amélioration de la sécurité. Vous pouvez réduire considérablement la probabilité que les défenses du réseau interne ou les applications de votre réseau soient compromises en fournissant à la fois des cadences de test de pénétration à la demande et de routine.

Il devient désormais plus crucial de garder une longueur d'avance sur un paysage de menaces en évolution rapide dans un monde où les cybercriminels connaissent de nouveaux vecteurs d'attaque rapides et adoptifs.