Varredura de Vulnerabilidade Vs Teste de Penetração - Qual é a diferença?

Publicados: 2022-11-17As violações de segurança são uma das causas mais comuns para grandes empresas enfrentarem perdas em suas receitas anuais. Nos últimos anos, o número de ataques cibernéticos nas organizações aumentou. Portanto, todas as empresas devem apresentar soluções para se prevenir de qualquer perda potencial. E duas dessas soluções são varredura e teste de penetração. Este guia se concentrará nesses dois serviços e tentará cobrir o máximo de informações sobre as diferenças de avaliação de vulnerabilidade e teste de penetração. Então, vamos começar.

Os 5 melhores métodos para testar seu site

Varredura de Vulnerabilidade - Explicando

Os hackers aproveitam as vulnerabilidades de sua rede e aplicativos. Em seguida, eles usam essas brechas para criar uma maneira fácil de entrar e sair de todo o seu sistema.

Como o nome especifica, a varredura de vulnerabilidade identifica os pontos potenciais em seu sistema para que sua empresa possa resolvê-los antes que um hector ou qualquer outro cibercriminoso possa se beneficiar. O processo usa várias ferramentas de digitalização por meio de um processo automatizado.

As vulnerabilidades podem incluir o seguinte:

- Erros de codificação.

- Anomalias de pacotes.

- Erros de configuração.

- Rotas acessíveis que os cibercriminosos usam para comprometer dados confidenciais.

Dados e informações sobre possíveis brechas são incluídos na regularidade do banco de dados para remover essas falhas da segurança de maneira mais eficaz.

Teste de segurança de integração de funcionalidade básica para aplicativos da Web

Quem pode realizar a verificação de vulnerabilidade? Vamos Saber Mais

A verificação de vulnerabilidades é frequentemente realizada pelos departamentos de TI de muitas organizações ou por especialistas externos em segurança cibernética. A equipe de TI pode definir seu próprio objetivo para identificar as vulnerabilidades que podem representar um risco grave para sua organização. Isso não apenas ajuda a equipe a identificar vulnerabilidades conhecidas, mas também as classifica de acordo com a gravidade. Deixar as vulnerabilidades no sistema pode levar a graves perdas financeiras e pessoais, mas graças à verificação de vulnerabilidades. Ele pode resolver a maioria dos problemas que as organizações enfrentam diariamente.

As melhores ferramentas e estruturas automatizadas de teste de penetração de 2023

Com que frequência uma organização deve fazer a verificação de vulnerabilidade?

É essencial realizar a varredura de vulnerabilidade regularmente. Pelo menos uma vez por ano, uma varredura completa de vulnerabilidade de rede deve ser realizada. É eficaz e eficiente verificar vulnerabilidades. Embora a verificação de vulnerabilidades tenha muitos benefícios, ela também apresenta algumas desvantagens. Portanto, as equipes de TI também precisam se concentrar na luta pela segurança cibernética, pois os cibercriminosos podem usar as mesmas ferramentas de verificação que você usa para encontrar vulnerabilidades e encontrar pontos fracos para explorar a rede comercial. Eles podem usar essas falhas a seu favor. Em vez disso, eles estão procurando novas vulnerabilidades. Vulnerabilidades que acabaram de ser identificadas pela primeira vez são referidas como zero dias. Portanto, se a verificação for realizada com parcimônia, isso significa que as organizações podem ficar à mercê dos cibercriminosos por causa dos patches para essas vulnerabilidades. Muitas empresas também incluem testes de penetração em seus planos de segurança cibernética.

Metodologia de teste de aplicativos corporativos

Varredura de Vulnerabilidade vs Avaliação de Vulnerabilidade

Para entender a verificação de vulnerabilidade versus avaliação de vulnerabilidade, você deve saber que esses dois termos são diferentes. Uma varredura de vulnerabilidade é responsável por uma pequena parte da avaliação de vulnerabilidade. Normalmente, para fazer a varredura de vulnerabilidade, os testadores primeiro instalam uma ferramenta personalizada ou dedicada em seu sistema, que pode ter um preço razoável. As avaliações de vulnerabilidade são mais os exames orais de todo o sistema.

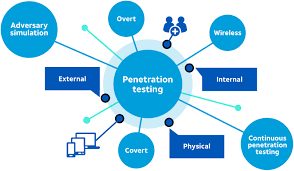

Teste de penetração - explicado

Ao contrário da varredura de vulnerabilidade, o teste de penetração se concentra em localizar e comprometer sistemas vulneráveis no ambiente. Sejam especialistas internos ou externos, os testadores de penetração adotam a mentalidade e as estratégias dos hackers. Na verdade, eles precisam porque querem minimizar o processo. Eles podem usar vários procedimentos diferentes para realizar testes de penetração, e um dos mais comuns é o método de interrogação. O método de interrogação também é crucial em relação à varredura de vulnerabilidades versus teste de penetração. O teste de penetração vai um pouco além da superfície; ele tem vulnerabilidades difíceis em vez de apenas aquelas que são bem conhecidas, então vai além da verificação de vulnerabilidades.

Guia detalhado do teste de penetração Blockchain

Quem pode realizar o teste de penetração? Vamos saber mais sobre isso

Assim como o teste de vulnerabilidade, o objetivo do testador de penetração é capturar os cibercriminosos que passaram pela defesa de sua organização. Um ator de ameaça pode passar por suas defesas. Esta informação foi fornecida através do teste. Ele dá à sua organização uma consciência crucial que permite fortalecer seus sistemas e garantir que você possa aumentar a resiliência de sua postura de segurança.

Qual é o processo envolvido no teste de penetração?

Os seguintes estágios normalmente compõem um engajamento de teste de penetração:

- Pensar bem nos objetivos que espera alcançar é o primeiro passo. Então saiba que o escopo é crucial. Toda vez que você lançar uma nova funcionalidade para um aplicativo existente ou iniciar um novo aplicativo da web ou móvel, você deve realizar um teste de penetração do aplicativo.

- O próximo passo é realizar testes de penetração de rede externa para avaliar a eficácia das defesas de perímetro da sua organização. O teste de penetração de serviços da Web torna-se essencial porque os serviços da Web, como APIs, são usados com mais frequência para vincular vários sistemas e facilitar as transferências de dados. Até mesmo seu roteador Wi-Fi sem fio pode estar em risco potencial. Por meio do teste de penetração de rede sem fio, você pode garantir que usuários não autorizados não acessem sua rede por meio de roteadores Wi-Fi infectados.

- Também determina se os testadores de penetração devem acessar o sistema como usuários autenticados ou não autorizados. Fornecer aos sistemas acesso a long e senha se o processo for autorizado é uma decisão crucial.

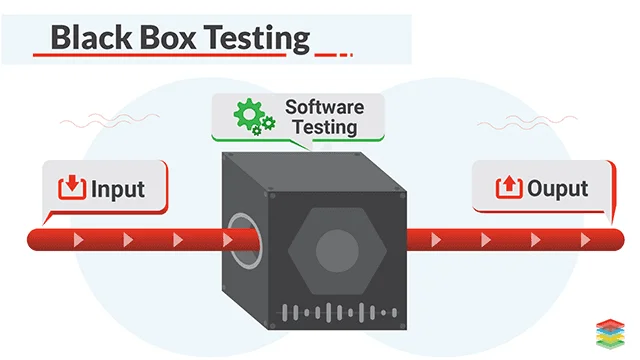

- Você também deve escolher se deseja realizar testes de penetração Black-Box, nos quais os testadores precisam saber muito sobre a arquitetura do sistema ou o código-fonte. Essa estratégia imita o método exato que os hackers usam para enganar os usuários. Em contraste, o teste de penetração de caixa branca exige que os testadores tenham conhecimento do sistema. A estratégia beneficia os testadores para encontrar possíveis pontos fracos no código-fonte. O teste de penetração de caixa cinza é outro método em que os testadores acessam os sistemas com algum conhecimento, por exemplo, como um usuário privilegiado.

Como os testadores começam com o teste de penetração?

Os testadores coletam dados cruciais sobre os sistemas que testarão nesta etapa para identificar possíveis pontos fracos. Os testadores de penetração procurarão inteligência de código aberto para encontrar vulnerabilidades e possíveis pontos de entrada. Mas eles passam pelo processo de modelagem de ameaças determinantes para buscar inteligência aberta. Depois de analisar o processo de modelagem de ameaças, os testadores começam a examinar os sistemas, conforme especificado no escopo, munidos de um mapa de possíveis vulnerabilidades e pontos de entrada.

Os testadores podem ir além da superfície para encontrar os riscos potenciais em sua segurança. Além disso, eles farão o possível para evitar qualquer dano, perda de dados ou interrupção dos negócios. Os testadores irão informá-lo completamente sobre os desenvolvimentos em todas as etapas do processo de interrogatório. Eles irão informá-lo sobre vulnerabilidades graves descobertas para que ações imediatas possam ser tomadas para reduzir o risco.

Avaliação de Vulnerabilidade e Diferença de Teste de Penetração

Aqui estão algumas diferenças de avaliação de vulnerabilidade e teste de penetração para saber mais sobre esses serviços.

Nº 1: A cobertura da vulnerabilidade, especificamente a amplitude e a profundidade, compensa a principal distinção entre avaliação de vulnerabilidade e teste de penetração. O objetivo da avaliação de vulnerabilidade pode identificar o maior número possível de falhas de segurança seguindo a abordagem abrangente. Para manter uma rede segura, os testadores devem usá-la com frequência, especialmente durante mudanças na rede. As mudanças na rede podem incluir a instalação de novos equipamentos, novos serviços adicionados ou até mesmo a abertura de portas. Além disso, funcionará para organizações que desejam saber sobre todas as possíveis falhas de segurança que podem dar aos cibercriminosos uma possível passagem para entrar em seu sistema organizacional. Por outro lado, quando as organizações já possuem sistemas de defesa robustos e desejam garantir que seus sistemas permaneçam hackers profissionais, elas usam testes de penetração.

Quando um cliente afirma que suas defesas de segurança de rede funcionam bem, mas quer ter certeza de que podem permanecer à prova de hackers, o teste de penetração se torna uma opção preferível à abordagem de profundidade sobre amplitude.

#2: O nível de automação é outra distinção relacionada à primeira. O teste de penetração combina técnicas manuais e automatizadas, o que ajuda a aprofundar a fraqueza. A avaliação de vulnerabilidade é normalmente automatizada, permitindo uma cobertura de vulnerabilidade mais ampla.

# 3: A terceira distinção em ambas as técnicas são os profissionais escolhidos para realizar as duas técnicas de garantia de segurança. Os membros do seu departamento de segurança podem realizar testes automatizados usados na avaliação de vulnerabilidades porque não exigem um alto nível de especialização. No entanto, algumas vulnerabilidades com as quais a equipe de segurança da empresa não consegue lidar são adicionadas aos relatórios. Um fornecedor terceirizado de avaliação de vulnerabilidade pode ajudar à medida que fica mais barato. Além disso, é trabalhoso e requer um nível muito mais alto de especialização. Você pode terceirizar o teste de penetração para um provedor de serviços de teste de penetração.

Avaliação de Vulnerabilidade de Aplicativo Vs Teste de Penetração-Benefícios

Aqui estão os benefícios que uma empresa pode receber na avaliação de vulnerabilidade do aplicativo versus teste de penetração. Vejamos os benefícios de ambos os serviços.

A verificação de vulnerabilidades é eficiente e eficaz. Mas, simultaneamente, permite apenas que os testadores detectem vulnerabilidades conhecidas. Por outro lado, o teste de penetração é de natureza manual, permitindo que os testadores usem suas habilidades e conhecimentos para descobrir vulnerabilidades ocultas. O teste de penetração automatizado Evolve quebra os limites da avaliação de vulnerabilidade tradicional e do teste de penetração de aplicativos da web e fornece o melhor dos dois mundos.

Ele permite que você vá além da simples varredura de vulnerabilidade, automatizando muitas das atividades tradicionalmente realizadas pelos testadores de penetração. Com a ajuda de testes de penetração automatizados evoluídos, sua empresa pode maximizar a melhoria da segurança. Você pode diminuir significativamente a probabilidade de que as defesas ou aplicativos de rede interna em sua rede sejam comprometidos, fornecendo cadências de testes de penetração sob demanda e de rotina.

Agora, torna-se mais crucial ficar à frente de um cenário de ameaças em rápida mudança em um mundo onde os cibercriminosos conhecem novos vetores de ataque rápidos e adotivos.