5 najlepszych praktyk w zakresie cyberbezpieczeństwa zapewniających ochronę danych biznesowych

Opublikowany: 2024-03-05Tylko w 2022 r. Federalne Biuro Śledcze otrzymało 800 944 skarg od amerykańskich firm, które padły ofiarą cyberataków.

Chociaż prawdą jest, że liczba cyberataków rośnie, Twoja firma nie musi paść ofiarą ataku. Wręcz przeciwnie, możesz przejąć inicjatywę, wdrażając środki cyberbezpieczeństwa w celu ochrony przed wieloma zagrożeniami bezpieczeństwa w cyberprzestrzeni.

Oto pięć podstawowych najlepszych praktyk w zakresie cyberbezpieczeństwa, które możesz wdrożyć, aby zapewnić bezpieczeństwo danych biznesowych.

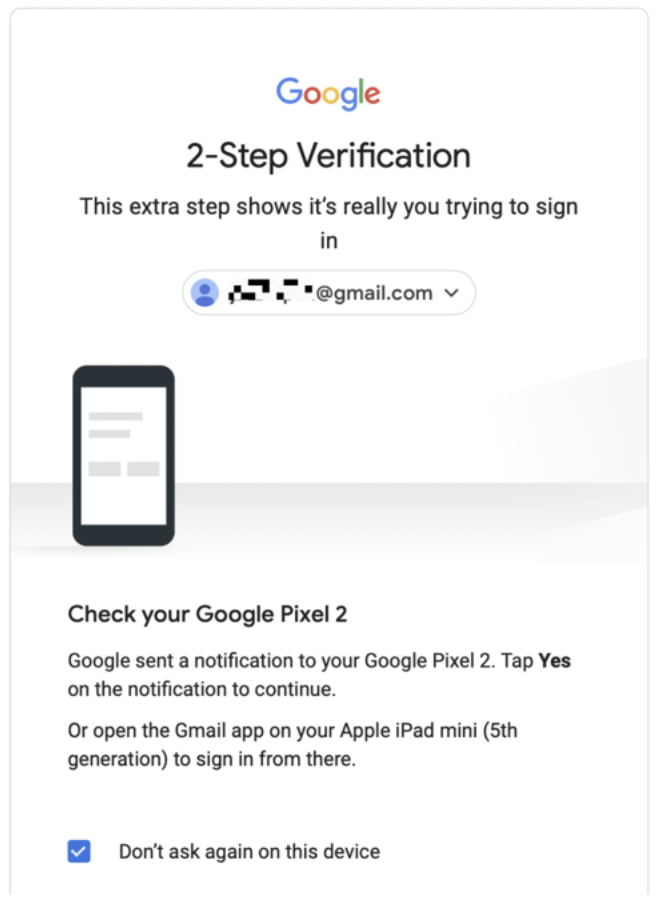

1. Włącz uwierzytelnianie dwuskładnikowe

Uwierzytelnianie dwuskładnikowe (zwane także „uwierzytelnianiem wieloskładnikowym”) to jedna z najpopularniejszych najlepszych praktyk w zakresie cyberbezpieczeństwa, które można wdrożyć, aby utrzymać cyberzagrożenia na dystans. Firmy takie jak Microsoft i Google używają go do ochrony danych swoich klientów i jest to zalecane przez przepisy takie jak Ogólne rozporządzenie o ochronie danych Unii Europejskiej (RODO).

Ten prosty środek cyberbezpieczeństwa może chronić dane Twojej firmy, wymagając od pracowników podania drugiego czynnika uwierzytelniającego (innego niż hasła), zanim uzyskają dostęp do swoich kont. Dodatkowymi informacjami potwierdzającymi tożsamość mogą być:

- sześciocyfrowe hasła jednorazowe wysyłane na numer telefonu przy każdym logowaniu

- ich dane biometryczne (np. odcisk palca, skan siatkówki lub skan rozpoznawania twarzy)

- głos pracownika

Cechą, która sprawia, że uwierzytelnianie dwuskładnikowe jest skuteczne, jest dodatkowa warstwa bezpieczeństwa, jaką zapewnia.

Przed jego wdrożeniem nazwy użytkowników i hasła były złośliwymi aktorami niezbędnymi do uzyskania dostępu do danych firmy. Teraz nawet jeśli hakerom uda się zdobyć nazwy użytkownika i hasła Twoich pracowników, nie będą mogli uzyskać dostępu do kont bez ich telefonów i danych biometrycznych.

Ale to nie wszystko: uwierzytelnianie dwuskładnikowe może również ostrzegać Cię o podejrzanych działaniach w czasie rzeczywistym. W niektórych przypadkach Twoi pracownicy otrzymają wiadomości e-mail, gdy nieautoryzowani użytkownicy będą próbowali zalogować się przy użyciu swoich danych uwierzytelniających z nierozpoznanego urządzenia. W wiadomości e-mail może pojawić się monit o potwierdzenie, czy rozpoznają próbę logowania. Zobacz przykładowy e-mail wysłany przez Google w celu potwierdzenia logowania:

Rozważ zastosowanie uwierzytelniania wieloskładnikowego, jeśli masz rozproszoną siłę roboczą, a Twoi pracownicy logują się z urządzeń spoza sieci firmowej. To rozwiązanie zapewniające cyberbezpieczeństwo jest łatwe do wdrożenia i nie nadwyręża Twojego budżetu na cyberbezpieczeństwo.

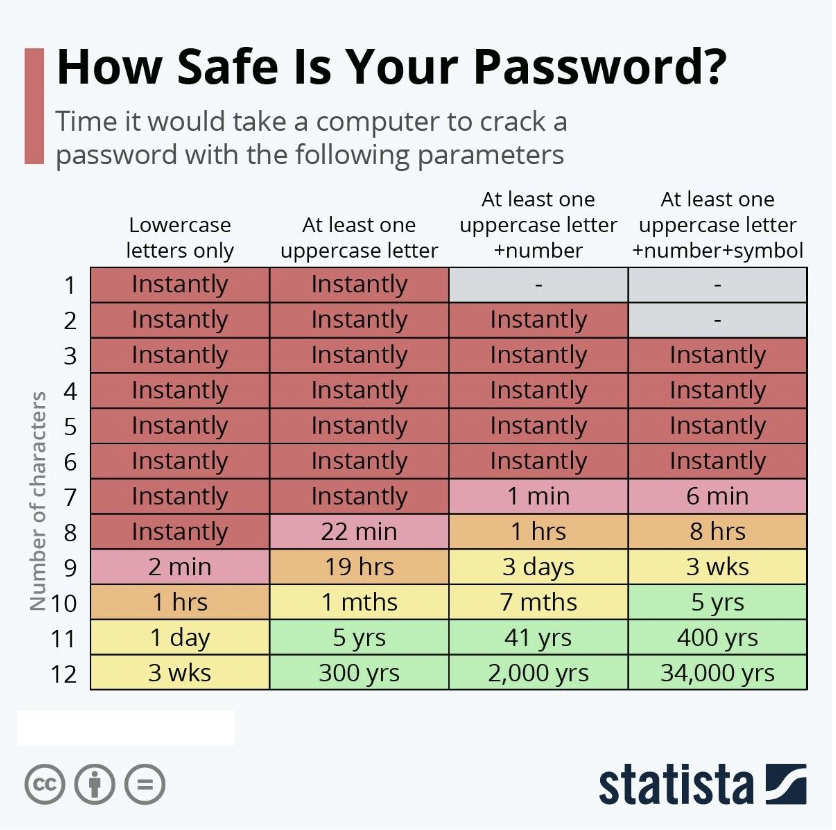

2. Egzekwuj zasady dotyczące silnych haseł

Podczas naruszania kont pracowników cyberprzestępcy stosują kilka technik, takich jak socjotechnika i ataki siłowe. Słabe hasła zwiększają szanse ich powodzenia i prawdopodobieństwo, że właściciele firm, tacy jak Ty, doświadczą naruszenia bezpieczeństwa.

Zatem innym sposobem ochrony danych przed zagrożeniami cybernetycznymi jest egzekwowanie polityki silnych haseł w miejscu pracy.

Egzekwowanie zasad silnych haseł obejmuje utworzenie zestawu podstawowych zasad, których będą przestrzegać Twoi pracownicy podczas ustawiania haseł do swoich kont. Typowe zasady mogą obejmować używanie oddzielnych haseł do każdego konta i tworzenie silnych, długich haseł zawierających kombinację liter (wielkich i małych), cyfr i symboli.

Nawiasem mówiąc, musisz poinformować swoich pracowników o kryteriach, jakie muszą spełniać ich hasła, aby można je było uznać za silne. Gigant wyszukiwarek Google udostępnia wskazówki, jak ustawić silne hasło. Mówi, że powinieneś:

- być unikalny (i nie być ponownie wykorzystywany na kontach osobistych pracownika)

- być niezapomnianym

- wyklucz typowe wzorce (np. „1234”)

- wykluczyć dane osobowe (na przykład urodziny bliskiej osoby)

Hasła spełniające powyższe kryteria powinny stanowić pierwszą linię obrony przed nieautoryzowanym dostępem do własności intelektualnej Twojej firmy. Jeśli chcesz mieć absolutną pewność, że hasła są trudne do złamania, poproś ich również, aby skorzystali z tej tabeli jako wskazówki przy wyborze:

Źródło: CDN

Należy pamiętać o wadach tej strategii cyberbezpieczeństwa i dostępnych środkach zaradczych.

Główną wadą korzystania przez pracownika ze złożonego hasła jest to, że może je zapisać i przechowywać w pobliżu miejsca pracy. Możesz zniechęcić do tej praktyki, wdrażając menedżery haseł, które pomogą im przechowywać i zapamiętywać hasła. Narzędzia te przydadzą się również, jeśli zlecisz pracownikom zmianę haseł co trzy do sześciu miesięcy.

3. Utwórz kopię zapasową danych

Regularne tworzenie kopii zapasowych danych jest rozsądne z biznesowego punktu widzenia, ale jest również jedną z najinteligentniejszych najlepszych praktyk w zakresie cyberbezpieczeństwa. Powodem jest to, że w przypadku ataku ransomware możesz skorzystać z kopii zapasowych danych.

Ataki ransomware należą do najpowszechniejszych cyberataków przeprowadzanych przez przestępców podczas naruszenia bezpieczeństwa. Polegają one na wykorzystaniu złośliwego oprogramowania (ransomware) do przechwytywania plików na komputerach firmowych i przechowywania ich dla okupu. W 2022 r. oprogramowanie ransomware zostało wykorzystane w blisko 68% wszystkich cyberataków zarejestrowanych na całym świecie.

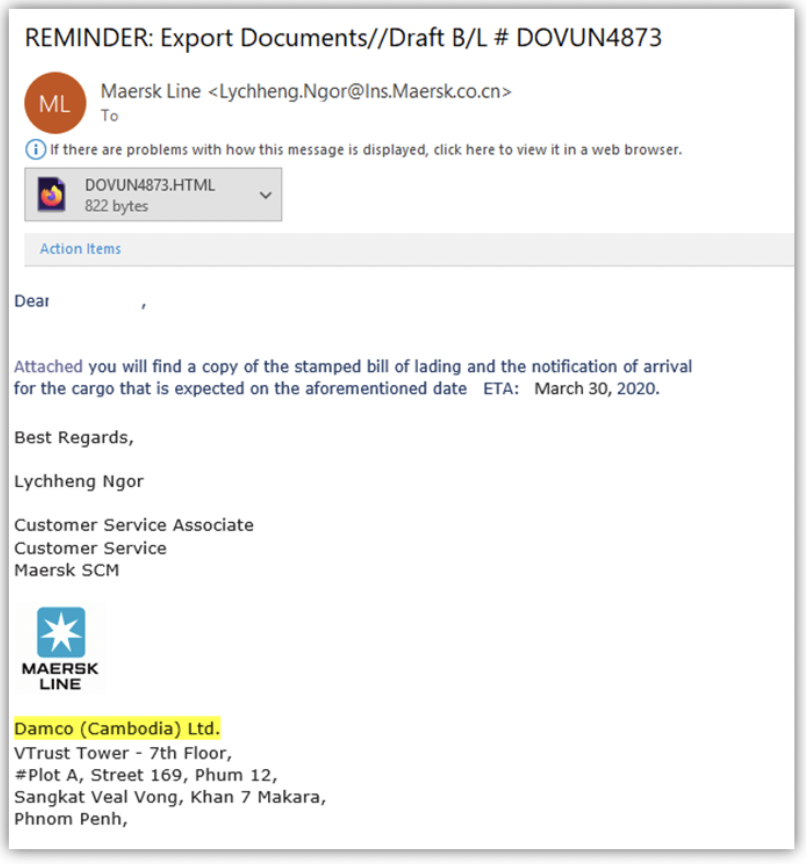

Chociaż mamy nadzieję, że Twoje zasady cyberbezpieczeństwa zapobiegną sytuacji, w której pracownicy dadzą się nabrać na oprogramowanie ransomware, wystarczy jedno kliknięcie złośliwego łącza, aby doszło do incydentu związanego z bezpieczeństwem. Statystyki zarządzania czasem pokazują, że pracownicy sprawdzają pocztę średnio co godzinę i 40 minut. Ponieważ stwierdzono, że phishing za pośrednictwem poczty elektronicznej jest najczęstszą metodą dostarczania oprogramowania ransomware, a wysyłane wiadomości e-mail na pierwszy rzut oka wyglądają jak autentyczne, prawdopodobieństwo wystąpienia ataku wzrasta.

Sprawdź przykładowy e-mail phishingowy wysłany do pracownika:

Źródło: Tanie zabezpieczenia SSL

Jedynym sposobem, aby stwierdzić, że jest to wiadomość phishingowa, jest dokładne jej sprawdzenie. Zwróć uwagę, że nadawcą wiadomości e-mail powinna być firma Damco z Kambodży. Rejestracja domeny adresu e-mail nadawcy została jednak dokonana w Chinach (.cn). Następnie zastosowano logo Maersk Line. Spółka ta, choć legalna, ma siedzibę w Danii.

Zadaj sobie także pytanie, dlaczego pracownik obsługi klienta miałby wysłać wiadomość e-mail zawierającą rzekomo dokumenty eksportowe?

Załóżmy, że nieautoryzowani użytkownicy uzyskają dostęp do Twoich danych po tym, jak niczego niepodejrzewający pracownik kliknie wiadomość e-mail typu phishing, taką jak powyższa. W takim przypadku regularne kopie zapasowe zapewnią normalne funkcjonowanie Twojej firmy.

Jeśli chodzi o tworzenie kopii zapasowych danych biznesowych, rozważ zastosowanie reguły 3-2-1. Zawsze miej trzy kopie swoich danych. Utwórz kopię zapasową dwóch wersji na oddzielnych urządzeniach pamięci masowej i wersji ostatecznej poza siedzibą firmy.

Masz duży wybór fizycznych urządzeń do tworzenia kopii zapasowych. Mogą działać zewnętrzne dyski twarde (półprzewodnikowe lub dyski twarde) i dyski flash USB. Ich pojemność może wynosić od 500 gigabajtów do dwóch terabajtów i więcej. Do przechowywania kopii zapasowych mniejszych plików przydatne są także nośniki optyczne, takie jak dyski DVD lub CD.

Jeśli chodzi o rozwiązania zewnętrzne, przechowywanie w chmurze jest nie do pobicia. Możesz przechowywać pliki swojej firmy na zdalnym serwerze i uzyskiwać do nich dostęp za pośrednictwem połączenia internetowego za miesięczną opłatą. Do najpopularniejszych należą usługi takie jak Dysk Google, OneDrive i Dropbox.

4. Szkoluj pracowników w zakresie cyberbezpieczeństwa

Luki w zabezpieczeniach można także zwalczać, edukując pracowników na temat bezpieczeństwa sieci.

Programy i kursy zapewniające certyfikaty bezpieczeństwa dla początkujących mogą pomóc Twoim pracownikom w nauce. Twoi pracownicy dowiedzą się przynajmniej o wiadomościach e-mail phishingowych, oszustwach phishingowych i innych sztuczkach wykorzystywanych przez cyberprzestępców do naruszania krytycznych systemów. Ponadto dowiedzą się, w jaki sposób dochodzi do naruszeń cyberbezpieczeństwa w miejscu pracy i w jaki sposób nieuczciwi aktorzy wykorzystują luki w zabezpieczeniach.

Co ważniejsze, Twoi pracownicy muszą wiedzieć, w jaki sposób ich działania mogą nieświadomie pomóc w złośliwym działaniu. Na przykład szkolenie w zakresie cyberbezpieczeństwa może podkreślać znaczenie dostępu do danych firmy za pośrednictwem sieci prywatnych i unikania korzystania z sieci publicznych (np. publicznych sieci Wi-Fi w kawiarniach).

Włączenie szkoleń z zakresu cyberbezpieczeństwa do działań biznesowych jest niezwykle istotne.

Zamiast wysyłać okazjonalne e-maile i organizować sesje szkoleniowe co nieparzysty rok, rozważ zaproszenie specjalistów ds. cyberbezpieczeństwa, aby rozmawiali z Twoimi pracownikami w regularnych odstępach czasu.

Możesz nawet zachęcić do udziału w kursach z zakresu cyberbezpieczeństwa, włączając je w ciągły rozwój swoich pracowników. Kiedy pracownik jest przekonany, że jego świadomość w zakresie cyberbezpieczeństwa pomoże mu w karierze i przełoży się na umiejętności przydatne w pracy, może być bardziej skłonny do internalizacji i praktycznego wykorzystania tego, czego się nauczy.

Jeśli prowadzisz firmę technologiczną, zastanów się nad nauczeniem swoich pracowników, w jaki sposób sztuczna inteligencja może pomóc w obronie przed cyberatakami wykorzystującymi sztuczną inteligencję.

5. Przeprowadzaj regularne audyty cyberbezpieczeństwa

Przeprowadzanie regularnych audytów cyberbezpieczeństwa pomoże Ci zidentyfikować luki w zabezpieczeniach i zagrożenia cyberbezpieczeństwa dla Twojej firmy.

Audyt cyberbezpieczeństwa polega na ocenie polityki bezpieczeństwa Twojej firmy i próbie wykrycia wszelkich zagrożeń lub obszarów wymagających poprawy.

Podczas audytu ustalisz m.in., czy Twoja firma przestrzega przepisów dotyczących cyberbezpieczeństwa i ocenisz swój poziom bezpieczeństwa. Częstsze audyty sprawdzą ważność Twojego oprogramowania antywirusowego (tzn. czy jest ono aktualne). Nierzadko w trakcie tego procesu zmienia się partnera ds. cyberbezpieczeństwa.

Istnieją dwa rodzaje audytów cyberbezpieczeństwa, które możesz przeprowadzić:

- Audyt wewnętrzny : podczas przeprowadzania audytu wewnętrznego personel ds. cyberbezpieczeństwa Twojej firmy przeprowadza kontrole. Ten rodzaj audytu jest powszechny w mniejszych firmach.

- Audyt zewnętrzny : Audyt zewnętrzny zaprasza audytorów niezwiązanych z firmą do przeprowadzenia kontroli. Większe firmy zazwyczaj wybierają tego typu audyty.

Częstotliwość przeprowadzania audytów zależy od Twojej firmy.

Na przykład, jeśli przechowujesz poufne informacje w swoich systemach komputerowych, będziesz potrzebować częstych audytów, aby zapewnić ich bezpieczeństwo. To, czy audyt będzie zakłócał działalność biznesową, może również zastanawiać się nad Tobą.

Dodatkowe czynniki, które należy wziąć pod uwagę podczas przeprowadzania audytów, obejmują:

- Zakres : Jak kompleksowy ma być audyt? Czy powinno ono dać pełny obraz stanu cyberbezpieczeństwa Twojej firmy, czy też skupić się na konkretnych aspektach Twojej firmy?

- Zagrożenia i reakcje: jeśli odkryjesz zagrożenia dla swojej firmy, jak zareagujesz?

Po zakończeniu audytu będziesz mieć jaśniejszy obraz tego, jak bezpieczna (lub w ogóle) jest Twoja firma przed zagrożeniami cybernetycznymi. A jeśli odkryjesz jakieś zagrożenia, możesz podjąć działania, aby je zneutralizować.

Postępuj zgodnie ze wskazówkami dotyczącymi cyberbezpieczeństwa, aby chronić dane biznesowe

Jeśli chcesz chronić swoje dane biznesowe, musisz wdrożyć co najmniej dwie najlepsze praktyki dotyczące cyberbezpieczeństwa omówione w artykule. Statystyki jasno pokazują, że cyberprzestępczość w przyszłości będzie gwałtownie rosnąć, co oznacza, że przedsiębiorstwa muszą być na to przygotowane.

Podsumowując, rozważ włączenie uwierzytelniania dwuskładnikowego i wymuszenie polityki silnych haseł. Regularnie twórz kopie zapasowe swoich danych i szkol swoich pracowników w zakresie cyberbezpieczeństwa, aby zmniejszyć ryzyko spowodowane błędem ludzkim. Na koniec przeprowadzaj regularne audyty cyberbezpieczeństwa, aby być na bieżąco z bezpieczeństwem swojej firmy przed zagrożeniami cybernetycznymi.

Znajdź ekspertów ds. cyberbezpieczeństwa, którzy mogą chronić dane Twojej firmy przed atakującymi. Połącz się z firmą zajmującą się cyberbezpieczeństwem w The Manifest.