5 أفضل ممارسات الأمن السيبراني لحماية بيانات عملك

نشرت: 2024-03-05وفي عام 2022 وحده، تلقى مكتب التحقيقات الفيدرالي 800944 شكوى من شركات أمريكية وقعت ضحية لهجمات إلكترونية.

على الرغم من أن الهجمات السيبرانية آخذة في الارتفاع، إلا أنه ليس من الضروري أن يقع عملك ضحية لهجوم ما. على العكس من ذلك، يمكنك أخذ زمام المبادرة من خلال تنفيذ تدابير الأمن السيبراني للحماية من المخاطر الأمنية العديدة في الفضاء السيبراني.

فيما يلي خمس ممارسات أساسية للأمن السيبراني يمكنك تنفيذها للحفاظ على أمان بيانات عملك.

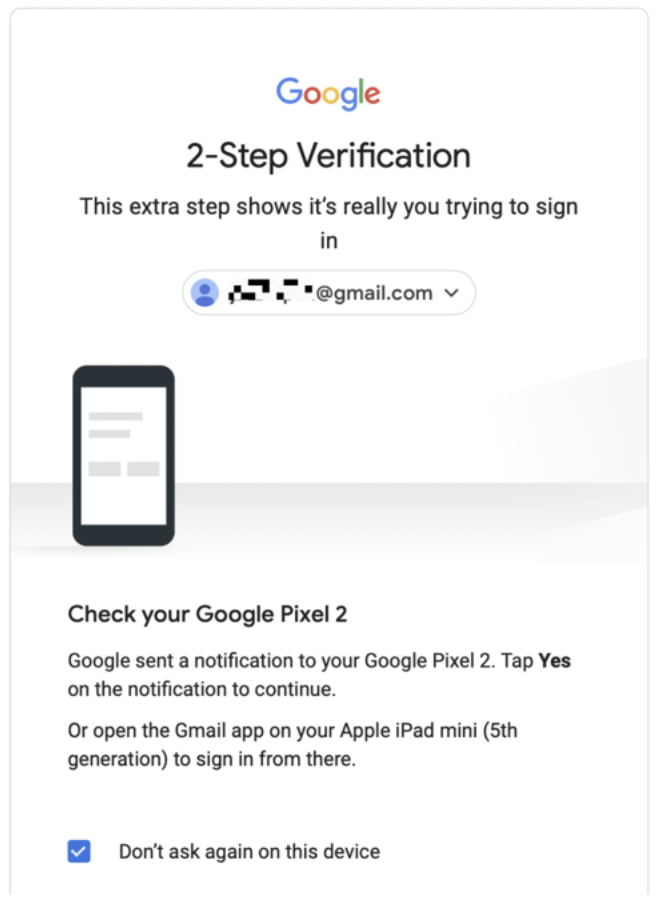

1. تمكين المصادقة الثنائية

تعد المصادقة الثنائية (وتسمى أيضًا "المصادقة متعددة العوامل") واحدة من أفضل ممارسات الأمن السيبراني الأكثر شيوعًا التي يمكنك تنفيذها لإبعاد التهديدات السيبرانية. تستخدمها شركات مثل Microsoft وGoogle للحفاظ على أمان بيانات عملائها، وتوصي بها تشريعات مثل اللائحة العامة لحماية البيانات (GDPR) للاتحاد الأوروبي.

يمكن لهذا الإجراء البسيط للأمن السيبراني حماية بيانات عملك من خلال مطالبة موظفيك بتوفير عامل مصادقة ثانٍ (بخلاف كلمات المرور الخاصة بهم) قبل منحهم حق الوصول إلى حساباتهم. المعلومات الإضافية للتحقق من الهوية يمكن أن تكون:

- يتم إرسال كلمات المرور المكونة من ستة أرقام لمرة واحدة إلى رقم هاتفهم في كل مرة يقومون فيها بتسجيل الدخول

- القياسات الحيوية الخاصة بهم (على سبيل المثال، بصمة الإصبع، أو مسح شبكية العين، أو مسح التعرف على الوجه)

- صوت الموظف

الجودة التي تجعل المصادقة الثنائية فعالة هي طبقة الأمان الإضافية التي توفرها.

قبل تنفيذه، كانت أسماء المستخدمين وكلمات المرور عبارة عن جهات فاعلة ضارة مطلوبة للوصول إلى بيانات الشركة. الآن، حتى إذا تمكن المتسللون من الحصول على أسماء المستخدمين وكلمات المرور الخاصة بموظفيك، فلن يتمكنوا من الوصول إلى الحسابات بدون هواتفهم أو بياناتهم البيومترية.

ولكن هذا ليس كل شيء: يمكن للمصادقة الثنائية أن تنبهك أيضًا إلى أي نشاط مشبوه أثناء حدوثه في الوقت الفعلي. في بعض الحالات، سيتلقى موظفوك رسائل بريد إلكتروني عندما يحاول مستخدمون غير مصرح لهم تسجيل الدخول باستخدام بيانات الاعتماد الخاصة بهم من جهاز غير معروف. قد يطالبهم البريد الإلكتروني بتأكيد ما إذا كانوا يتعرفون على محاولة تسجيل الدخول. راجع نموذج البريد الإلكتروني الذي أرسلته Google لتأكيد تسجيل الدخول:

فكر في استخدام المصادقة متعددة العوامل إذا كان لديك قوة عاملة موزعة وقام موظفوك بتسجيل الدخول من أجهزة خارج شبكة شركتك. يعد إجراء الأمن السيبراني هذا سهل التنفيذ ولن يرهق ميزانية الأمن السيبراني الخاصة بك.

2. فرض سياسة كلمة المرور القوية

يستخدم مجرمو الإنترنت العديد من التقنيات مثل الهندسة الاجتماعية وهجمات القوة الغاشمة عند اختراق حسابات الموظفين. تزيد كلمات المرور الضعيفة من احتمالات نجاحها واحتمالية تعرض أصحاب الأعمال مثلك لخرق أمني.

وبالتالي، هناك طريقة أخرى للحفاظ على بياناتك آمنة من تهديدات الأمن السيبراني وهي فرض سياسة كلمة مرور قوية في مكان عملك.

يتضمن فرض سياسة كلمة مرور قوية إنشاء مجموعة من القواعد الأساسية التي سيتبعها موظفوك عند تعيين كلمات المرور لحساباتهم. قد تتضمن القواعد النموذجية استخدام كلمات مرور منفصلة لكل حساب وإنشاء كلمات مرور قوية وطويلة تتضمن مجموعة من الأحرف (الكبيرة والصغيرة) والأرقام والرموز.

وبالمناسبة، ستحتاج إلى تثقيف موظفيك حول المعايير التي يجب أن تستوفيها كلمات المرور الخاصة بهم حتى تعتبر قوية. يقدم عملاق محرك البحث Google نصائح حول كيفية تعيين كلمة مرور قوية. تقول أنه يجب عليك:

- أن تكون فريدة (ولا يتم إعادة استخدامها للحسابات الشخصية للموظف)

- تكون لا تنسى

- استبعاد الأنماط الشائعة (على سبيل المثال، "1234")

- استبعاد المعلومات الشخصية (على سبيل المثال، عيد ميلاد شخص مهم آخر)

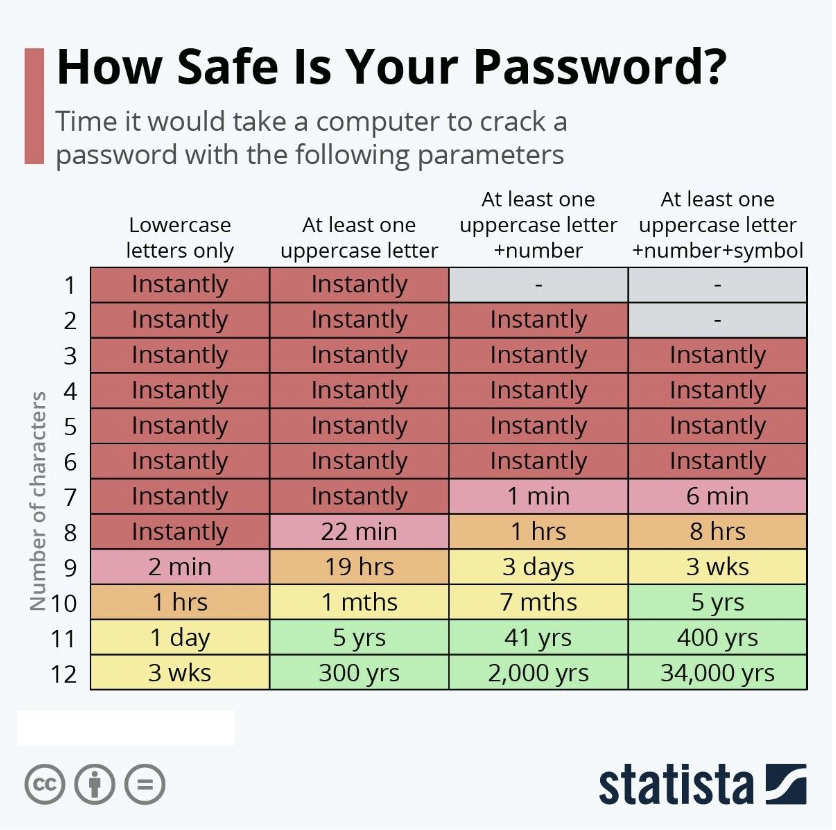

يجب أن تعمل كلمات المرور التي تستوفي المعايير المذكورة أعلاه كخط دفاع أول ضد الوصول غير المصرح به إلى الملكية الفكرية لشركتك. إذا كنت تريد التأكد تمامًا من صعوبة اختراق كلمات المرور، فاطلب منهم أيضًا استخدام هذا الجدول كدليل عند الاختيار:

المصدر: CDN

كن على دراية بالجوانب السلبية لاستراتيجية الأمن السيبراني هذه والعلاجات المتاحة.

الجانب السلبي الرئيسي لاستخدام الموظف لكلمة مرور معقدة هو أنه قد يقوم بتدوينها وتخزين الورقة بالقرب من مساحة العمل الخاصة به. يمكنك تثبيط هذه الممارسة عن طريق نشر مديري كلمات المرور الذين يساعدونهم في تخزين كلمات المرور الخاصة بهم وتذكرها. ستكون هذه الأدوات مفيدة أيضًا إذا طلبت من موظفيك تغيير كلمات المرور الخاصة بهم كل ثلاثة إلى ستة أشهر.

3. إنشاء نسخة احتياطية للبيانات

يعد النسخ الاحتياطي لبياناتك بانتظام أمرًا حكيمًا من وجهة نظر الأعمال، ولكنه أيضًا أحد أذكى ممارسات الأمن السيبراني. والسبب هو أنه يمكنك الرجوع إلى النسخ الاحتياطية لبياناتك في حالة حدوث هجوم ببرامج الفدية.

تعد هجمات برامج الفدية من بين الهجمات الإلكترونية الأكثر شيوعًا التي ينشرها المجرمون أثناء الاختراق الأمني. أنها تنطوي على استخدام برامج ضارة (برامج الفدية) لاختطاف الملفات الموجودة على أجهزة كمبيوتر الأعمال والاحتفاظ بها للحصول على فدية. في عام 2022، تم استخدام برامج الفدية في ما يقرب من 68% من جميع الهجمات السيبرانية المسجلة في جميع أنحاء العالم.

في حين أن الأمل هو أن سياسات الأمن السيبراني الخاصة بك تمنع الموظفين من الوقوع في فخ برامج الفدية، إلا أن الأمر لا يتطلب سوى نقرة واحدة على رابط ضار ليتحول إلى حادث أمني. تظهر إحصائيات إدارة الوقت أن الموظفين، في المتوسط، يقومون بفحص بريدهم الإلكتروني كل ساعة و40 دقيقة. نظرًا لأنه تبين أن التصيد الاحتيالي عبر البريد الإلكتروني هو طريقة التسليم الأكثر شيوعًا لبرامج الفدية وأن رسائل البريد الإلكتروني المرسلة تبدو وكأنها رسائل شرعية للوهلة الأولى، فإن احتمالية حدوث الهجوم تزداد.

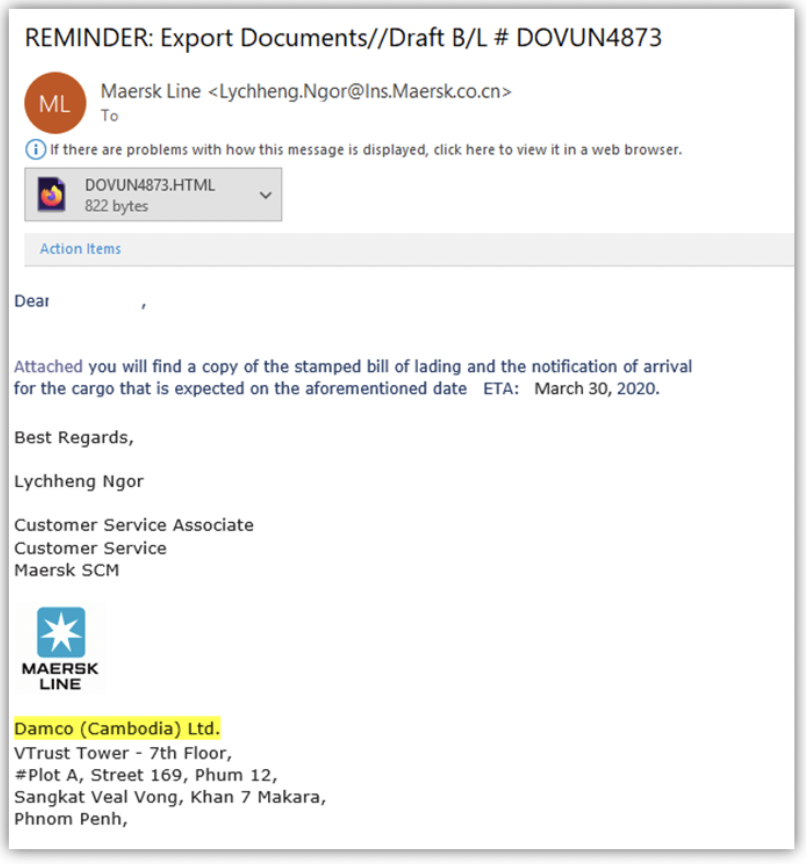

تحقق من هذا المثال لرسالة بريد إلكتروني تصيدية تم إرسالها إلى أحد الموظفين:

المصدر: أمان SSL الرخيص

الطريقة الوحيدة التي ستستنتج أنها رسالة بريد إلكتروني تصيدية هي فحصها بدقة. لاحظ أن مرسل البريد الإلكتروني من المفترض أن يكون شركة دامكو ومقرها في كمبوديا. ومع ذلك، تم تسجيل نطاق عنوان البريد الإلكتروني للمرسل في الصين (.cn). ثم هناك استخدام شعار Maersk Line. وعلى الرغم من شرعية هذه الشركة، إلا أنها تقع في الدنمارك.

اسأل نفسك أيضًا، لماذا يرسل موظف خدمة العملاء بريدًا إلكترونيًا يفترض أنه يحتوي على مستندات التصدير؟

لنفترض أن المستخدمين غير المصرح لهم تمكنوا من الوصول إلى بياناتك بعد أن ينقر أحد الموظفين المطمئنين على رسالة بريد إلكتروني تصيدية مثل تلك المذكورة أعلاه. في هذه الحالة، ستضمن النسخ الاحتياطية المنتظمة إمكانية تشغيل عملك كالمعتاد.

أما بالنسبة لكيفية عمل نسخة احتياطية لبيانات عملك، فكر في استخدام القاعدة 3-2-1. احتفظ بثلاث نسخ من بياناتك في جميع الأوقات. نسخ نسختين احتياطيًا على أجهزة تخزين منفصلة والنسخة النهائية خارج الموقع.

لديك الكثير من الخيارات لأجهزة النسخ الاحتياطي الفعلي. يمكن أن تعمل محركات الأقراص الصلبة الخارجية (سواء كانت محركات الأقراص ذات الحالة الصلبة أو محركات الأقراص الثابتة) ومحركات أقراص USB المحمولة. يمكن أن تتراوح سعة التخزين الخاصة بها من 500 جيجابايت إلى 2 تيرابايت وما فوق. تعد الوسائط الضوئية مثل أقراص DVD أو الأقراص المضغوطة مفيدة أيضًا لتخزين النسخ الاحتياطية للملفات الأصغر حجمًا.

أما بالنسبة للحلول خارج الموقع، فإن التخزين السحابي لا يهزم. يمكنك تخزين ملفات عملك على خادم بعيد والوصول إليها من خلال اتصال بالإنترنت مقابل رسوم شهرية. تعد الخدمات مثل Google Drive وOneDrive وDropbox من بين الخدمات الأكثر شيوعًا.

4. تدريب الموظفين على الأمن السيبراني

يمكنك أيضًا مكافحة الثغرات الأمنية من خلال تثقيف موظفيك حول أمان الشبكة.

يمكن للبرامج والدورات التدريبية التي توفر شهادات الأمان للمبتدئين أن تساعد موظفيك على التعلم. على الأقل، سيتعرف موظفوك على رسائل البريد الإلكتروني التصيدية وحيل التصيد الاحتيالي وغيرها من الحيل التي يستخدمها مجرمو الإنترنت لاختراق الأنظمة المهمة. بالإضافة إلى ذلك، سيتعلمون كيفية حدوث خروقات الأمن السيبراني هذه في مكان العمل وكيف يستغل الممثلون السيئون الثغرات الأمنية.

والأهم من ذلك، أن موظفيك بحاجة إلى معرفة كيف يمكن أن تساعد أفعالهم في الأنشطة الضارة عن غير قصد. على سبيل المثال، يمكن أن يؤكد التدريب على الأمن السيبراني على أهمية الوصول إلى بيانات الشركة من خلال الشبكات الخاصة وتجنب استخدام الشبكات العامة (على سبيل المثال، شبكات Wi-Fi العامة في المقاهي).

من الضروري أن تقوم بدمج التدريب على الأمن السيبراني في عمليات عملك.

بدلاً من إرسال رسائل البريد الإلكتروني بين الحين والآخر وتنظيم الدورات التدريبية كل عام، فكر في دعوة المتخصصين في مجال الأمن السيبراني للتحدث إلى موظفيك على فترات منتظمة.

يمكنك أيضًا تحفيز حضور دورات الأمن السيبراني من خلال جعلها جزءًا من التطوير المستمر لموظفيك. عندما يكون الموظف مقتنعًا بأن وعيه بالأمن السيبراني سيساعد في آفاق حياته المهنية ويترجم إلى مهارات جاهزة للعمل، فقد يكون أكثر ميلًا إلى استيعاب ما يتعلمه وتطبيقه عمليًا.

إذا كنت تدير شركة تقنية، ففكر في تعليم موظفيك كيف يمكن للذكاء الاصطناعي أن يساعد في الدفاع ضد الهجمات الإلكترونية التي يدعمها الذكاء الاصطناعي.

5. إجراء عمليات تدقيق منتظمة للأمن السيبراني

سيساعدك إجراء عمليات تدقيق منتظمة للأمن السيبراني على تحديد الثغرات الأمنية ومخاطر الأمن السيبراني التي تهدد عملك.

يتضمن تدقيق الأمن السيبراني تقييم السياسات الأمنية لشركتك أثناء محاولة اكتشاف أي تهديدات أو مجالات للتحسين.

أثناء عملية التدقيق، ستحدد ما إذا كان عملك يتوافق مع لوائح الأمن السيبراني وتقييم وضعك الأمني، من بين أمور أخرى. ستبحث عمليات التدقيق الأكثر تكرارًا في صلاحية برنامج مكافحة الفيروسات لديك (على سبيل المثال، ما إذا كان محدثًا). ليس من غير المألوف تغيير شريك الأمن السيبراني أثناء العملية.

هناك نوعان من عمليات تدقيق الأمن السيبراني التي يمكنك إجراؤها:

- التدقيق الداخلي : عند إجراء التدقيق الداخلي، يتولى موظفو الأمن السيبراني في شركتك عمليات التحقق. هذا النوع من التدقيق شائع في الشركات الصغيرة.

- التدقيق الخارجي : يدعو التدقيق الخارجي المدققين غير التابعين للشركة لإجراء عمليات التدقيق. عادةً ما تختار الشركات الكبرى أنواع التدقيق هذه.

يعتمد عدد مرات إجراء عمليات التدقيق على عملك.

على سبيل المثال، إذا قمت بتخزين معلومات حساسة على أنظمة الكمبيوتر لديك، فستحتاج إلى عمليات تدقيق متكررة لضمان سلامتها. ما إذا كان التدقيق سيتسبب في تعطيل الأعمال أم لا، فقد يلعب ذلك أيضًا في ذهنك.

تشمل العوامل الإضافية التي يجب مراعاتها عند إجراء عمليات التدقيق ما يلي:

- النطاق : إلى أي مدى تريد أن تكون عملية التدقيق شاملة؟ هل يجب أن تعطيك الصورة الكاملة لوضع الأمن السيبراني لشركتك أو تركز على جوانب معينة من عملك؟

- التهديدات والردود: إذا اكتشفت تهديدات لعملك، كيف سترد؟

بمجرد الانتهاء من عملية التدقيق، سيكون لديك صورة أوضح عن مدى أمان (أو عدم ذلك) عملك من التهديدات السيبرانية. وإذا اكتشفت أي تهديدات، يمكنك اتخاذ الإجراءات اللازمة لتحييدها.

اتبع نصائح الأمن السيبراني لحماية بيانات الأعمال

إذا كنت تريد الحفاظ على أمان بيانات عملك، فستحتاج إلى تنفيذ اثنين أو أكثر من أفضل ممارسات الأمن السيبراني التي تمت مناقشتها في المقالة. تشير الإحصائيات بوضوح إلى أن الجرائم الإلكترونية سترتفع بسرعة كبيرة في المستقبل، مما يعني أن الشركات بحاجة إلى الاستعداد.

للتلخيص، فكر في تمكين المصادقة الثنائية وفرض سياسة كلمة مرور قوية. قم بإجراء نسخ احتياطي لبياناتك بانتظام وقم بتدريب موظفيك على الأمن السيبراني لتقليل المخاطر الناجمة عن الخطأ البشري. أخيرًا، قم بإجراء عمليات تدقيق منتظمة للأمن السيبراني للبقاء على اطلاع دائم بأمن عملك من التهديدات السيبرانية.

ابحث عن خبراء الأمن السيبراني الذين يمكنهم حماية بيانات عملك من المهاجمين. تواصل مع شركة الأمن السيبراني على The Manifest.