5 Best Practices für Cybersicherheit zum Schutz Ihrer Geschäftsdaten

Veröffentlicht: 2024-03-05Allein im Jahr 2022 gingen beim Federal Bureau of Investigation 800.944 Beschwerden von US-Unternehmen ein, die Opfer von Cyberangriffen wurden.

Es stimmt zwar, dass Cyber-Angriffe zunehmen, Ihr Unternehmen muss jedoch nicht Opfer eines Angriffs werden. Im Gegenteil: Sie können die Initiative ergreifen, indem Sie Cybersicherheitsmaßnahmen ergreifen, um sich vor den vielen Sicherheitsrisiken im Cyberspace zu schützen.

Hier sind fünf wichtige Best Practices für die Cybersicherheit, die Sie implementieren können, um die Sicherheit Ihrer Geschäftsdaten zu gewährleisten.

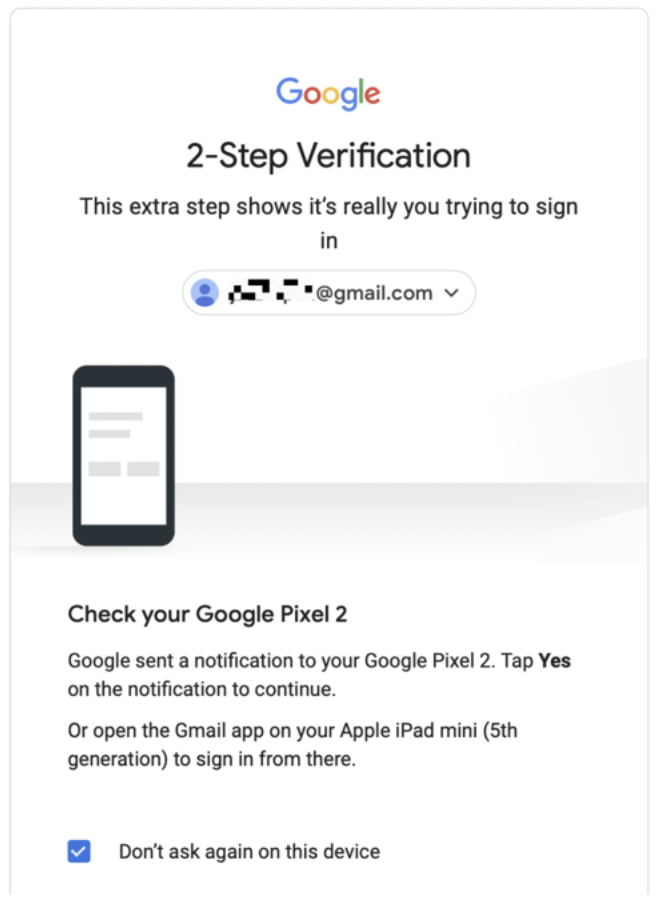

1. Aktivieren Sie die Zwei-Faktor-Authentifizierung

Die Zwei-Faktor-Authentifizierung (auch „Multi-Faktor-Authentifizierung“ genannt) ist eine der gängigsten Best Practices für Cybersicherheit, die Sie implementieren können, um Cyber-Bedrohungen in Schach zu halten. Unternehmen wie Microsoft und Google nutzen es, um die Daten ihrer Kunden zu schützen, und es wird von Gesetzen wie der Datenschutz-Grundverordnung (DSGVO) der Europäischen Union empfohlen.

Diese einfache Cybersicherheitsmaßnahme kann die Daten Ihres Unternehmens schützen, indem sie verlangt, dass Ihre Mitarbeiter einen zweiten Authentifizierungsfaktor (neben ihren Passwörtern) angeben, bevor ihnen Zugriff auf ihre Konten gewährt wird. Die zusätzlichen identitätsprüfenden Informationen könnten sein:

- sechsstellige Einmalpasswörter, die bei jeder Anmeldung an ihre Telefonnummer gesendet werden

- ihre biometrischen Daten (z. B. ein Fingerabdruck, ein Netzhautscan oder ein Gesichtserkennungsscan)

- die Stimme des Mitarbeiters

Die Qualität, die die Zwei-Faktor-Authentifizierung effektiv macht, ist die zusätzliche Sicherheitsebene, die sie bietet.

Vor der Einführung waren Benutzernamen und Passwörter allesamt erforderlich, um böswilligen Akteuren Zugriff auf die Daten eines Unternehmens zu verschaffen. Selbst wenn es Hackern gelingt, an die Benutzernamen und Passwörter Ihrer Mitarbeiter zu gelangen, können sie ohne ihre Telefone oder biometrischen Daten nicht auf die Konten zugreifen.

Aber das ist noch nicht alles: Die Zwei-Faktor-Authentifizierung kann Sie auch in Echtzeit auf verdächtige Aktivitäten aufmerksam machen. In einigen Fällen erhalten Ihre Mitarbeiter E-Mails, wenn nicht autorisierte Benutzer versuchen, sich mit ihren Anmeldeinformationen von einem unbekannten Gerät aus anzumelden. In der E-Mail werden sie möglicherweise aufgefordert, zu bestätigen, ob sie einen Anmeldeversuch erkennen. Sehen Sie sich diese von Google gesendete Beispiel-E-Mail zur Bestätigung einer Anmeldung an:

Erwägen Sie die Verwendung einer Multi-Faktor-Authentifizierung, wenn Sie über verteilte Mitarbeiter verfügen und sich Ihre Mitarbeiter über Geräte außerhalb Ihres Unternehmensnetzwerks anmelden. Diese Cybersicherheitsmaßnahme ist einfach umzusetzen und belastet Ihr Cybersicherheitsbudget nicht.

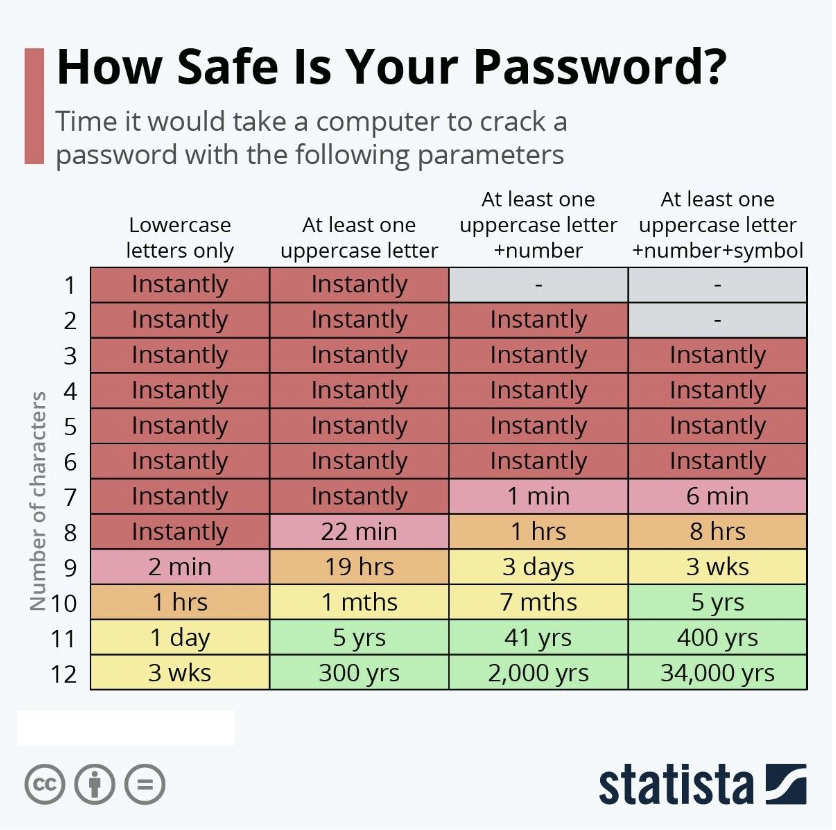

2. Erzwingen Sie die Richtlinie für sichere Passwörter

Cyberkriminelle nutzen verschiedene Techniken wie Social Engineering und Brute-Force-Angriffe, um Mitarbeiterkonten zu kompromittieren. Schwache Passwörter erhöhen ihre Erfolgsaussichten und erhöhen die Wahrscheinlichkeit, dass Geschäftsinhaber wie Sie eine Sicherheitsverletzung erleiden.

Eine weitere Möglichkeit, Ihre Daten vor Cybersicherheitsbedrohungen zu schützen, besteht darin, an Ihrem Arbeitsplatz eine strenge Passwortrichtlinie durchzusetzen.

Die Durchsetzung einer sicheren Passwortrichtlinie erfordert die Erstellung einer Reihe von Grundregeln, die Ihre Mitarbeiter befolgen, wenn sie Passwörter für ihre Konten festlegen. Typische Regeln können die Verwendung separater Passwörter für jedes Konto und die Erstellung sicherer, langer Passwörter umfassen, die eine Kombination aus Buchstaben (Groß- und Kleinbuchstaben), Zahlen und Symbolen enthalten.

Im Übrigen müssen Sie Ihre Mitarbeiter darüber aufklären, welche Kriterien ihre Passwörter erfüllen müssen, um als sicher zu gelten. Der Suchmaschinenriese Google gibt Tipps zum Festlegen eines sicheren Passworts. Es heißt, Sie sollten:

- einzigartig sein (und nicht für die persönlichen Konten eines Mitarbeiters wiederverwendet werden)

- unvergesslich sein

- gängige Muster ausschließen (z. B. „1234“)

- Persönliche Informationen ausschließen (zum Beispiel den Geburtstag eines Lebensgefährten)

Passwörter, die die oben genannten Kriterien erfüllen, sollten als erste Verteidigungslinie gegen unbefugten Zugriff auf das geistige Eigentum Ihres Unternehmens dienen. Wenn Sie absolut sicher sein möchten, dass die Passwörter schwer zu knacken sind, bitten Sie sie, bei der Auswahl auch diese Tabelle als Leitfaden zu verwenden:

Quelle: CDN

Seien Sie sich der Nachteile dieser Cybersicherheitsstrategie und der verfügbaren Abhilfemaßnahmen bewusst.

Der größte Nachteil, wenn ein Mitarbeiter ein komplexes Passwort verwendet, besteht darin, dass er es möglicherweise aufschreibt und das Papier in der Nähe seines Arbeitsplatzes aufbewahrt. Sie können dieser Praxis entgegenwirken, indem Sie Passwort-Manager einsetzen, die ihnen helfen, ihre Passwörter zu speichern und sich zu merken. Diese Tools sind auch dann nützlich, wenn Sie Ihren Mitarbeitern vorschreiben, ihre Passwörter alle drei bis sechs Monate zu ändern.

3. Erstellen Sie eine Datensicherung

Aus geschäftlicher Sicht ist es sinnvoll, Ihre Daten regelmäßig zu sichern, aber auch eine der intelligentesten Best Practices für die Cybersicherheit. Der Grund dafür ist, dass Sie im Falle eines Ransomware-Angriffs auf Ihre Datensicherungen zurückgreifen können.

Ransomware-Angriffe gehören zu den häufigsten Cyberangriffen, die Kriminelle im Rahmen einer Sicherheitsverletzung durchführen. Dabei wird Schadsoftware (Ransomware) eingesetzt, um die Dateien auf Geschäftscomputern zu kapern und sie als Lösegeld einzubehalten. Im Jahr 2022 wurde Ransomware bei fast 68 % aller weltweit erfassten Cyberangriffe eingesetzt.

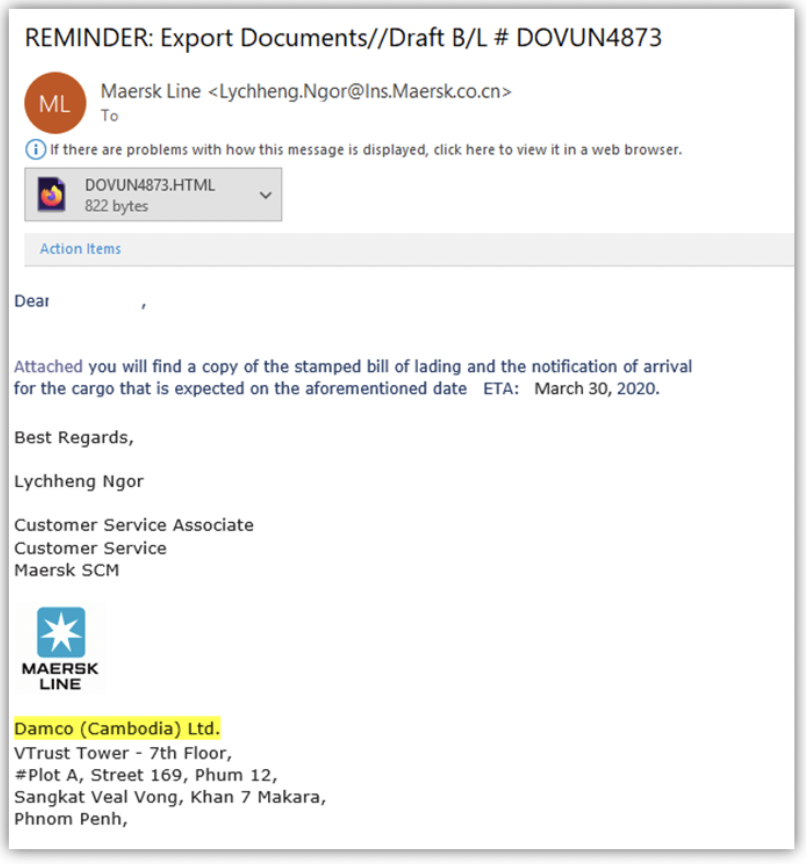

Während die Hoffnung besteht, dass Ihre Cybersicherheitsrichtlinien verhindern, dass Mitarbeiter auf Ransomware hereinfallen, genügt ein Klick auf einen bösartigen Link, um zu einem Sicherheitsvorfall zu führen. Statistiken zum Zeitmanagement zeigen, dass Mitarbeiter ihre E-Mails im Durchschnitt jede Stunde und 40 Minuten abrufen. Da E-Mail-Phishing nachweislich die häufigste Zustellungsmethode für Ransomware ist und die versendeten E-Mails auf den ersten Blick wie legitime E-Mails aussehen, steigt die Wahrscheinlichkeit, dass es zu einem Angriff kommt.

Sehen Sie sich dieses Beispiel einer Phishing-E-Mail an, die an einen Mitarbeiter gesendet wurde:

Quelle: Günstige SSL-Sicherheit

Nur wenn Sie die E-Mail gründlich untersuchen, können Sie darauf schließen, dass es sich um eine Phishing-E-Mail handelt. Beachten Sie, dass der E-Mail-Absender Damco mit Sitz in Kambodscha sein soll. Die Registrierung der E-Mail-Adressdomäne des Absenders erfolgte jedoch in China (.cn). Dann gibt es noch die Verwendung des Maersk Line-Logos. Dieses Unternehmen ist zwar legitim, hat aber seinen Sitz in Dänemark.

Fragen Sie sich außerdem: Warum sollte ein Kundendienstmitarbeiter eine E-Mail senden, die angeblich Exportdokumente enthält?

Angenommen, unbefugte Benutzer erhalten Zugriff auf Ihre Daten, nachdem ein ahnungsloser Mitarbeiter auf eine Phishing-E-Mail wie die obige geklickt hat. In diesem Fall stellen regelmäßige Backups sicher, dass Ihr Unternehmen wie gewohnt weiterlaufen kann.

Wenn Sie Ihre Geschäftsdaten sichern möchten, sollten Sie die 3-2-1-Regel in Betracht ziehen. Halten Sie stets drei Kopien Ihrer Daten bereit. Sichern Sie zwei Versionen auf separaten Speichergeräten und die endgültige Version an einem externen Standort.

Sie haben eine große Auswahl an physischen Backup-Geräten. Externe Festplatten (ob Solid-State- oder Festplattenlaufwerke) und USB-Flash-Laufwerke können funktionieren. Ihre Speicherkapazität kann von 500 Gigabyte bis zu zwei Terabyte und mehr reichen. Auch optische Medien wie DVDs oder CDs eignen sich zum Speichern kleinerer Dateisicherungen.

Was Offsite-Lösungen angeht, ist Cloud-Speicher unschlagbar. Sie können die Dateien Ihres Unternehmens auf einem Remote-Server speichern und gegen eine monatliche Gebühr über eine Internetverbindung darauf zugreifen. Dienste wie Google Drive, OneDrive und Dropbox gehören zu den beliebtesten.

4. Schulen Sie Ihre Mitarbeiter zum Thema Cybersicherheit

Sie können Sicherheitslücken auch bekämpfen, indem Sie Ihre Mitarbeiter über Netzwerksicherheit schulen.

Programme und Kurse, die Sicherheitszertifizierungen für Einsteiger anbieten, können Ihren Mitarbeitern beim Lernen helfen. Zumindest erfahren Ihre Mitarbeiter etwas über Phishing-E-Mails, Phishing-Betrug und andere Tricks, mit denen Cyberkriminelle kritische Systeme kompromittieren. Darüber hinaus erfahren sie, wie diese Cybersicherheitsverstöße am Arbeitsplatz auftreten und wie böswillige Akteure Sicherheitslücken ausnutzen.

Noch wichtiger ist, dass Ihre Mitarbeiter wissen, wie ihre Handlungen unabsichtlich böswillige Aktivitäten unterstützen können. Beispielsweise kann in Cybersicherheitsschulungen betont werden, wie wichtig es ist, über private Netzwerke auf Unternehmensdaten zuzugreifen und die Nutzung öffentlicher Netzwerke (z. B. der öffentlichen WLAN-Netzwerke in Cafés) zu vermeiden.

Es ist wichtig, dass Sie Cybersicherheitsschulungen in Ihren Geschäftsbetrieb integrieren.

Anstatt gelegentlich E-Mails zu versenden und alle paar Jahre Schulungen zu organisieren, sollten Sie Cybersicherheitsexperten einladen, in regelmäßigen Abständen mit Ihren Mitarbeitern zu sprechen.

Sie könnten sogar Anreize für die Teilnahme an Cybersicherheitskursen schaffen, indem Sie diese zu einem Teil der kontinuierlichen Weiterentwicklung Ihrer Mitarbeiter machen. Wenn ein Mitarbeiter davon überzeugt ist, dass sein Cybersicherheitsbewusstsein seine Karriereaussichten verbessert und sich in berufstauglichen Fähigkeiten niederschlägt, ist er möglicherweise eher geneigt, das Gelernte zu verinnerlichen und in die Praxis umzusetzen.

Wenn Sie ein Technologieunternehmen leiten, sollten Sie darüber nachdenken, Ihren Mitarbeitern beizubringen, wie künstliche Intelligenz bei der Abwehr von KI-gestützten Cyberangriffen helfen kann.

5. Führen Sie regelmäßige Cybersicherheitsaudits durch

Durch die Durchführung regelmäßiger Cybersicherheitsaudits können Sie Sicherheitslücken und Cybersicherheitsrisiken für Ihr Unternehmen identifizieren.

Bei einem Cybersicherheitsaudit werden die Sicherheitsrichtlinien Ihres Unternehmens bewertet und gleichzeitig versucht, etwaige Bedrohungen oder Verbesserungspotenziale zu ermitteln.

Bei einem Audit stellen Sie unter anderem fest, ob Ihr Unternehmen die Cybersicherheitsvorschriften einhält und bewerten Ihren Sicherheitsstatus. Bei häufigeren Audits wird die Gültigkeit Ihrer Antivirensoftware überprüft (z. B. ob sie aktuell ist). Es ist nicht ungewöhnlich, im Laufe des Prozesses den Cybersicherheitspartner zu wechseln.

Es gibt zwei Arten von Cybersicherheitsaudits, die Sie durchführen können:

- Internes Audit : Wenn Sie ein internes Audit durchführen, übernimmt das Cybersicherheitspersonal Ihres Unternehmens die Kontrollen. Diese Art der Prüfung ist bei kleineren Unternehmen üblich.

- Externe Prüfung : Bei einer externen Prüfung werden Prüfer, die nicht mit dem Unternehmen verbunden sind, zur Durchführung der Prüfungen eingeladen. Größere Unternehmen entscheiden sich typischerweise für diese Prüfungsarten.

Wie oft Sie Audits durchführen, hängt von Ihrem Unternehmen ab.

Wenn Sie beispielsweise vertrauliche Informationen auf Ihren Computersystemen speichern, müssen Sie häufige Prüfungen durchführen, um deren Sicherheit zu gewährleisten. Es kann auch eine Rolle für Sie spielen, ob die Prüfung den Geschäftsbetrieb beeinträchtigen wird oder nicht.

Zu den weiteren Faktoren, die bei der Durchführung von Audits berücksichtigt werden müssen, gehören:

- Umfang : Wie umfassend soll das Audit sein? Soll es Ihnen ein vollständiges Bild der Cybersicherheitslage Ihres Unternehmens vermitteln oder sich auf bestimmte Aspekte Ihres Unternehmens konzentrieren?

- Bedrohungen und Reaktionen: Wie werden Sie reagieren, wenn Sie Bedrohungen für Ihr Unternehmen entdecken?

Sobald Sie ein Audit abgeschlossen haben, erhalten Sie ein klareres Bild davon, wie sicher (oder wie sicher) Ihr Unternehmen vor Cyber-Bedrohungen ist. Und wenn Sie Bedrohungen entdecken, können Sie Maßnahmen ergreifen, um diese zu neutralisieren.

Befolgen Sie die Tipps zur Cybersicherheit, um Geschäftsdaten zu schützen

Wenn Sie Ihre Geschäftsdaten schützen möchten, müssen Sie zwei oder mehr der im Artikel besprochenen Best Practices für Cybersicherheit implementieren. Die Statistiken zeigen deutlich, dass die Cyberkriminalität in Zukunft rasant zunehmen wird, was bedeutet, dass Unternehmen vorbereitet sein müssen.

Um es noch einmal zusammenzufassen: Erwägen Sie die Aktivierung der Zwei-Faktor-Authentifizierung und die Durchsetzung einer starken Passwortrichtlinie. Sichern Sie Ihre Daten regelmäßig und schulen Sie Ihre Mitarbeiter zum Thema Cybersicherheit, um Risiken durch menschliches Versagen zu reduzieren. Führen Sie abschließend regelmäßige Cybersicherheitsaudits durch, um über die Sicherheit Ihres Unternehmens vor Cyberbedrohungen auf dem Laufenden zu bleiben.

Finden Sie Cybersicherheitsexperten, die Ihre Geschäftsdaten vor Angreifern schützen können. Treten Sie auf The Manifest mit einem Cybersicherheitsunternehmen in Kontakt.